O modelo de três estágios de criatividade é a proposição de que a criatividade envolve três estágios: causas (potencial criativo e ambiente criativo), comportamento criativo e resultados criativos (inovação). Última modificação: 2025-01-22 17:01

Remarcações são simplesmente a diferença entre o preço de venda de varejo original e o preço de venda real em sua loja. Em outras palavras, comparar o preço que você colocou no rótulo com o valor pelo qual você realmente acabou vendendo. Ao relacionar como uma porcentagem, você pega o desconto em dólares e divide pelas vendas. Última modificação: 2025-01-22 17:01

Como posso ver os certificados no Windows? Use certmgr. Comando msc dentro da caixa de diálogo Executar. Pressione as teclas Win + R -> digite certmgr. Use o Windows 10 para abrir o certificado. Você também pode simplesmente clicar duas vezes em seu. arquivo crt para que o Windows o abra. Abrir. arquivo crt dentro do seu navegador favorito. Clique com o botão direito no. Última modificação: 2025-01-22 17:01

Em Python, a instrução If é usada para tomada de decisão. Ele executará o corpo do código apenas quando IFstatement for true. Quando você quiser justificar uma condição enquanto a outra não for verdadeira, use 'declaração if'. Linha de código 8: A variável st isset to 'x é menor que y.'. Última modificação: 2025-01-22 17:01

O Contexto SSL é uma coleção de cifras, versões de protocolo, certificados confiáveis, opções TLS, extensões TLS etc. Uma vez que é muito comum ter várias conexões com as mesmas configurações, elas são colocadas juntas em um contexto e as conexões SSL relevantes são criadas com base neste contexto. Última modificação: 2025-01-22 17:01

As teclas da linha inicial são as teclas do teclado do computador sobre as quais seus dedos pousam quando não está digitando. Por exemplo, no teclado QWERTY padrão dos Estados Unidos, as teclas da linha inicial para a mão esquerda são A, S, D e F e a mão direita são J, K, l e; (ponto e vírgula). Para ambas as mãos, os polegares repousam na barra de espaço. Última modificação: 2025-01-22 17:01

O operador SQL EXISTS O operador EXISTS é usado para testar a existência de qualquer registro em uma subconsulta. O operador EXISTS retorna verdadeiro se a subconsulta retornar um ou mais registros. Última modificação: 2025-01-22 17:01

Artificial Intelligence as a Service (AIaaS) é basicamente uma oferta terceirizada de terceirização de inteligência artificial. Existem alguns provedores de serviços de IA em nuvem que fornecem hardware especializado necessário para algumas tarefas de IA, como processamento baseado em GPU para cargas de trabalho intensivas, etc. Última modificação: 2025-01-22 17:01

Faça login pela primeira vez. Abra seu navegador da web e vá para http: // localhost: 3000 /. 3000 é a porta HTTP padrão que o Grafana escuta se você não configurou uma porta diferente. Na página de login, digite admin para o nome de usuário e senha. Última modificação: 2025-01-22 17:01

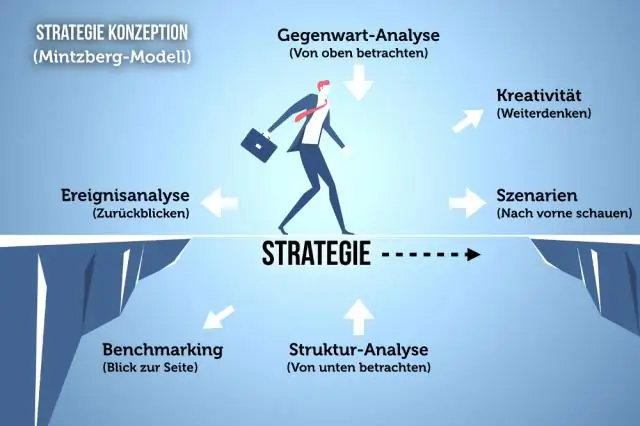

Uma Estratégia de BI é um roteiro que permite às empresas medir seu desempenho e buscar vantagens competitivas e realmente 'ouvir seus clientes' usando mineração de dados e estatísticas. Última modificação: 2025-01-22 17:01

Como salvar senhas é um risco à segurança, o recurso de salvar senhas do iPhone está desativado por padrão. Ligue o iPhone e abra o Menu. Toque no ícone Configurações e depois toque em Safari. Deslize o controle deslizante Nomes e senhas para Ativado para começar a salvar senhas e nomes de usuário. Última modificação: 2025-01-22 17:01

A melhor RAM para um antigo MacBook Pro: nossas escolhas Kingston HyperX Impact 16 GB (2 x 8 G) Corsair 8 GB (2 x 4 GB) Kit Crucial de 8 GB (4 GB x 2) Kit A-Tech DDR2 667 MHz 200 pinos 4 GB. Última modificação: 2025-01-22 17:01

Desafios mais comuns que você enfrentou na integração de automação do Selenium com ferramentas diferentes. Já que o Selenium é um código aberto e todos nós estamos usando muitos deles, como Maven, Jenkins, AutoIT etc. Localizadores inteligentes. Teste de navegador cruzado. Aprimoramento da estrutura. Manipulação de pop-up. Programação complexa. Falta de Transparência. Última modificação: 2025-01-22 17:01

Em fonologia e fonética, consoantes anteriores referem-se a consoantes articuladas na frente da boca; eles compreendem as consoantes labiais, consoantes dentais e consoantes alveolares. Consoantes retroflexas e palatinas, bem como todas as consoantes articuladas mais atrás na boca, são geralmente excluídas. Última modificação: 2025-01-22 17:01

Um identificador é um termo genérico para uma referência (não especificamente uma referência C ++) a um objeto. Em resumo, um identificador pode ser algo diferente de um ponteiro, como um índice inteiro ou um objeto contendo mais detalhes sobre o objeto (como um ponteiro inteligente). Última modificação: 2025-01-22 17:01

Os cupins de madeira seca gostam de manter seus túneis e ninhos bonitos e limpos, de modo que empurram suas fezes para fora de pequenos buracos perto da entrada do ninho. Isso resulta em pequenas marcas pretas e uma substância pulverulenta escura ao redor da área que estão infestando. Última modificação: 2025-01-22 17:01

Xmn: o tamanho da pilha para a geração jovem. A geração jovem representa todos os objetos que têm uma vida curta. Os objetos da geração jovem estão em um local específico no heap, por onde o coletor de lixo passará com frequência. Todos os novos objetos são criados na região da geração jovem (chamada 'eden'). Última modificação: 2025-01-22 17:01

O Bose QuietComfort 35 II é um fone de ouvido Bluetooth sem fio em tamanho real que também inclui cancelamento de ruído de ativação e funciona como um fone de ouvido avançado para fazer chamadas de celular. Última modificação: 2025-01-22 17:01

O Photo Booth é instalado como parte do sistema operacional theMac e seu software relacionado. Se não estiver no seu Dock, clique duas vezes no ícone do disco rígido e abra a pasta 'Aplicativos'. O Photo Booth deve aparecer lá. Você pode clicar e arrastar seu ícone para o Dock se preferir que ele esteja rapidamente disponível. Última modificação: 2025-01-22 17:01

Anotação para mapear solicitações HTTP GET em métodos manipuladores específicos. Especificamente, @GetMapping é uma anotação composta que atua como um atalho para @RequestMapping (method = RequestMethod. GET). Desde: 4.3 Autor: Sam Brannen Consulte também: PostMapping, PutMapping, DeleteMapping, PatchMapping, RequestMapping. Última modificação: 2025-01-22 17:01

Lista de sites de teste UserTesting. Para se tornar um testador de sites, inscreva-se AQUI. TryMyUI. Para se tornar um testador, o usuário precisa ter pelo menos 18 anos de idade. Inscreva-se no aplicativo. O aplicativo Enroll é uma plataforma de teste de site muito simples que você pode usar em qualquer dispositivo, por exemplo, tablet ou telefone. UserTest. UTest. Userfeel. Userlytics. WhatUsersDo. Última modificação: 2025-01-22 17:01

Por padrão, Omnibus GitLab armazena os dados do repositório Git em / var / opt / gitlab / git-data. Os repositórios são armazenados em repositórios de subpasta. Você pode alterar a localização do diretório pai git-data adicionando a seguinte linha a / etc / gitlab / gitlab. rb. Última modificação: 2025-01-22 17:01

6 etapas simples para arquivar mensagens do Gmail por data Etapa 1: Execute a ferramenta de backup do Gmail e insira as credenciais do Gmail. Etapa 2: Selecione o formato para arquivar o arquivo. Etapa 3: Escolha a opção Aplicar filtro e defina os filtros de data. Etapa 4: Opt. Excluir após a opção de download. Etapa 5: Selecione o local para salvar o arquivo arquivado. Etapa 6: Clique no botão Iniciar. Última modificação: 2025-01-22 17:01

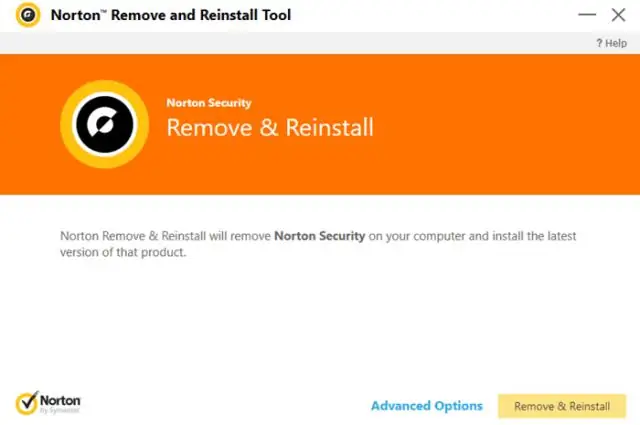

Adicionar exclusão de pasta - Norton AntiVirus Abra o software Norton AntiVirus. Clique no ícone de pesquisa e digite Exclusão. Selecione Exclusão do Auto-Protect nos resultados da pesquisa. No pop-up Exclusões em tempo real, clique no botão Adicionar pastas. O pop-up Adicionar item é exibido. Procure a pasta C: Arquivos de programas (x86) Examsoft e clique em OK. Última modificação: 2025-01-22 17:01

Primeiro, se quisermos excluir os valores ausentes das operações matemáticas, use o na. rm = argumento TRUE. Se você não excluir esses valores, a maioria das funções retornará um NA. Também podemos desejar dividir nossos dados para obter observações completas, aquelas observações (linhas) em nossos dados que não contêm dados ausentes. Última modificação: 2025-01-22 17:01

C # e. Perguntas da entrevista da NET: -Quais são as diferenças entre classe abstrata e interface? Classe abstrata Declaração de variável de interface Podemos declarar variáveis Na interface, não podemos fazer isso. Herança versus implementação As classes abstratas são herdadas. As interfaces são implementadas. Última modificação: 2025-01-22 17:01

Teclado Samsung Toque no ícone Aplicativos na tela inicial. Toque em Configurações e em Gerenciamento geral. Toque em Idioma e entrada. Role para baixo até 'Teclados e métodos de entrada' e toque em Teclado Samsung. Em 'Digitação inteligente', toque em Texto preditivo. Toque no botão Texto preditivo para Ativado. Última modificação: 2025-01-22 17:01

O círculo com uma linha horizontal no meio é um novo símbolo do Android, o que significa que você ativou o modo de interrupção. Quando você ativa o modo de interrupção e o círculo com linha, embora ele o mostre, significa que as configurações estão definidas como "Nenhum" no Galaxy S7. Última modificação: 2025-01-22 17:01

Significa que essencialmente aceitaram o seu pedido de lhes enviar mensagens. Se você aceitar a solicitação, a pessoa que enviou a mensagem será notificada e você poderá iniciar uma conversa. Se você ignorar o pedido, a mensagem vai embora e pode ser ignorada, sem que o remetente e Leia mais. Última modificação: 2025-01-22 17:01

Qual é a principal desvantagem de usar o modelo RAD? Explicação: O cliente pode criar uma visão de produto irreal, levando uma equipe a desenvolver uma funcionalidade maior ou menor. Além disso, os desenvolvedores especializados e qualificados não estão facilmente disponíveis. Última modificação: 2025-01-22 17:01

O aplicativo Kindle Reader pode ser baixado gratuitamente na App Store e você pode usá-lo para ler livros do Kindle em seu iPhone ou iPad, mas não pode comprar e-books do Kindle ou baixar livros nesse aplicativo (você ainda pode comprar livros impressos, embora ). Última modificação: 2025-01-22 17:01

O MSN Messenger encerra seu serviço de bate-papo após 14 anos e muda os usuários para o Skype. A Microsoft encerrou ontem o MSNMessenger, seu serviço de bate-papo instantâneo de 14 anos, em todo o mundo, exceto na China. Os usuários do MSN Messenger podem acessar o Skype com a mesma ID de usuário. Última modificação: 2025-01-22 17:01

Nas estatísticas, um outlier é um ponto de dados que difere significativamente de outras observações. Um outlier pode ser devido à variabilidade na medição ou pode indicar erro experimental; os últimos às vezes são excluídos do conjunto de dados. Um outlier pode causar sérios problemas em análises estatísticas. Última modificação: 2025-01-22 17:01

Não, o Watson não estava conectado à Internet: Não, o Watson não estava conectado à Internet: 'As informações que o DeepQA eventualmente poderia consultar para o Jeopardy eram 200 milhões de páginas de informações, de uma variedade de fontes. Última modificação: 2025-01-22 17:01

16384 Além disso, quantas linhas e colunas 2019 Excel? Planilha, Linhas , Colunas e Células no Excel Isto é constituído por filas , colunas e células . Linhas executado horizontalmente na planilha e varia de 1 a 1048576. Também se pode perguntar quantas linhas e colunas existem no Excel 2013?. Última modificação: 2025-01-22 17:01

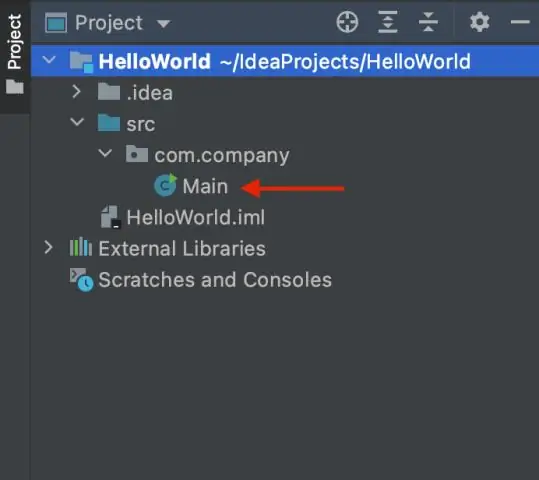

O Java Web Application é usado para construir sites dinâmicos. Java oferece suporte para a aplicação web por meio de JSPs e Servlets. Podemos construir um site com páginas da web em HTML estático, mas quando queremos que os dados sejam dinâmicos, exigimos o aplicativo da web. Última modificação: 2025-01-22 17:01

O acesso de transporte público ao estádio é fornecido dentro de São Francisco por Muni Metro ou Muni Bus, da Península e do Vale de Santa Clara por Caltrain e de partes da Bay Area através da água por meio de várias balsas da Baía de São Francisco. Última modificação: 2025-01-22 17:01

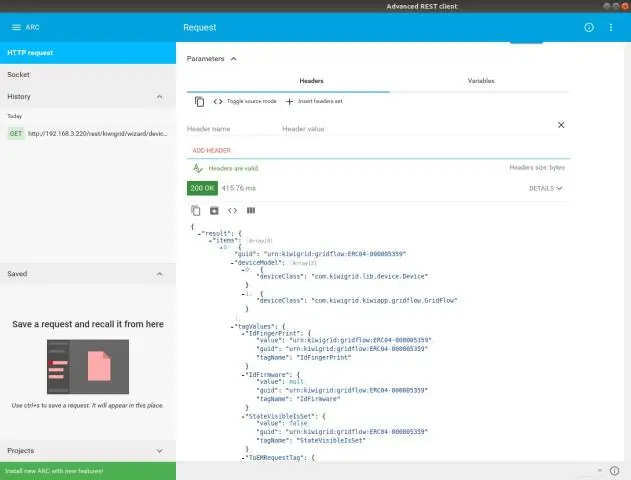

Se você deseja editar e reemitir uma solicitação capturada na guia Rede das Ferramentas do desenvolvedor do Chrome: Clique com o botão direito do mouse no Nome da solicitação. Selecione Copiar> Copiar como cURL. Cole na linha de comando (o comando inclui cookies e cabeçalhos) Edite a solicitação conforme necessário e execute. Última modificação: 2025-01-22 17:01

O iPhone 7 e o iPhone 7 Plus estarão disponíveis em prata, ouro, ouro rosa e o novo acabamento preto nos modelos de 32 GB, 128 GB e 256 GB a partir de $ 649 (EUA), e o novo acabamento em preto azeviche será oferecido exclusivamente nos modelos de 128 GB e 256 GB modelos da apple.com, Apple Stores, Apple Authorized Resellers e operadoras selecionadas. Última modificação: 2025-01-22 17:01

Para fazer isso, vá para a página, clique em Sobre no lado esquerdo, vá para a área Mais Informações, clique em AdicionarMenu e selecione o PDF do seu menu. Você também pode compartilhar um arquivo aPDF com outras pessoas em um FacebookGroup. Para fazer isso, vá para a página do Grupo, clique no botão Mais, selecione Adicionar Arquivo e escolha o documento PDF para carregar. Última modificação: 2025-01-22 17:01