Core i5: The Lower Mid-Range Uma placa-mãe ATX compatível com Intel. Um passo à frente do Core i3 é o Core i5. Um i5 normalmente carece de Hyper-Threading, mas tem mais núcleos (atualmente, seis, em vez de quatro) do que o Core i3. As peças do i5 também geralmente têm velocidades de clock maiores, um cache maior e podem lidar com mais memória. Última modificação: 2025-01-22 17:01

Você precisará de um Magic Jack adicional se quiser usá-lo com um número de telefone diferente. Não, apenas um número de telefone é atribuído ao seu dispositivo Magic Jack. Última modificação: 2025-01-22 17:01

A redundância de dados garante que os dados contidos no banco de dados sejam precisos e confiáveis. Pequenas fatias de um data mart são chamadas de data warehouses. Um grupo de registros relacionados é chamado de tabela. Última modificação: 2025-01-22 17:01

Siga estas etapas para criar o Redis a partir da origem e iniciar o servidor. Baixe o código-fonte do Redis na página de downloads. Descompacte o arquivo. tar -xzf redis-VERSION.tar.gz. Compile e construa o Redis. CD redis-VERSION. faço. Inicie o Redis. cd src ../ redis-server. Última modificação: 2025-01-22 17:01

Para ligá-los, basta pressionar e segurar o botão do meio no controle remoto. Para emparelhá-los com o seu dispositivo, pressione e segure o botão do meio um pouco mais e, em seguida, pesquise “iSport Wireless Superslim” na lista de Bluetooth do seu dispositivo. Última modificação: 2025-01-22 17:01

COMO INSTALAR UMA CAIXA POSTAL PÓS-MONTADA. DIG POST HOLE. Os requisitos do USPS afirmam que uma caixa de correio não pode ter mais de 45 polegadas acima do nível da rua. INSERT MAILBOX POST. DERRAME O CONCRETO. DEIXE O CONCRETO DEFINIR. ANEXAR A CAIXA DE CORREIO DE ACORDO COM AS INSTRUÇÕES DO FABRICANTE. ADICIONE NÚMEROS DE RUA. VESTIR. Última modificação: 2025-01-22 17:01

Diferentes tipos de dispositivos de rede / internetworking Repetidor: Também chamado de regenerador, é um dispositivo eletrônico que opera apenas na camada física. Pontes: operam nas camadas de link de dados e físicas de LANs do mesmo tipo. Roteadores: Eles retransmitem pacotes entre várias redes interconectadas (ou seja, LANs de tipos diferentes). Entradas:. Última modificação: 2025-01-22 17:01

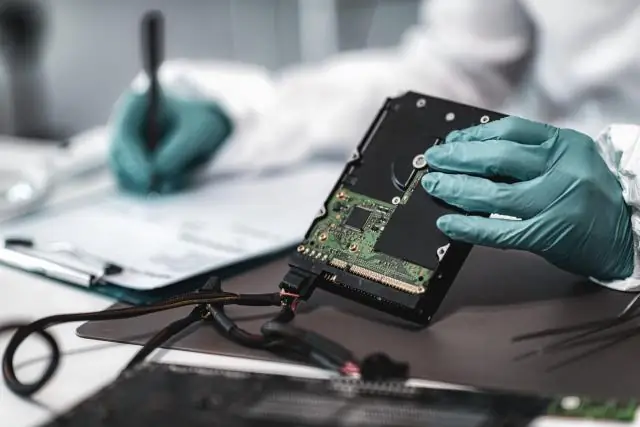

Embora ambos se concentrem na proteção de ativos digitais, eles vêm de dois ângulos diferentes. A perícia digital lida com as consequências do incidente em uma função investigativa, enquanto a segurança cibernética está mais focada na prevenção e detecção de ataques e no design de sistemas seguros. Última modificação: 2025-01-22 17:01

Criar o bloco de notas Selecione a guia Do URL: Digite o nome do bloco de notas (por exemplo, 'cliente-churn-kaggle'). Selecione o sistema de tempo de execução Python 3.6. Clique em Criar Bloco de Notas. Isso inicia o carregamento e a execução do notebook dentro do IBM Watson Studio. Última modificação: 2025-01-22 17:01

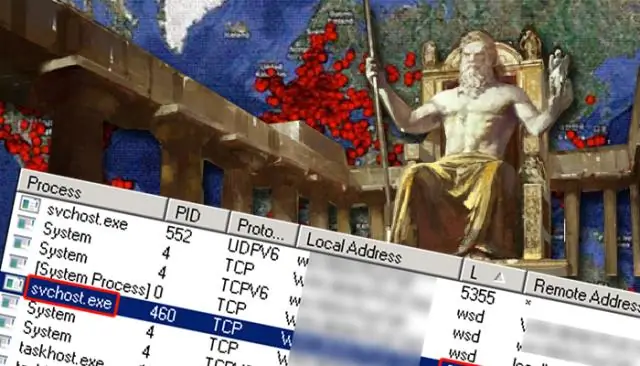

Ele funciona proibindo um computador infectado de falar com servidores DGA ou com sites ou endereços infectados conhecidos. Isso significa que você pode até mesmo instalar o Heimdal em um computador infectado e ele bloquearia os dados que tentam ser enviados do seu computador. Última modificação: 2025-01-22 17:01

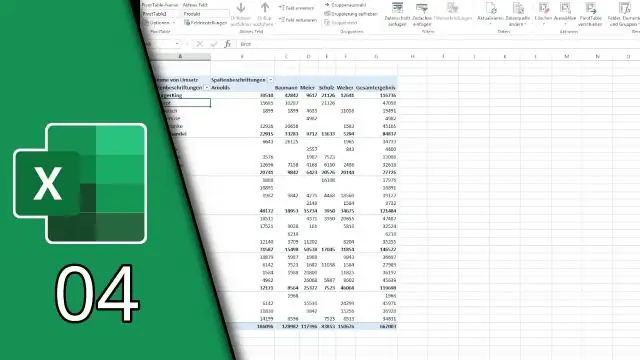

Para configurar isso: Clique com o botão direito em qualquer célula da tabela dinâmica. Clique em Opções de tabela dinâmica. Na janela Opções da tabela dinâmica, clique no banco de dados. Na seção Dados da tabela dinâmica, adicione uma marca de seleção para Atualizar dados ao abrir o arquivo. Clique em OK para fechar a caixa de diálogo. Última modificação: 2025-01-22 17:01

Existem duas maneiras de acessar o diálogo de impressão do sistema a partir do Chrome. Se você já pressionou o atalho do teclado Ctrl + P, procure a opção 'Imprimir usando o diálogo do sistema' na parte inferior da coluna esquerda. Para pular diretamente para a caixa de diálogo de impressão do sistema, você pode usar o atalho de teclado Ctrl + Shift + P. Última modificação: 2025-01-22 17:01

Livro do Microsoft Surface. Os melhores ultrabooks para alunos de arquitetura. Estação de trabalho empresarial móvel HP ZBook 17 G2. MSI GE72 APACHE PRO-242 17,3 polegadas. Lenovo ThinkPad W541. Acer Aspire V15 Nitro Black Edition. Dell Inspiron i7559-763BLK 15,6 polegadas Full-HD GamingLaptop. Acer Aspire E 15. Toshiba Satellite C55-C5241 15,6 polegadas. Última modificação: 2025-01-22 17:01

O redirecionamento de impressora é um recurso que permite que uma impressora local seja mapeada para uma máquina remota e permite a impressão em uma rede. Impressoras redirecionadas inválidas e inutilizáveis podem aparecer em uma sessão dos Serviços de Área de Trabalho Remota, causando lentidão. Última modificação: 2025-01-22 17:01

O valor que você define como um viés horizontal ou vertical é um número entre 0 e 1, representando uma porcentagem, onde o mais próximo de 0 significa o mais tendencioso para a esquerda (horizontal) ou a restrição superior (vertical) e o mais próximo de 1 significa o mais inclinado para a direita (horizontal) ou a restrição inferior (vertical). Última modificação: 2025-01-22 17:01

Um servidor proxy verifica e encaminha as solicitações de entrada do cliente para outros servidores para comunicação posterior. Um servidor proxy está localizado entre um cliente e um servidor, onde atua como intermediário entre os dois, como um navegador da Web e um servidor da Web. A função mais importante do servidor proxy é fornecer segurança. Última modificação: 2025-01-22 17:01

Em termos práticos, o limite geralmente é determinado pelo espaço da pilha. Se cada thread obtiver uma pilha de 1 MB (não me lembro se esse é o padrão no Linux), então um sistema de 32 bits ficará sem espaço de endereço após 3.000 threads (assumindo que o último gb está reservado para o kernel). Última modificação: 2025-01-22 17:01

1 Resposta Clique com o botão direito em Arquivo de recursos. Escolha Abrir com. Selecione Editor XML (Texto) ou Editor XML (Texto) com Codificação. No lado direito da caixa de diálogo, clique em Definir como padrão. Última modificação: 2025-01-22 17:01

O perfil do Firefox é a coleção de configurações, personalização, complementos e outras configurações de personalização que podem ser feitas no navegador Firefox. Você pode personalizar o perfil do Firefox para atender aos seus requisitos de automação do Selenium. Portanto, automatizá-los faz muito sentido junto com o código de execução de teste. Última modificação: 2025-01-22 17:01

Adobe Audition é uma estação de trabalho de áudio digital (DAW) usada para gravação de música e muitos outros tipos de produção de áudio, e faz parte da Adobe Creative Cloud. A Adobe Creative Cloud oferece os melhores aplicativos criativos do mundo para que você possa transformar suas ideias mais brilhantes em seus melhores trabalhos em seu desktop e dispositivos móveis. Última modificação: 2025-01-22 17:01

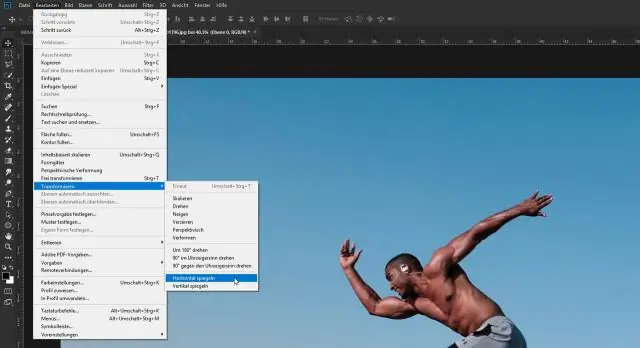

Para transformar a imagem inferior em um reflexo espelhado da imagem superior, vá até o menu Editar, escolha Transformar e, em seguida, escolha Virar vertical: Acessando Editar> Transformar> Virar vertical. Agora temos nosso segundo reflexo do espelho, desta vez verticalmente. Última modificação: 2025-06-01 05:06

O gerenciamento de teste geralmente se refere à atividade de gerenciamento de um processo de teste. Uma ferramenta de gerenciamento de teste é um software usado para gerenciar testes (automatizados ou manuais) que foram previamente especificados por um procedimento de teste. É frequentemente associado a software de automação. Última modificação: 2025-01-22 17:01

Enquadramento na camada de enlace de dados. O enquadramento é uma função da camada de enlace de dados. Ele fornece uma maneira de um remetente transmitir um conjunto de bits que são significativos para o receptor. Ethernet, token ring, frame relay e outras tecnologias de camada de enlace de dados têm suas próprias estruturas de quadro. Última modificação: 2025-01-22 17:01

Um problema surpreendentemente complexo Você também pode reduzir a carga da CPU adicionando mais RAM, o que permite que seu computador armazene mais dados de aplicativos. Isso reduz a frequência de transferências de dados internos e novas alocações de memória, o que pode dar à sua CPU uma pausa muito necessária. Última modificação: 2025-01-22 17:01

O próprio Java não é uma falha de segurança. Problemas de segurança podem ser levantados por miniaplicativos Java em seu navegador. DBeaver é um aplicativo de desktop e não tem nenhuma relação com navegadores da web. Portanto, não haverá problemas de segurança, independentemente da versão do JRE que você usa. Última modificação: 2025-01-22 17:01

Um bloqueio de criptografia é aquele que é aberto com um teclado programável que é usado para limitar e controlar o acesso a uma área altamente sensível. Muitas organizações usam bloqueios de criptografia para controlar o acesso a suas salas de servidores, laboratórios de desenvolvimento ou salas de armazenamento. Última modificação: 2025-01-22 17:01

Como descompactar arquivos no Android Vá para a Google Play Store e instale o Files do Google. Abra o Files do Google e localize o arquivo ZIP que deseja descompactar. Toque no arquivo que deseja descompactar. Toque em Extrair para descompactar o arquivo. Toque em Concluído. Todos os arquivos extraídos são copiados para o mesmo local do arquivo ZIP original. Última modificação: 2025-01-22 17:01

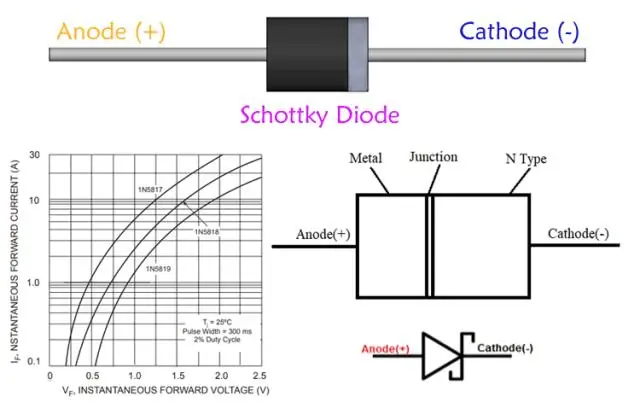

Aplicações de diodo Schottky. Retificador de potência: diodos Schottky também são usados como retificadores de alta potência. Sua alta densidade de corrente e baixa queda de tensão direta significam que menos energia é desperdiçada do que se fossem usados diodos de junção PN comuns. Schottkydiodos tendem a ter uma alta corrente de vazamento reverso. Última modificação: 2025-01-22 17:01

Habilite a eliminação de duplicação de dados usando o Gerenciador de servidores Selecione Serviços de arquivo e armazenamento no Gerenciador de servidores. Selecione Volumes em Serviços de Arquivo e Armazenamento. Clique com o botão direito no volume desejado e selecione Configure Data Deduplication. Selecione o tipo de uso desejado na caixa suspensa e selecione OK. Última modificação: 2025-01-22 17:01

A diretiva ng-submit no AngularJS é usada para especificar as funções a serem executadas nos eventos submit. Pode ser usado para impedir o envio do formulário, se não contiver uma ação. É suportado por elemento. Última modificação: 2025-01-22 17:01

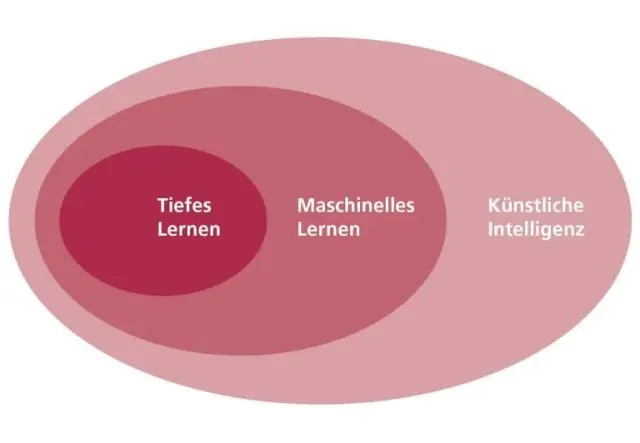

As tecnologias exponenciais incluem inteligência artificial (AI), realidade aumentada e virtual (AR, VR), ciência de dados, biologia digital e biotecnologia, medicina, nanotecnologia e fabricação digital, redes e sistemas de computação, robótica e veículos autônomos. Última modificação: 2025-01-22 17:01

Como configurar meu Apple iPhone 4S com iTunes Slide à direita para iniciar a configuração. Toque no idioma desejado. Toque no país ou região desejada. Toque na rede Wi-Fi desejada. Digite a senha da rede. Toque em Participar. Toque em Ativar serviços de localização. Digite uma senha de quatro dígitos. Última modificação: 2025-01-22 17:01

MQTT, ou transporte de telemetria de fila de mensagens, é um protocolo para comunicação de dispositivo que o Adafruit IO suporta. js e Arduino, você pode usar as bibliotecas de cliente IO da Adafruit, pois incluem suporte para MQTT (consulte a seção de bibliotecas de cliente). Última modificação: 2025-01-22 17:01

Maneira rápida de fazer isso: inicie um jogo do sistema que deseja remapear os botões. Invoque RGUI (Selecione + X com o jogador 1) Vá para o Menu Rápido e então Controles. Configure os botões da maneira que desejar. Selecione Salvar Arquivo Remapear Core. OU, se você quiser salvar este remapeamento apenas para o jogo atual, selecione Salvar Arquivo de Remapeamento do Jogo. Última modificação: 2025-01-22 17:01

Seria melhor se você aprender mais sobre o tópico a seguir em detalhes antes de começar a aprender o aprendizado de máquina. Teoria da probabilidade. Álgebra Linear. Teoria dos grafos. Teoria da Otimização. Métodos bayesianos. Cálculo. Cálculo multivariado. E linguagens de programação e bancos de dados como:. Última modificação: 2025-01-22 17:01

O Apple iPhone 8 agora foi configurado para uso de redes 4G. Última modificação: 2025-01-22 17:01

1) empurre os parâmetros na pilha. 2) invocar a chamada do sistema. 3) colocar o código para a chamada do sistema no registro. 4) armadilha para o kernel. 5) uma vez que um número está associado a cada chamada do sistema, a interface de chamada do sistema invoca / despacha a chamada do sistema pretendida no kernel do SO e retorna o status da chamada do sistema e qualquer valor de retorno. Última modificação: 2025-01-22 17:01

O banco de dados mais popular do mundo é o Oracle de acordo com o ranking do DB-Engine. Oracle é seguido por MySQL, SQL Server, PostgreSQL e MongoDB no ranking. Última modificação: 2025-01-22 17:01

Qual é a remuneração de um Leitor no local? Os leitores que viajam para Reading recebem uma taxa horária regular, que, com horas extras aplicáveis, totalizará $ 1.639 se o número esperado de horas forem trabalhadas durante o evento Reading. Última modificação: 2025-01-22 17:01

A autenticação SFTP usando chaves privadas é geralmente conhecida como autenticação de chave pública SFTP, que envolve o uso de uma chave pública e um par de chaves privadas. As duas chaves são associadas de forma exclusiva uma à outra, de forma que duas chaves privadas não podem funcionar com a mesma chave pública. Última modificação: 2025-01-22 17:01