Uma tabela preservada por chave é uma tabela base com uma relação de linha um para um com as linhas na visualização, por meio da chave primária ou de uma chave exclusiva. No exemplo acima, a tabela de carros é uma tabela preservada por chave. Última modificação: 2025-01-22 17:01

Como solucionar problemas de um transformador de baixa tensão Identifique os terminais do transformador, usando sua etiqueta como um guia. Transforme um multímetro em sua função VAC. Teste a tensão de entrada do transformador com o multímetro, usando a etiqueta do transformador como guia do terminal. Teste a tensão de saída do transformador com o multímetro. Desconecte a eletricidade do transformador. Última modificação: 2025-01-22 17:01

Um descritor de implantação é um arquivo de linguagem de marcação extensível (XML) que especifica as opções de configuração e contêiner para um aplicativo ou módulo. Última modificação: 2025-01-22 17:01

CONTEÚDO Instalação de aplicativos off-line do Chrome. Aplicativos de e-mail e produtividade. Design gráfico. Desfrutando de jogos offline. Media Player e arquivos. Ler livros offline e visualizar arquivos PDF. Navegue pelo conteúdo online enquanto usa o ChromebookOffline. Última modificação: 2025-01-22 17:01

Para postar uma foto, clique no ícone da câmera na parte inferior e selecione Galeria. Clique no menu suspenso “Galeria” no canto superior esquerdo e selecione “Escolher no Windows”. Encontre a foto que deseja enviar e clique em Abrir. Última modificação: 2025-01-22 17:01

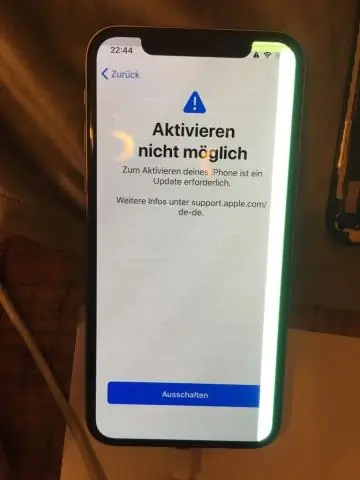

Mas o iPhone não suporta o formato de filme, MKV. Como um usuário do iPhone, você precisa saber que o player embutido do iPhone suporta apenas mp4 codificado em h264 e vídeo MOV. Portanto, se você tiver arquivos nos formatos MKV, FLV, RMVB, AVI, etc, não poderá transferi-los para o seu iPhone ou iPad diretamente. Última modificação: 2025-01-22 17:01

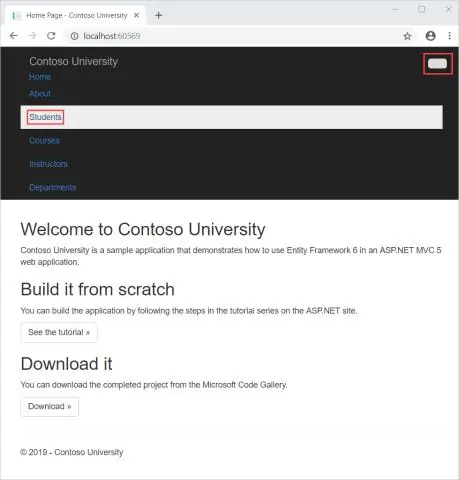

Insira dados no banco de dados usando ASP.NET MVC com ADO.NET Etapa 1: Crie um aplicativo MVC. Etapa 2: Criar classe de modelo. Etapa 3: Crie o controlador. Etapa 5: modificar o arquivo EmployeeController.cs. EmployeeController.cs. Etapa 6: Crie uma visão fortemente tipada. Para criar a Visualização para adicionar Funcionários, clique com o botão direito do mouse no método ActionResult e clique em Adicionar Visualização. AddEmployee.cshtml. Última modificação: 2025-01-22 17:01

Instale o servidor de relatório Você não precisa de um servidor SQL Server Database Engine disponível no momento da instalação. Você precisará de um para configurar o Reporting Services após a instalação. Encontre a localização de SQLServerReportingServices.exe e inicie o instalador. Selecione Instalar Reporting Services. Última modificação: 2025-01-22 17:01

Especificamente, como os módulos ES6 são carregados, resolvidos e avaliados de forma assíncrona, não será possível solicitar () um módulo ES6. A razão é porque require () é uma função totalmente síncrona. Última modificação: 2025-01-22 17:01

Recursos do DEC X26P NOTA: O número de série está localizado dentro do compartimento do cartucho. Certifique-se de que o DEC está descarregado, a segurança está na posição para baixo (SEGURA) e seus dedos estão longe do gatilho antes de ler o número de série. Última modificação: 2025-01-22 17:01

Vi é um editor de texto interativo orientado para exibição: a tela de seu terminal atua como uma janela para o arquivo que você está editando. As alterações feitas no arquivo são refletidas no que você vê. Usando o vi, você pode inserir texto em qualquer lugar do arquivo com muita facilidade. A maioria dos comandos do vi move o cursor ao redor do arquivo. Última modificação: 2025-01-22 17:01

Se você deseja se tornar um especialista em SEO do Google, pode seguir um curso de SEO de um provedor terceirizado e obter a certificação. Há uma certificação de marketing digital oferecida pelo Google Digital Garage que inclui algumas lições relacionadas a SEO, mas que o torna um especialista certificado em SEO do Google. Última modificação: 2025-01-22 17:01

Observe as linhas de chaves em seu modelo. As máquinas de escrever portáteis, que eram um pouco menores, podem ser datadas por suas teclas. Se o seu modelo portátil tiver três linhas, é de 1919 a 1929; se tiver quatro linhas, é dos anos 30 ou 40. Verifique o número de série sob o carro da máquina de escrever. Última modificação: 2025-01-22 17:01

Um tópico do Amazon SNS é um ponto de acesso lógico que atua como um canal de comunicação. Um tópico permite agrupar vários endpoints (como AWS Lambda, Amazon SQS, HTTP / S ou um endereço de e-mail). A primeira e mais comum tarefa do Amazon SNS é a criação de um tópico. Última modificação: 2025-01-22 17:01

Insert é um comando amplamente utilizado na linguagem de manipulação de dados (DML) Structured Query Language (SQL) utilizada por bancos de dados relacionais SQL Server e Oracle. O comando insert é usado para inserir uma ou mais linhas em uma tabela de banco de dados com valores de coluna de tabela especificados. Última modificação: 2025-01-22 17:01

Esvazie sua lixeira No seu computador, vá para o Gmail. No lado esquerdo da página, role para baixo e clique em More Trash. Marque a caixa ao lado das mensagens que você deseja excluir permanentemente e clique em Excluir definitivamente. Para excluir todas as mensagens da lixeira, clique em EmptyTrash agora. Última modificação: 2025-01-22 17:01

Provedor de linha fixa mais barato: AT&T U-verse O AT&T U-verse oferece uma variedade de planos de serviço de telefone residencial quando você combina TV e internet. Seus planos também são extremamente acessíveis. Última modificação: 2025-01-22 17:01

Teamcity não é open source depois que 3 agentes e 100 usuários precisam obter a licença e receber o pagamento. A comunidade de usuários do TeamCity é muito menor em comparação com outras ferramentas de CI no mercado. Última modificação: 2025-01-22 17:01

Comentários Selecione uma imagem da árvore do projeto ou solte um arquivo de imagem do Finder / Explorer. pegue a borda inferior da janela de colchetes e redimensione verticalmente para alterar sua altura. Última modificação: 2025-01-22 17:01

Os computadores permitem que os enfermeiros acessem rapidamente informações importantes sobre sua saúde ou doença e seu plano de tratamento a partir de seu prontuário eletrônico. Os enfermeiros podem acessar informações como seus exames laboratoriais e resultados de raios-x e relatórios de saúde de outros membros da equipe de saúde para lhe prestar o melhor atendimento possível. Última modificação: 2025-01-22 17:01

Para configurar uma impressora HP em uma rede sem fio (Wi-Fi), conecte a impressora à rede sem fio e instale o driver de impressão e o software do site da HP em um computador Mac. Quando solicitado durante a instalação, selecione Wireless como o tipo de conexão. Última modificação: 2025-01-22 17:01

Clique para realçá-lo e clique em Excluir no canto superior direito. Para o ISPmanager 5, vá para Configurações> Recursos e localize WildFly 9 ou 10. Clique para realçá-lo e clique em Excluir no canto superior esquerdo. Última modificação: 2025-01-22 17:01

WAV significa Waveform Audio File Format e é um formato de arquivo para arquivos de áudio no sistema operacional Windows. Geralmente, o iPhone não consegue reproduzir arquivos de áudio WAV nativamente. Se você quiser jogar WAV no iPhone, a melhor solução é converter WAV em formatos compatíveis com oiPhone. Última modificação: 2025-01-22 17:01

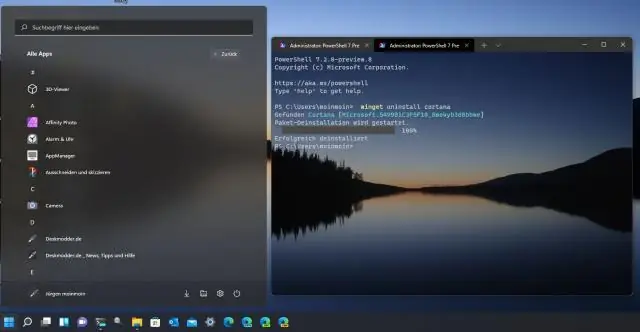

Para executar um script, abra uma janela do PowerShell, digite o nome do script (com ou sem a extensão .ps1) seguido pelos parâmetros do script (se houver) e pressione Enter. Mantendo a filosofia segura por padrão do PowerShell, clicando duas vezes em um. Última modificação: 2025-01-22 17:01

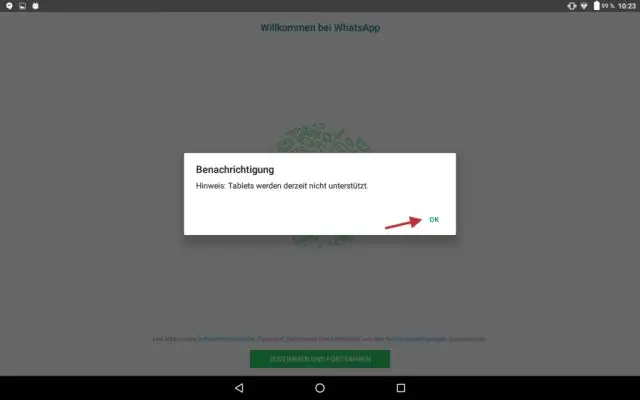

Configurar o WhatsApp web em seu navegador em um tablet é um pouco complicado, porque os navegadores do tablet parecem não permitir que você use o WhatsApp web - em vez disso, eles solicitam que você baixe o aplicativo. No Chrome em tablets Android, pressione o botão de menu no navegador, que é três pontos verticais no canto superior direito da tela. Última modificação: 2025-01-22 17:01

Ao contrário do desenvolvimento em cascata, os projetos ágeis têm um cronograma e recursos fixos, enquanto o escopo varia. Embora o escopo de um projeto possa mudar no desenvolvimento ágil, as equipes se comprometem com iterações fixas de trabalho: sprints se você estiver usando uma estrutura scrum, limites de WIP se estiver usando uma estrutura kanban. Última modificação: 2025-01-22 17:01

Cinco frases geralmente são a orientação máxima para um bom parágrafo e incluem uma frase introdutória (ou a ideia principal de um parágrafo), uma a três frases de apoio e uma frase de conclusão. Última modificação: 2025-01-22 17:01

O código de bits é uma representação intermediária de um programa compilado. Os aplicativos que você carrega no iTunes Connect que contêm código de bits serão compilados e vinculados na App Store. Incluir bitcode permitirá que a Apple otimize novamente o binário do seu aplicativo no futuro, sem a necessidade de enviar uma nova versão do seu aplicativo para a loja. Última modificação: 2025-01-22 17:01

Encontre sua webcam em Câmeras, Dispositivos de imagem ou Controladores de som, vídeo e jogos. Pressione e segure (ou clique com o botão direito do mouse) no nome da sua webcam e selecione Propriedades. Selecione a guia Driver, selecione o botão DriverDetails e procure por um nome de arquivo que incluatream.sys. Última modificação: 2025-01-22 17:01

Leia o arquivo de forma em R (nós o chamamos de shp). Selecione a variável de região, que deve ser distinta para linhas diferentes. Plotar um arquivo de forma sem atributos é fácil, o que segue as etapas: Obtenha o arquivo de forma. Leia o arquivo de forma em R. Por exemplo, usando rgdal :: readOGR. Use o ggplot para plotar o arquivo de forma. FEITO. Última modificação: 2025-01-22 17:01

Globemallow Wildflowers: Tough as Nails & Pretty Too. Como essa cor é incomum em outras flores, ela recebeu o nome de "grenadine". Embora os Globemallows sejam todos comestíveis, eles infelizmente não têm o sabor que combina com o brilho de suas flores. Última modificação: 2025-01-22 17:01

O Gateway de Aplicativo do Azure é um balanceador de carga de tráfego da web que permite gerenciar o tráfego para seus aplicativos da web. Os balanceadores de carga tradicionais operam na camada de transporte (camada OSI 4 - TCP e UDP) e roteiam o tráfego com base no endereço IP de origem e porta, para um endereço IP e porta de destino. Última modificação: 2025-01-22 17:01

Veja como você habilita seu novo recurso de gravação dentro do aplicativo do seu telefone (discador): comece tocando no botão de menu no canto superior direito. Selecione Configurações. Escolha 'Registro de Chamada' e mude a opção para a posição 'LIGADO'. Depois de tocar no botão, você verá uma opção adicional para habilitar a gravação automática de chamada. Última modificação: 2025-01-22 17:01

Se sua tela tiver uma rachadura fina ao longo da borda, você pode continuar a usar seu laptop normalmente, embora seja uma boa ideia evitar movê-lo, fechá-lo ou viajar com ele, porque qualquer pressão na tela pode causar a rachadura Ficar maior. Última modificação: 2025-01-22 17:01

Nesta abordagem, empregamos várias etapas que fazem uso das funções DATEDIFF e DATEPART para determinar com sucesso os dias úteis. Etapa 1: calcule o número total de dias entre um intervalo de datas. Etapa 2: calcule o número total de semanas entre um intervalo de datas. Etapa 3: Excluir fins de semana incompletos. Última modificação: 2025-01-22 17:01

Os desktops de PC custam menos do que um laptop comparável. Embora os preços gerais tenham diminuído, as lacunas de preços ainda existem em grande parte devido ao custo mais alto das telas dos laptops e ao custo adicional da tecnologia miniaturizada. Sincelaptops são portáteis, eles são mais sujeitos a acidentes e abusos do que desktops. Última modificação: 2025-01-22 17:01

Duolingo não é um curso de idioma autônomo, mas é um excelente complemento para a caixa de ferramentas de um aluno de idioma. É fácil de usar, é divertido e funciona. Se você quer alcançar a fluência real, lembre-se de ler, falar e praticar a língua que você está aprendendo. Última modificação: 2025-01-22 17:01

Um protótipo é uma amostra, modelo ou lançamento inicial de um produto criado para testar um conceito ou processo. Normalmente, um protótipo é usado para avaliar um novo design para melhorar a precisão dos analistas e usuários do sistema. Os protótipos são uma parte crucial do processo de design e uma prática usada em todas as disciplinas de design. Última modificação: 2025-01-22 17:01

Com um diploma de bacharel em ciência da computação, você pode encontrar trabalho como programador de computador, analista de segurança da informação, desenvolvedor de software ou administrador de sistema de computador. Última modificação: 2025-01-22 17:01

A profundidade da fila é o número de solicitações de E / S (comandos SCSI) que podem ser enfileiradas de uma vez em um controlador de armazenamento. No entanto, se a profundidade máxima da fila do controlador de armazenamento for atingida, esse controlador de armazenamento rejeitará os comandos de entrada, retornando uma resposta QFULL a eles. Última modificação: 2025-01-22 17:01