Existem vários tipos de sensores de luz, como célula fotovoltaica, fototransistor, fotoresistor, fototubo, tubo fotomultiplicador, fotodiodo, dispositivo de carga acoplada, etc. Mas, o resistor dependente de luz (LDR) ou fotorresistor é um tipo especial de sensor de luz que é usado neste circuito de sensor de luz automático. Última modificação: 2025-01-22 17:01

A fotografia de paisagem é bastante flexível quando se trata de quais configurações de câmera você usa. Uma boa diretriz geral, no entanto, é usar um tripé, uma velocidade do obturador entre 1/10 de segundo e três segundos, uma abertura entre f / 11 e f / 16 e um ISO de 100. Última modificação: 2025-01-22 17:01

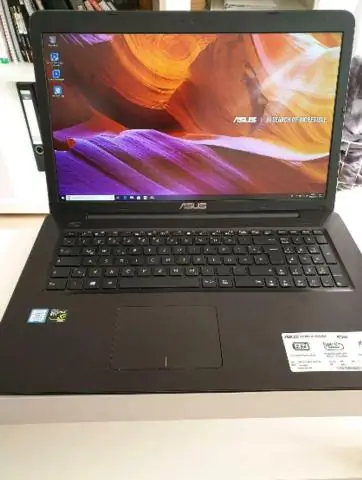

Os laptops ASUS contêm uma partição de recuperação que inclui software projetado para restaurar o laptop à sua condição original. Ligue ou reinicie o laptop ASUS. Quando a tela de log ASUS aparecer, pressione 'F9' para acessar a partição oculta. Pressione 'Enter' quando o Gerenciador de Inicialização do Windows aparecer. Última modificação: 2025-01-22 17:01

A luminescência fotoestimulada (PSL) é a liberação de energia armazenada dentro de um fósforo por estimulação com luz visível, para produzir um sinal luminescente. Uma placa baseada neste mecanismo é chamada de placa de fósforo fotoestimulável (PSP) e é um tipo de detector de raios-X usado em radiografia de projeção. Última modificação: 2025-01-22 17:01

Processamento de linha de comando. A linha de comando pode conter vários comandos. Se o argumento atual nomear um comando, seus argumentos serão coletados, o comando será aplicado aos seus argumentos (que são Strings) e o processamento da linha de comando continuará. Última modificação: 2025-01-22 17:01

Um conjunto de dados contém informações sobre uma amostra. Um conjunto de dados consiste em casos. Os casos nada mais são do que os objetos da coleção. Cada caso tem um ou mais atributos ou qualidades, chamadas variáveis que são características dos casos. Última modificação: 2025-01-22 17:01

A tecnologia de engano é uma categoria emergente de defesa de segurança cibernética. A tecnologia de engano permite uma postura de segurança mais proativa ao tentar enganar os invasores, detectá-los e, em seguida, derrotá-los, permitindo que a empresa volte às operações normais. Última modificação: 2025-01-22 17:01

Smbd é o daemon do servidor que fornece serviços de compartilhamento e impressão de arquivos para clientes Windows. O servidor fornece serviços de espaço de arquivo e impressora para clientes usando o protocolo SMB (ou CIFS). Isso é compatível com o protocolo LanManager e pode atender clientes LanManager. Última modificação: 2025-01-22 17:01

CTRL + M + M irá recolher / expandir a seção atual. CTRL + M + A irá recolher tudo, mesmo em arquivos Html. Essas opções também estão no menu de contexto em Esboço. Clique com o botão direito no editor -> Esboço para encontrar todas as opções. Última modificação: 2025-01-22 17:01

Codecademy é também um dos melhores sites onde você pode aprender o básico do python de uma forma prática. Você pode pegar a versão PRO do Codecademy, é uma versão paga onde você tem acesso ao conteúdo do projeto. Este é um dos sites onde você pode aprender python que é para iniciantes. Última modificação: 2025-01-22 17:01

O padrão de estratégia é usado para resolver problemas que podem (ou se prevê que possam) ser implementados ou resolvidos por diferentes estratégias e que possuem uma interface claramente definida para tais casos. Última modificação: 2025-01-22 17:01

Para substituir o conteúdo da célula: Na guia Início, clique no comando Localizar e Selecionar e selecione Substituir no menu suspenso. A caixa de diálogo Localizar e substituir será exibida. Digite o texto pelo qual deseja substituí-lo no campo Substituir por: e clique em Localizar Próximo. Última modificação: 2025-01-22 17:01

Guia de configuração do PIXMA PRO-100 Wi-Fi Certifique-se de que a impressora esteja ligada. Pressione e segure o botão [Wi-Fi] na frente da impressora por alguns segundos. Certifique-se de que este botão comece a piscar em azul e vá para o seu ponto de acesso e pressione o botão [WPS] dentro de 2 minutos. Última modificação: 2025-01-22 17:01

Para configurar a campainha para acionar a sirene da estação base ao detectar movimento: Abra o aplicativo Arlo. Toque na campainha de áudio Arlo. Toque no ícone do menu () no canto superior direito da página para abri-lo. Toque em Configurações de movimento. Toque em Ligar sirene. Toque no ícone do lápis (editar). Última modificação: 2025-01-22 17:01

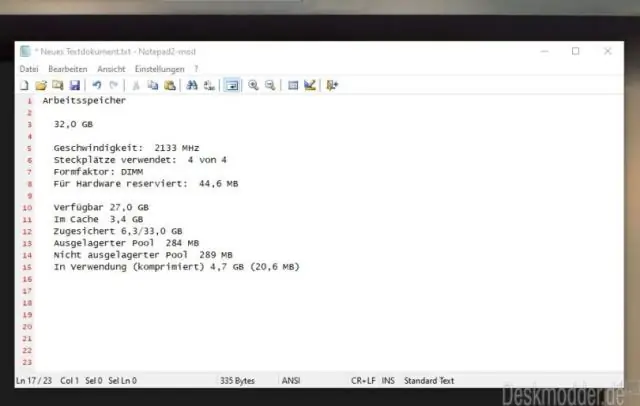

O Gerenciador de Tarefas do Windows permite que você monitore os aplicativos, processos e serviços atualmente em execução no seu PC. Você pode usar o Gerenciador de Tarefas para iniciar e parar programas e processos, mas, além disso, o Gerenciador de Tarefas mostrará estatísticas informativas sobre o desempenho do seu computador e sobre a sua rede. Última modificação: 2025-01-22 17:01

Os sumérios foram a primeira civilização mesopotâmica. Os sumérios negociavam por terra com o Mediterrâneo oriental e por mar até a Índia. A invenção da roda, há 3.000 anos, melhorou o transporte terrestre. Os sumérios eram bem conhecidos por seu trabalho em metal, uma arte em que se destacavam. Última modificação: 2025-01-22 17:01

3,5 libras. Última modificação: 2025-01-22 17:01

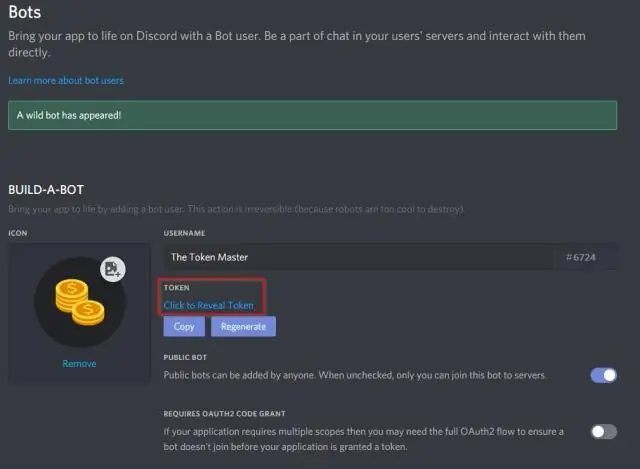

Um Discord Bot Token é uma frase curta (representada como uma mistura de letras e números) que atua como uma “chave” para controlar um Discord Bot. Os tokens são usados dentro do código do bot para enviar comandos para frente e para trás para a API, que por sua vez controla as ações do bot. Última modificação: 2025-01-22 17:01

A interface Java Iterable (java. Lang. Iterable) é uma das interfaces raiz da API de coleções Java. Uma classe que implementa a interface Java Iterable pode ser iterada com o loop for-each do Java. Por iteração, quero dizer que seus elementos internos podem ser iterados. Última modificação: 2025-01-22 17:01

Para adicionar uma regra a um grupo de segurança usando a linha de comando authorize-security-group-ingress (AWS CLI) aws ec2 authorize-security-group-ingress --group-id security_group_id --protocol tcp --port 22 --cidr cidr_ip_range . Grant-EC2SecurityGroupIngress (Ferramentas AWS para Windows PowerShell). Última modificação: 2025-01-22 17:01

OLEDB é o sucessor do ODBC, um conjunto de componentes de software que permite que um QlikView se conecte a um back end, como SQL Server, Oracle, DB2, mySQL etal. Em muitos casos, os componentes OLEDB oferecem um desempenho muito melhor do que o ODBC mais antigo. Última modificação: 2025-01-22 17:01

Ciano: arquivo de áudio. Amarelo com fundo preto: tubo (também conhecido como FIFO) Amarelo em negrito com fundo preto: dispositivo de bloco ou dispositivo de caractere. Última modificação: 2025-06-01 05:06

Spyware é um tipo de software malicioso (malware) que se instala automaticamente no seu computador e atua como espião no kegitana realizado pelo usuário e na atividade da Internet sem o conhecimento e consentimento do computador do usuário. Última modificação: 2025-01-22 17:01

Não é possível conectar 'Servidor inacessível' A mensagem de erro que você está vendo, 'servidor inacessível', significa que seu cliente VPN em seu dispositivo não pode alcançar o servidor. Última modificação: 2025-01-22 17:01

Custo de renderização em 3D padrão: Vista de renderização em 3D Custo Exterior - Residencial $ 300- $ 1000 Exterior - Comercial (pequeno) $ 500- $ 1000 Exterior - Comercial (Grande) $ 1000- $ 2750 Interior - Residencial $ 300- $ 750. Última modificação: 2025-06-01 05:06

Definição. A mineração de dados é o processo de descoberta de padrões e tendências úteis em grandes conjuntos de dados. Análise preditiva é o processo de extrair informações de grandes conjuntos de dados para fazer previsões e estimativas sobre resultados futuros. Importância. Ajuda a entender melhor os dados coletados. Última modificação: 2025-01-22 17:01

Varnish Cache é um acelerador de aplicativo da web também conhecido como proxy reverso HTTP de cache. Você o instala na frente de qualquer servidor que fala HTTP e o configura para armazenar o conteúdo em cache. O Varnish Cache é muito, muito rápido. Normalmente acelera a entrega com um fator de 300 - 1000x, dependendo da sua arquitetura. Última modificação: 2025-01-22 17:01

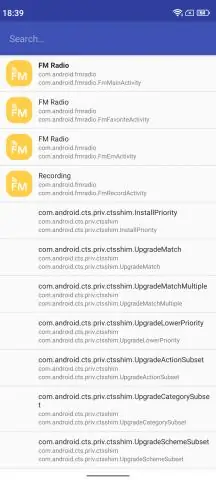

Android. 1 - Habilite o modo Desenvolvedor acessando Configurações> Sobre o telefone e toque em Número de compilação 7 vezes. 2 - Habilite a depuração USB em DeveloperOptions. 3 - Na sua área de trabalho, abra DevTools, clique no ícone mais e, em seguida, em Mais Ferramentas> Dispositivos Remotos. Última modificação: 2025-01-22 17:01

São sete assuntos testados (Processo Civil, Contratos e Vendas, Direito Penal e Processo, Direito Constitucional, Provas, Imóveis e Torts). Você tem seis horas no total para responder a essas 200 perguntas. Última modificação: 2025-01-22 17:01

Tamanhos de porta-retratos mais populares As fotos 4 × 6 são o tamanho padrão e os mais comuns para a fotografia 35 mm. O próximo tamanho acima de 4 × 6 é uma impressão de foto 5 × 7. As fotos 8 × 10 são maiores do que 4 × 6 e 5 × 7, portanto, normalmente são usadas para fotos de grupo ou retratos. Impressões em tamanho 16 × 20 são consideradas pôsteres pequenos. Última modificação: 2025-01-22 17:01

A integridade dos dados pode ser comprometida por erro humano ou, pior ainda, por meio de atos maliciosos. Ameaças de integridade de dados Erro humano. Erros de transferência não intencionais. Erros de configuração e segurança. Malware, ameaças internas e ataques cibernéticos. Hardware comprometido. Última modificação: 2025-01-22 17:01

Primeiras etapas Use qualquer editor de texto para criar um programa de origem. Este arquivo normalmente tem um nome que termina com.asm. Use o TASM para converter o programa de origem em um arquivo de objeto. Use o vinculador TLINK para vincular seus arquivos em um arquivo executável. Finalmente, você pode executar (ou executar) o arquivo executável ::> hw1. Última modificação: 2025-01-22 17:01

Insira o disco de driver em sua unidade óptica. Clique em “Iniciar”, clique com o botão direito em “Computador” e selecione “Propriedades”. No menu esquerdo, selecione “Gerenciador de Dispositivos”. Encontre o hardware com uma marca de exclamação amarela ou um dispositivo para o qual deseja instalar novos drivers a partir do CD ou DVD. Última modificação: 2025-01-22 17:01

Um processo de software (também conhecido como metodologia de software) é um conjunto de atividades relacionadas que leva à produção do software. Essas atividades podem envolver o desenvolvimento do software do zero ou a modificação de um sistema existente. Última modificação: 2025-01-22 17:01

O PS4 não pode se conectar à rede wi-fi dentro do limite de tempo O motivo pode ser devido ao servidor proxy que você está usando ou simplesmente porque o roteador não pode atribuir um IP ou se conectar ao seu PS4. Tente reiniciar o roteador ou verifique as configurações de proxy e remova-as se você tiver. Última modificação: 2025-01-22 17:01

As atualizações de software são importantes porque frequentemente incluem patches críticos para falhas de segurança. De fato, muitos dos ataques de malware mais prejudiciais que vemos são a vantagem de vulnerabilidades de software em aplicativos comuns, como sistemas operacionais e navegadores. Última modificação: 2025-01-22 17:01

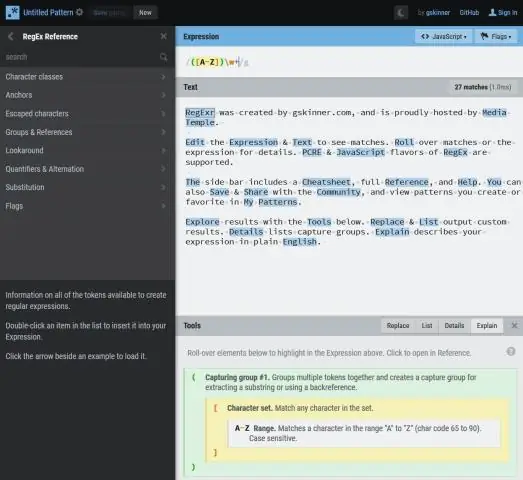

Em Python, r '^ $' é uma expressão regular que corresponde a uma linha vazia. Isso se parece com uma expressão regular (regex) comumente usada nas configurações de URL do Django. O 'r' na frente diz ao Python que a expressão é uma string bruta. Em uma string bruta, as sequências de escape não são analisadas. Por exemplo, '' é um único caractere de nova linha. Última modificação: 2025-01-22 17:01

GitHub - Netflix / Hystrix: Hystrix é uma biblioteca de latência e tolerância a falhas projetada para isolar pontos de acesso a sistemas remotos, serviços e bibliotecas de terceiros, impedir falhas em cascata e permitir resiliência em sistemas distribuídos complexos onde a falha é inevitável. Última modificação: 2025-01-22 17:01

Sincronizar um bloco de notas existente No seu telefone, entre com a mesma conta da Microsoft que você usou para configurar o OneDrive. Vá para o miniaplicativo em seu telefone e toque em OneNote (se você estiver usando um Windows Phone 7, toque em Office para ver seus OneNotenotes). Última modificação: 2025-01-22 17:01

O que é codificação na pesquisa qualitativa? Codificar é o processo de rotular e organizar seus dados qualitativos para identificar diferentes temas e as relações entre eles. Ao codificar o feedback do cliente, você atribui rótulos a palavras ou frases que representam temas importantes (e recorrentes) em cada resposta. Última modificação: 2025-01-22 17:01