Dez principais dicas de pesquisa Use E para combinar palavras-chave e frases ao pesquisar nos bancos de dados eletrônicos por artigos de periódicos. Use truncamento (um asterisco) e curingas (geralmente um ponto de interrogação ou exclamação). Descubra se o banco de dados que você está usando possui uma opção de 'pesquisa de assunto'. Use sua imaginação. Última modificação: 2025-01-22 17:01

Então, como funciona a animação por computador? O animador usa um computador para gerar uma sequência de imagens estáticas, que dão a ilusão de movimento através do espaço tridimensional quando você as reproduz. Em vez de desenhar todos os detalhes do quadro à mão, você desenha cada quadro usando um computador. Última modificação: 2025-01-22 17:01

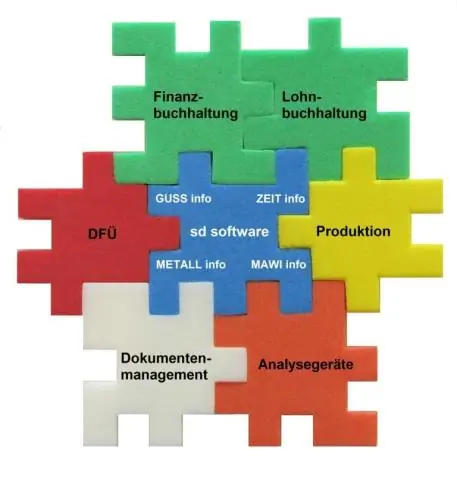

Principalmente, UML tem sido usada como uma linguagem de modelagem de propósito geral no campo da engenharia de software. No entanto, ele agora encontrou seu caminho para a documentação de vários processos de negócios ou fluxos de trabalho. Por exemplo, diagramas de atividades, um tipo de diagrama UML, podem ser usados como substitutos para fluxogramas. Última modificação: 2025-01-22 17:01

Resumindo, há uma grande diferença entre uma API RESTful e uma API HTTP. Uma API RESTful adere a TODAS as restrições REST estabelecidas em sua documentação de 'formato' (na dissertação de Roy Fielding). Uma API HTTP é QUALQUER API que usa HTTP como protocolo de transferência. Última modificação: 2025-01-22 17:01

Diretórios de log O local padrão de SPARK_WORKER_LOG_DIR é / var / log / spark / worker. O diretório de log padrão para iniciar o servidor Spark SQL Thrift é $ HOME / spark-thrift-server. O Spark Shell e os logs do aplicativo são enviados para o console. Os arquivos de configuração de log estão localizados no mesmo diretório que spark-env.sh. Última modificação: 2025-01-22 17:01

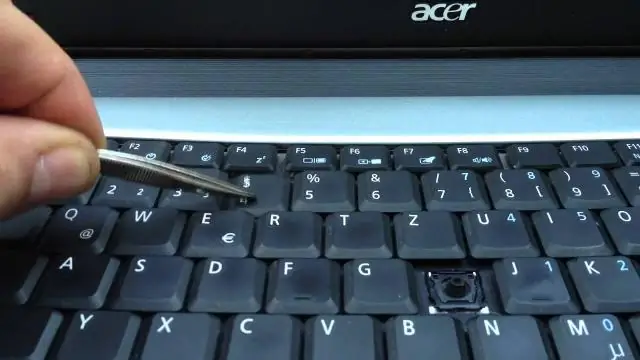

Etapas Desligue e desconecte seu laptop antes de fazer qualquer limpeza. Incline o laptop de cabeça para baixo e bata suavemente ou agite-o. Pulverize entre as teclas com ar comprimido para remover a poeira. Limpe as teclas com um microfibercloth úmido. Remova a sujeira teimosa com uma bola de algodão embebida em álcool isopropílico. Última modificação: 2025-01-22 17:01

Okta Browser Plugin. Okta Browser Plugin protege suas senhas e conecta você com segurança em todos os seus aplicativos de negócios e pessoais. As maiores organizações do mundo e mais de 100 milhões de pessoas confiam na Okta para se conectar a aplicativos dentro e fora de sua organização sabendo que suas credenciais estão protegidas. Última modificação: 2025-01-22 17:01

Aqui estão as verificações a serem feitas: Certifique-se de que a conexão HDMI não escorregou. Desconecte e conecte o cabo novamente. Ligue sua TV HDMI ou alto-falante HDMI e somente então inicialize seu PC. Em seguida, desligue a TV ou o alto-falante, desconecte todos os dispositivos, espere um minuto, conecte-os novamente e ligue-os novamente. Última modificação: 2025-01-22 17:01

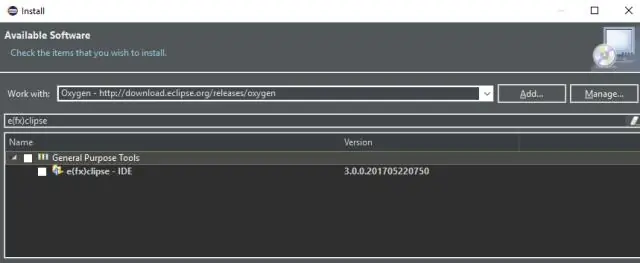

Olá, mundo, comece o eclipse. Na visualização Package Explorer, clique com o botão direito do mouse e selecione New> Java Project. Crie um novo projeto JavaTM. Nomeie-o como MyJavaFXProject e pressione o botão Concluir. Abra o menu pop-up do projeto e selecione JavaFX> Adicionar JavaFX Nature. A perspectiva JavaFX é ativada. Voila. Última modificação: 2025-01-22 17:01

Baixe o aplicativo Hulu nas mais recentes TVs Samsung e reprodutores de Blu-ray seguindo estas etapas: Pressione Home no controle remoto para acessar o SmartHub. Selecione Aplicativos e pesquise “Hulu” usando o ícone da lupa no canto superior direito. Siga as instruções na tela para completar o processo de instalação. Última modificação: 2025-01-22 17:01

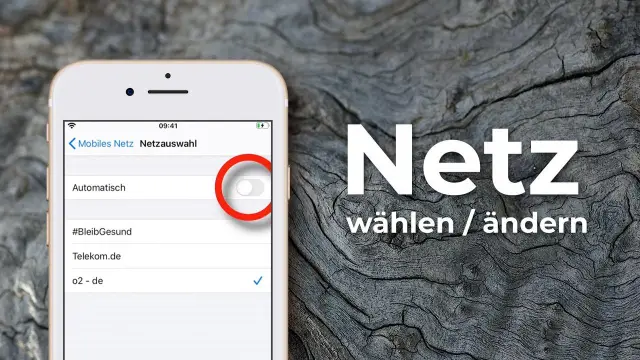

Como fazer um ponto de acesso do iPhone Toque em 'Configurações' na tela inicial do iPhone para abrir o menu Configurações. Toque na opção 'Hotspot pessoal' para iniciar o aplicativo Hotspot pessoal. Toque no botão 'Ponto de acesso pessoal' para ativar o ponto de acesso. Toque no campo 'Senha Wi-Fi' e, em seguida, defina uma senha ou altere a existente. Última modificação: 2025-01-22 17:01

A redundância define a implantação ou provisionamento de dispositivos ou sistemas duplicados em áreas críticas para assumir a operação ativa se o dispositivo ou sistema principal falhar. A resiliência define a capacidade de recuperação, convergência ou autocura para restaurar as operações normais após um evento perturbador. Última modificação: 2025-01-22 17:01

Inicie o iBooks a partir da tela inicial do seu iPhone ou iPad. Toque no botão Editar no canto superior esquerdo da estante principal. Toque nos títulos que deseja mover para uma coleção diferente e, em seguida, toque no botão Mover no topo. Última modificação: 2025-01-22 17:01

Golang é uma linguagem muito mais simples do que Python ou JavaScript. As únicas duas áreas onde você pode ter alguns problemas com golang são as interfaces e os recursos de simultaneidade: goroutines e canais. Muitos iniciantes acham a simultaneidade difícil de entender. Achei golang muito fácil de aprender. Última modificação: 2025-01-22 17:01

Embora até mesmo os cabos UTP não blindados reduzam alguns EMI, os cabos STP blindados bloqueiam a interferência com mais eficácia. Cabos Cat5 e Cat6 blindados são aumentados com uma folha fina que serve para bloquear EMI. No entanto, o cabo só será aterrado se os conectores e acopladores usados na instalação também forem blindados. Última modificação: 2025-01-22 17:01

Os diagramas de fluxo da interface do usuário são normalmente usados para um de dois propósitos. Primeiro, eles são usados para modelar as interações que os usuários têm com seu software, conforme definido em um único caso de uso. Por exemplo, um caso de uso pode se referir a várias telas e fornecer uma visão de como elas são usadas. Última modificação: 2025-01-22 17:01

Em seguida, toque em Configurações de senha. Essa senha ou bloqueio de impressão digital garante que somente você possa ativar e desativar o Acesso guiado. 4. Agora, volte uma tela e ative o AccessibilityShortcut, que permite entrar no modo de acesso guiado tocando três vezes no botão home. Última modificação: 2025-01-22 17:01

Existem várias maneiras de importar dados para R, e vários formatos estão disponíveis, Do Excel para R. Abra seus dados do Excel. Vá para Arquivo> Salvar como ou pressione Ctrl + Shift + S. Nomeie isso com o que quiser, diga Data. Quando salvo, este arquivo terá um nome de Data. Última modificação: 2025-01-22 17:01

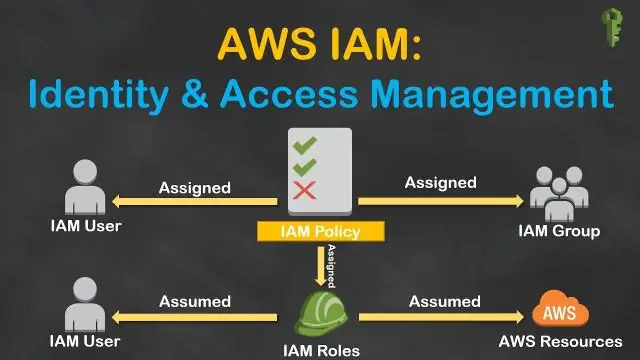

O AWS Identity and Access Management (IAM) permite que você gerencie o acesso aos serviços e recursos da AWS com segurança. Usando o IAM, você pode criar e gerenciar usuários e grupos da AWS e usar permissões para permitir e negar seu acesso aos recursos da AWS. IAM é um recurso da sua conta AWS oferecido sem custo adicional. Última modificação: 2025-01-22 17:01

RSS (originalmente RDF Site Summary; mais tarde, surgiram duas abordagens concorrentes, que usavam os backrônimos Rich SiteSummary e Really Simple Syndication, respectivamente) é um tipo de feed da web que permite que usuários e aplicativos acessem atualizações para sites em um formato padronizado e legível por computador. Última modificação: 2025-01-22 17:01

Um terminal é o ponto em que um condutor de um componente, dispositivo ou rede chega ao fim. O terminal também pode se referir a um conector elétrico neste ponto de extremidade, agindo como a interface reutilizável para um condutor e criando um ponto onde os circuitos externos podem ser conectados. Última modificação: 2025-01-22 17:01

Um relé é um dispositivo de comutação simples que usa um pequeno sinal para controlar um sinal maior. Neste caso, os pulsos de baixa tensão abrem ou fecham um circuito de alta tensão. Pense em um relé como uma chave controlada remotamente. Portanto, um painel de relé adiciona controle liga / desliga a um circuito, mas ainda deve ser alimentado a partir de um painel de disjuntor. Última modificação: 2025-01-22 17:01

Um MBean é um objeto Java gerenciado, semelhante a um componente JavaBeans, que segue os padrões de design estabelecidos na especificação JMX. Um MBean pode representar um dispositivo, um aplicativo ou qualquer recurso que precise ser gerenciado. Última modificação: 2025-01-22 17:01

A rede somente de host fornece uma conexão de rede entre a máquina virtual e o computador host, usando um adaptador Ethernet virtual que é visível para o sistema operacional host. Os endereços nesta rede são fornecidos pelo servidor VMware DHCP. Última modificação: 2025-01-22 17:01

A ética cibernética diz respeito ao código de comportamento responsável na Internet. Assim como somos ensinados a agir com responsabilidade na vida cotidiana. Isso nem sempre é verdade; navegadores, computadores e provedores de serviços de Internet podem manter registros de suas atividades, que podem ser usados para detectar comportamentos ilegais ou inadequados. Última modificação: 2025-01-22 17:01

T-Mobile no Twitter: 'Desculpe, os clientes DavidMetroPCS não são elegíveis para o T-Mobile às terças-feiras. Última modificação: 2025-01-22 17:01

O smartphone não é principalmente um telefone robusto porque a gigante sul-coreana tem o Galaxy S6 Active chegando em breve todo robusto e à prova d'água. Ao contrário do modelo Galaxy S5, tanto o Galaxy S6 quanto o Galaxy S6 edge não são oficialmente à prova d'água / resistentes à água, mas este teste de água prova o contrário, mais ou menos. Última modificação: 2025-01-22 17:01

Adicione seus amigos do Facebook ao arquivo csv de contatos do Gmail à sua lista de contatos do Gmail, abra a página Contatos do Gmail e clique em Importar no canto superior direito. Clique em Procurar, navegue até o arquivo Exportar amigos.csv e selecione-o, marque 'Adicionar também esses contatos importados a', escolha Novo grupo e clique em Importar. Última modificação: 2025-01-22 17:01

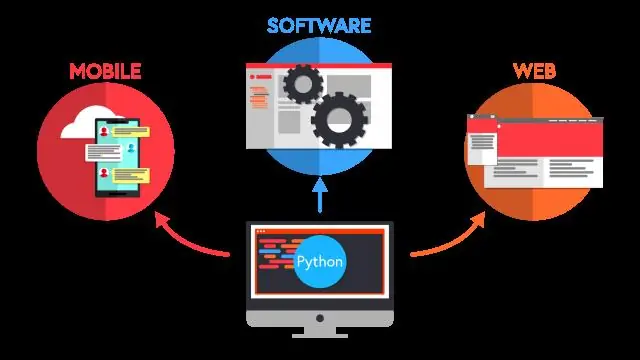

Python é a segunda linguagem mais usada em ciência de dados, depois de R.. Uma vez que você aprenda python, você fará alguns projetos em python usando bibliotecas de você também pode aprender ML usando python. se você fizer isso 99% definitivamente você conseguirá emprego. Última modificação: 2025-01-22 17:01

Usando o SQL Server Management Studio Clique com o botão direito do mouse na pasta Segurança, aponte para Novo e selecione Esquema. Na caixa de diálogo Esquema - Novo, na página Geral, insira um nome para o novo esquema na caixa Nome do esquema. Na caixa Proprietário do esquema, insira o nome de um usuário de banco de dados ou função que possui o esquema. Última modificação: 2025-01-22 17:01

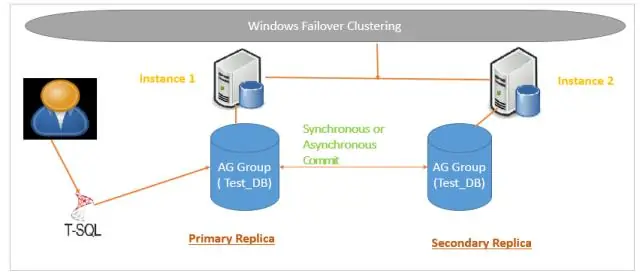

Clique com o botão direito na entrada TCP / IP e selecione Ativar. Enquanto você ainda está no SQL Server Configuration Manager, clique com o botão direito do mouse em SQL Server Services para abrir a caixa de diálogo Propriedades. Navegue até a guia AlwaysOn High Availability e selecione a caixa de seleção Enable AlwaysOn Availability Groups. Última modificação: 2025-01-22 17:01

Vá para Janela -> Dispositivos e Simuladores. Isso abrirá uma nova janela com todos os dispositivos que você usa no Xcode. Na parte superior, toque em Simuladores e você verá uma lista no lado esquerdo. A partir daí, encontre o simulador que deseja excluir e clique em Cntl (ou clique com o botão direito) e selecione Excluir. Última modificação: 2025-01-22 17:01

O iPhone 6 e o iPhone 6 Plus possuem um conector de fone de ouvido estéreo mini padrão de 3,5 mm. Ambos os iPhones vêm com um conjunto de EarPods da Apple, fones de ouvido intra-auriculares com um microfone em linha. Rumores de que o aplicativo exige que os usuários comprem fones de ouvido proprietários compatíveis com Lightning são falsos. Última modificação: 2025-01-22 17:01

Https://contoso.com/federationmetadata/2007-06/federationmetadata.xml. Ele contém informações sobre o serviço de federação que é usado para criar relações de confiança, identificar certificados de assinatura de tokens e muitas outras coisas. Portanto, ele precisa estar disponível publicamente para que outras partes possam acessá-lo e consumi-lo. Última modificação: 2025-01-22 17:01

Pré-requisitos de migração P2V / V2V para Windows Certifique-se de que a máquina do servidor independente do conversor tenha acesso de rede à máquina de origem do Windows. Desligue os aplicativos de firewall e o Defender Antivirus em execução na máquina de origem. Desative o compartilhamento simples de arquivo na máquina Windows de origem. Pare ou desative o software antivírus em execução na máquina de origem. Última modificação: 2025-01-22 17:01

Para começar nossa aventura de pesquisa, vamos examinar alguns mecanismos de pesquisa gerais, além dos três primeiros. DuckDuckGo. Preocupado com a privacidade online? Pesquisa criptografada. Procurando uma alternativa ao DuckDuckGo? Ecosia. Quer árvores plantadas enquanto você pesquisa? Dogpile. Blekko. WolframAlpha. Gigablast. Facebook Search. Última modificação: 2025-01-22 17:01

Conecte o fone de ouvido mono no conector de fone de ouvido estéreo no controlador. Quando estiver usando o microfone, você deve prender o clipe em sua roupa. Para ajustar o nível do microfone ou definir outras configurações de áudio, selecione (Configurações)> [Dispositivos]> [Dispositivos de Áudio]. Última modificação: 2025-01-22 17:01

VÍDEO Levando isso em consideração, o que um roteador sem fio faz? Vantagens de um Roteador sem fio Como carpinteiro, eu uso um compacto roteador para fazer meus próprios peitoris ao aparar janelas, aliviar bordas em decks e aparar, criar chanfros, instalar embutidos, encaixar dobradiças e, às vezes, fazer molduras no local.. Última modificação: 2025-01-22 17:01

Defina SAAS. SAAS, por definição, é um acrônimo para “Software as a Service”. A ideia do SAAS é que os usuários possam acessar o software com uma assinatura, ao invés de uma compra única. Para os consumidores, uma única grande compra de centenas ou milhares de dólares costuma ser difícil de administrar. Última modificação: 2025-01-22 17:01

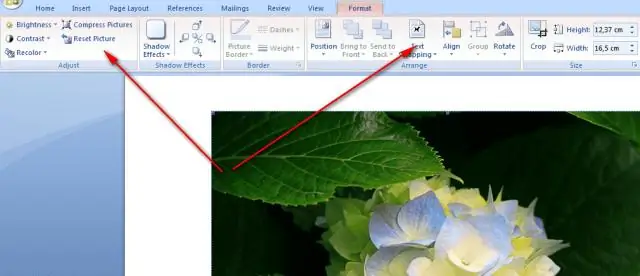

Usando o teclado Selecione o objeto ou objetos que deseja copiar e colar. Pressione e segure a tecla 'Comando'. Pressione a tecla 'C' enquanto mantém pressionada a tecla 'Command' e, em seguida, solte ambas. Pressione e segure a tecla 'Comando' novamente. Pressione a tecla 'V' enquanto mantém pressionada a tecla 'Comando' e, em seguida, solte as duas. Última modificação: 2025-01-22 17:01