O único modo de segurança disponível no link WDS é o WEP Estático, que não é particularmente seguro. Portanto, recomendamos o uso de WDS para fazer a ponte da rede de convidados apenas para esta versão. Ambos os pontos de acesso que participam de um link WDS devem estar no mesmo canal de rádio e usando o mesmo modo IEEE 802.11. Última modificação: 2025-01-22 17:01

Vamos dar uma olhada em três dos novos recursos mais úteis encontrados no Microsoft Word. Resume Assistant (apenas Office 365) APRENDIZAGEM Use ResumeAssistant para se inspirar ao criar um documento de currículo. Traduzir texto. APRENDIZAGEM Traduzir texto em um documento do Word. Transforme texto em fala. APRENDIZAGEM Transforme texto em fala no Word. Última modificação: 2025-01-22 17:01

Multithreading (ou paralelismo de thread) oferece uma boa oportunidade de nível de entrada para os desenvolvedores obterem desempenho de software aprimorado ao usar processadores multi-core. Com esta abordagem, o próprio programa gera threads de execução, que podem ser executados por vários núcleos no sistema para serem executados individualmente. Última modificação: 2025-01-22 17:01

Fora do gancho. O estado de uma linha telefônica que permite a discagem e a transmissão, mas proíbe o atendimento de chamadas recebidas. O telefone está fora do gancho quando o monofone é retirado da base de um telefone fixo ou quando Talk é pressionado em um telefone portátil. Última modificação: 2025-01-22 17:01

Você pode desativar o compartilhamento seguindo estas etapas: Exiba a guia Revisão da faixa de opções. Clique na ferramenta Compartilhar pasta de trabalho, no grupo de alterações. O Excel exibe a caixa de diálogo Compartilhar pasta de trabalho. Desmarque a caixa de seleção Permitir alterações. Clique em OK. Última modificação: 2025-01-22 17:01

Nativo da nuvem é uma abordagem para construir e executar aplicativos que explora as vantagens do modelo de entrega de computação em nuvem. Nativo da nuvem é sobre como os aplicativos são criados e implantados, não onde. É apropriado para nuvens públicas e privadas. Última modificação: 2025-01-22 17:01

Não capturado significa que o erro não foi detectado em uma instrução catch e TypeError é o nome do erro. undefined não é uma função: esta é a parte da mensagem. Com mensagens de erro, você deve lê-las literalmente. Por exemplo, neste caso, significa literalmente que o código tentou usar indefinido como se fosse uma função. Última modificação: 2025-01-22 17:01

Um arquivo ASC é um arquivo ASCII blindado usado pela Pretty Good Privacy (PGP), um programa de criptografia utilizado para comunicação segura. Os arquivos ASC também incluem uma chave como texto com assinatura clara, que pode ser verificada usando métodos de autenticação PGP. Última modificação: 2025-01-22 17:01

Ao começar a criar seu perfil, não se preocupe em ficar preso ao seu URL personalizado - o Tumblr permite que você inicie mais de um blog em seu serviço. Para iniciar um novo blog do Tumblr, clique no ícone que se parece com três barras ao lado do nome do seu blog no painel e selecione criar novo blog. Última modificação: 2025-01-22 17:01

Quando um número bloqueado tenta enviar uma mensagem de texto para você, ela não é enviada e eles provavelmente nunca verão a nota "entregue". Do seu lado, você não verá absolutamente nada. Você ainda receberá as mensagens, mas elas serão entregues em uma caixa de entrada "Remetentes desconhecidos" separada. Você também não verá notificações para esses textos. Última modificação: 2025-01-22 17:01

Os locais padrão são: Windows 7, 8.1 e10: C: UsersAppDataRoamingMozillaFirefoxProfilesxxxxxxxx.default. Mac OS X El Capitan: Users // Library / ApplicationSupport / Firefox / Profiles / xxxxxxxx. Última modificação: 2025-01-22 17:01

Você pode clicar no botão Find My ID para ter certeza de que sua NOVA Student ID está disponível. Se você ainda não conseguir fazer logon usando a ID de aluno que encontrou, entre em contato com o Help Desk de TI e teremos o maior prazer em ajudá-lo. Última modificação: 2025-01-22 17:01

Routers and Bridges Information.Routers e bridges ligam duas ou mais LocalArea Networks (LANs) individuais para criar uma LAN de rede alargada ou Wide AreaNetwork (WAN). Conecte redes usando diferentes identidades de rede. Transmita apenas os dados necessários para o destino final através da LAN. Última modificação: 2025-01-22 17:01

Definição de Medicina de Melan- (prefixo) Melan- (prefixo): Prefixo que significa escuro ou preto. Vem do grego 'melas', preto. Exemplos de termos contendo melan- incluem melancolia, melanina, melanócitos, melanoma e melena. Última modificação: 2025-01-22 17:01

Uma vulnerabilidade de execução arbitrária de código é uma falha de segurança no software ou hardware que permite a execução arbitrária de código. A capacidade de acionar a execução arbitrária de código em uma rede (especialmente por meio de uma rede de área ampla, como a Internet) é muitas vezes referida como execução remota de código (RCE). Última modificação: 2025-01-22 17:01

Latas de tinta são um novo caminho para desbloquear camuflagens de armas de ouro, diamante e matéria escura em Blackout. Os jogadores costumavam desbloquear essas camuflagens no Multijogador para uso em Battle Royale, mas as Latas de Pintura mudaram essa progressão totalmente para o Blackout. Essas latas podem ser gastas para desbloquear camos com preços variados por arma. Última modificação: 2025-01-22 17:01

O valor RGB da cor # 00ff00 é (0,255,0). Este código hexcolor também é uma cor segura para a web que é igual a # 0F0. # 00ff00 o nome da cor é Verde 1. # 00ff00 cor hexadecimal o valor vermelho é 0, o valor verde é 255e o valor azul do RGB é 0. Última modificação: 2025-01-22 17:01

Embora o MySQL tenha componentes semelhantes, não, você não pode usar PLSQL no MySQL. O mesmo é válido para o T-SQL usado pelo MS SQL Server. O MySQL tem muita documentação em seu site. Você verá que tanto o PLSQL quanto o T-SQL são completos e provavelmente fornecem um pouco mais de funcionalidade. Última modificação: 2025-01-22 17:01

Basicamente, tudo o que você precisa fazer para obter a captura de tela no Android 4.0 e superior é manter pressionado o botão de volume para baixo e o botão liga / desliga juntos por cerca de um segundo. O dispositivo irá então fazer uma captura de tela e salvá-la em uma pasta de capturas de tela na galeria do seu telefone. Última modificação: 2025-01-22 17:01

Esfregar com álcool às vezes tira a caneta. O mesmo acontece com o spray de cabelo (spray de cabelo normal). Use um limpador comercial como o limpador de quadro branco Sanford Expo sobre a mancha de tinta permanente, deixe a solução secar e limpe a superfície com um pano macio. Use um marcador de apagamento a seco padrão ou de alto odor. Última modificação: 2025-01-22 17:01

No iOS 10.2 ou anterior: Vá em Ajustes> iCloud. Toque no seu nome de usuário Apple ID. Se o seu dispositivo estiver offline, toque em Obter código de verificação. Se o seu dispositivo estiver online, toque em Senha e segurança> Obter código de verificação. Última modificação: 2025-01-22 17:01

Um vazamento de memória reduz o desempenho do computador, reduzindo a quantidade de memória disponível. Eventualmente, na pior das hipóteses, muita memória disponível pode ser alocada e todo ou parte do sistema ou dispositivo para de funcionar corretamente, o aplicativo falha ou o sistema fica muito lento devido a batidas. Última modificação: 2025-01-22 17:01

O Oracle GoldenGate é um produto de software que permite replicar, filtrar e transformar dados de um banco de dados em outro. Ele permite a replicação de dados entre bancos de dados Oracle e outros bancos de dados heterogêneos com suporte. Última modificação: 2025-01-22 17:01

ABBYY FineReader é um sistema de reconhecimento óptico de caracteres (OCR). É usado para converter documentos digitalizados, documentos PDF e documentos de imagem (incluindo fotos digitais) em documentos editáveis / pesquisáveis. Última modificação: 2025-01-22 17:01

Java. awt. A classe Graphics oferece muitos métodos para programação de gráficos. Última modificação: 2025-01-22 17:01

Você pode encontrar as informações da versão do VS Code na caixa de diálogo Sobre. No macOS, acesse Código> Sobre o código do Visual Studio. No Windows e no Linux, vá para Ajuda> Sobre. A versão do VS Code é o primeiro número de versão listado e tem o formato de versão 'major.minor.release', por exemplo '1.27.0'. Última modificação: 2025-01-22 17:01

Como criar um plano de energia Abra Configurações. Clique em Sistema. Clique em Ligar e dormir. Clique no link Configurações adicionais de energia. No painel esquerdo, clique no botão Criar um plano de energia. Selecione um plano de energia com as configurações que deseja iniciar. Em 'Nome do plano', digite um nome descritivo para o novo esquema de energia. Última modificação: 2025-01-22 17:01

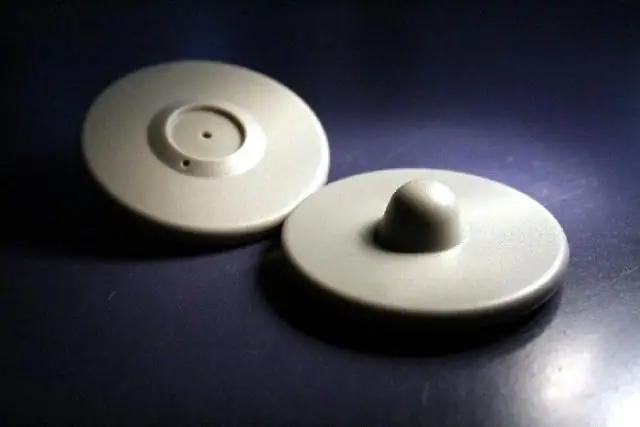

Para removê-los em casa, use um ímã de alta potência, como um ímã de disco rígido. Coloque o ímã em uma superfície plana e coloque a etiqueta em cima dele com a cúpula de tinta ou cartucho voltado para baixo. Você deve ouvir um clique informando que a tag foi desativada. Balance os pinos na etiqueta para cima e para baixo para liberá-los. Última modificação: 2025-01-22 17:01

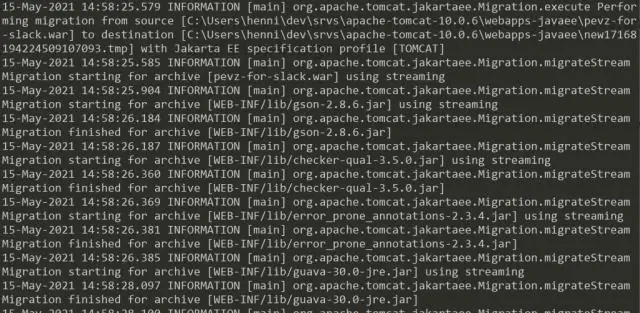

Por padrão, a catalina. O arquivo de saída está localizado no diretório de logs no diretório raiz do Tomcat. Por exemplo, / opt / netiq / idm / apps / tomcat / logs / catalina. Última modificação: 2025-01-22 17:01

Laptops são mais caros do que desktops de desempenho equivalente, porque eles são construídos para funcionar com menor energia, construídos para pesar menos e construídos para ser um pouco mais exigidos a fim de resistir ao estresse de serem movidos com freqüência. Última modificação: 2025-01-22 17:01

Se sua transição não tem condições, o Editor do Unity considera apenas o Tempo de Saída, e a transição ocorre quando o tempo de saída é atingido. Se sua transição tiver uma ou mais condições, todas as condições devem ser atendidas antes que a transição seja acionada. Última modificação: 2025-01-22 17:01

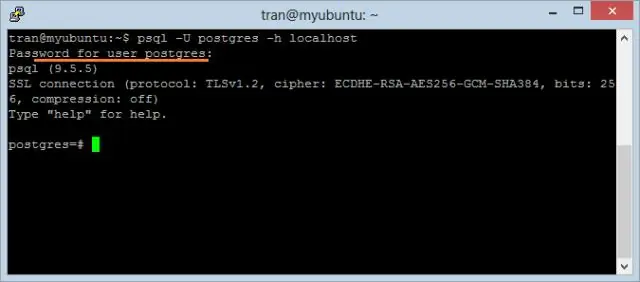

Os arquivos de configuração PostgreSQL são armazenados no diretório principal / etc / postgresql //. Por exemplo, se você instalar o PostgreSQL 9.5, os arquivos de configuração serão armazenados no diretório /etc/postgresql/9.5/main. Para configurar a autenticação de identidade, adicione entradas ao /etc/postgresql/9.5/main/pg_ident. Última modificação: 2025-01-22 17:01

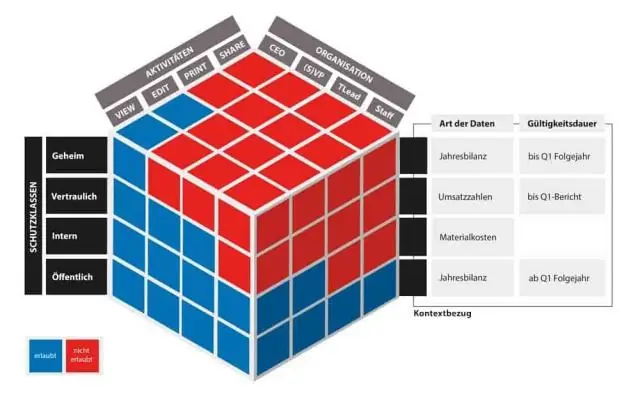

A classificação de dados é usada para determinar quanto esforço, dinheiro e recursos são alocados para proteger os dados e controlar o acesso a eles. O objetivo principal dos esquemas de classificação de dados é formalizar e estratificar o processo de proteção. Última modificação: 2025-01-22 17:01

Os corantes Procion MX permanecerão bons por pelo menos algumas semanas em temperatura ambiente com ar-condicionado, 70 ° a 80 ° F, mas irão estragar mais rapidamente se deixados do lado de fora em clima quente. Eles vão ficar bons por muitas semanas a mais se armazenados em uma geladeira. Última modificação: 2025-01-22 17:01

No domínio da logística, a IoT pode criar um sistema de gerenciamento de localização inteligente que permitirá às empresas rastrear facilmente as atividades do motorista, a localização do veículo e o status de entrega. Essa solução é um assistente insubstituível no planejamento de entrega e compilação e visualização de cronogramas. Última modificação: 2025-01-22 17:01

Por que a bateria do meu iPhone morre tão rápido? Aqui está o TheReal Fix! Push Mail. Desative os serviços de localização desnecessários. Não envie análises do iPhone (Diagnostics & UsageData) Feche seus aplicativos. Notificações: Use apenas as que você precisa. Desligue os widgets que você não usa. Desligue o telefone uma vez por semana (da maneira certa) Atualização do aplicativo em segundo plano. Última modificação: 2025-01-22 17:01

A estrutura expressa é construída sobre o nó. estrutura js e ajuda no desenvolvimento rápido de aplicativos baseados em servidor. As rotas são usadas para desviar os usuários para diferentes partes dos aplicativos da web com base na solicitação feita. Última modificação: 2025-01-22 17:01

Um ataque de repetição de cookie ocorre quando um invasor rouba um cookie válido de um usuário e o reutiliza para se passar por esse usuário para realizar transações / atividades fraudulentas ou não autorizadas. Última modificação: 2025-01-22 17:01

Se o seu MacBook também tende a esquentar, existem sete maneiras de mantê-lo fresco e silencioso. Evite o Chrome. Mantenha as guias a um mínimo razoável. Diminua sua velocidade de multitarefa. Sem voltas, sem sol. Teste seus fãs. Limpe o seu Mac. Mantenha-se atualizado. Última modificação: 2025-01-22 17:01

Significa 'Peer to Peer'. Em uma rede P2P, os 'pares' são sistemas de computador que estão conectados entre si pela Internet. Os arquivos podem ser compartilhados diretamente entre os sistemas na rede sem a necessidade de um servidor central. Em outras palavras, cada computador em uma rede P2P torna-se um servidor de arquivos e também um cliente. Última modificação: 2025-01-22 17:01