Print File Formats.PDF (preferido para a maioria dos arquivos) PDF (abreviatura de PortableDocument Format) é um formato de arquivo desenvolvido pela Adobe como um meio de distribuição de documentos compactos e independentes de plataforma .EPS (preferido para placas e banners grandes) .JPG (Preferencial para imagens) .TIFF (preferido para imagens de alta resolução). Última modificação: 2025-01-22 17:01

Consenso: se outros também fizerem o mesmo, alto. Se os outros não fizerem o mesmo, Low. Consistência: se a pessoa agir da mesma forma para os mesmos estímulos ao longo do tempo - Alta. Se a pessoa agir de maneira diferente para os mesmos estímulos - Baixo. Última modificação: 2025-01-22 17:01

Se você estiver escrevendo um manual de instruções, seu público será o usuário final do produto. Isso é importante porque a maneira como você escreve seu documento é determinada pelo escopo de seu público. A regra geral é que quanto menos o público souber, menos técnico será o seu documento. Última modificação: 2025-01-22 17:01

Clique e habilite as opções “Tabela” e “Planilha Existente” na janela Importar Dados. Clique em uma célula vazia na planilha do Excel onde deseja que a tabela de dados do banco de dados SQLite apareça. Clique no botão “OK”. Última modificação: 2025-01-22 17:01

Como configuro o desvio de chamadas no meu celular? Pressione ** Digite um destes códigos: 21 para desviar todas as chamadas.61 para desviar as chamadas que você não atende em 15 segundos. 62 para desviar chamadas quando o telefone está desligado. Pressione a tecla * novamente. Digite o número do telefone para o qual deseja desviar as chamadas, substituindo 0 com +44. Pressione a tecla # e, em seguida, pressione enviar / discar. Última modificação: 2025-01-22 17:01

Vantagens: Abordagem modular, Encapsulamento / ocultação de lógica de negócios, segurança, melhoria de desempenho, capacidade de reutilização. Desvantagens: mais memória pode ser necessária no servidor de banco de dados Oracle ao usar pacotes Oracle PL / SQL, pois todo o pacote é carregado na memória assim que qualquer objeto do pacote é acessado. Última modificação: 2025-01-22 17:01

Prefork e worker são dois tipos de MPM fornecidos pelo Apache. Ambos têm seus méritos e deméritos. Por padrão, mpm é prefork, que é seguro para threads. O Prefork MPM usa vários processos filho com um thread cada e cada processo lida com uma conexão por vez. O Worker MPM usa vários processos filho com muitos threads cada. Última modificação: 2025-01-22 17:01

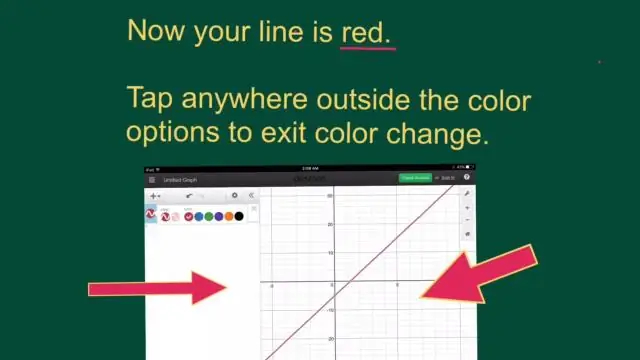

Clique em um estilo de linha na parte superior da barra lateral ou use os controles na seção Traço para ajustar qualquer um dos seguintes: Tipo de linha: Clique no menu pop-up acima de Pontos de extremidade e escolha uma opção. Cor: Clique no quadro de cores para escolher uma cor projetada para combinar com o tema ou clique na roda de cores para abrir a janela Cores. Última modificação: 2025-01-22 17:01

Dado que os metadados são um conjunto de dados descritivos, estruturais e administrativos sobre um grupo de dados do computador (por exemplo, como um esquema de banco de dados), Java Metadata Interface (ou JMI) é uma especificação de plataforma neutra que define a criação, armazenamento, acesso , pesquisa e troca de metadados na programação Java. Última modificação: 2025-01-22 17:01

Bloco de cache - A unidade básica para armazenamento de cache. Pode conter vários bytes / palavras de dados. linha de cache - Igual ao bloco de cache. tag - Um identificador exclusivo para um grupo de dados. Como diferentes regiões da memória podem ser mapeadas em um bloco, a tag é usada para diferenciá-las. Última modificação: 2025-01-22 17:01

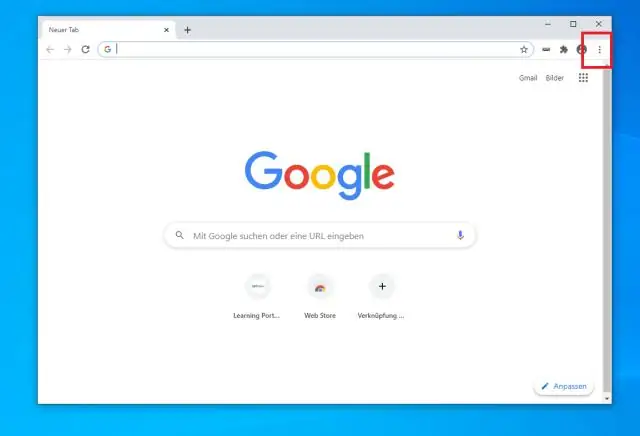

Passos Inicie o navegador Uc no PC. O ícone deste aplicativo se parece com um esquilo branco em uma caixa laranja. Vá para as configurações. Clique no ícone de esquilo cinza ou no botão ≡ no canto superior direito do aplicativo e selecione Configurações na lista suspensa. Role para baixo até Configurações de download. Finalizado. Última modificação: 2025-01-22 17:01

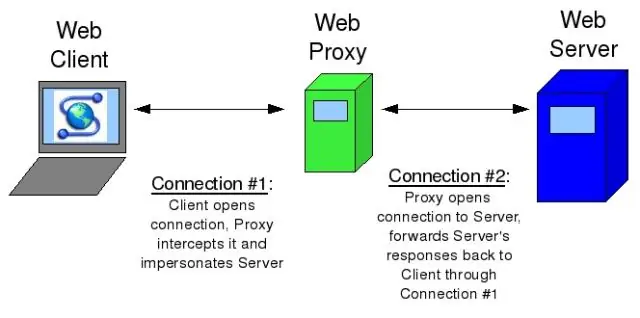

Os firewalls podem bloquear portas e programas que tentam obter acesso não autorizado ao seu computador, enquanto os servidores proxy basicamente ocultam sua rede interna da Internet. Ele funciona como um firewall no sentido de que bloqueia sua rede de ser exposta à Internet, redirecionando solicitações da Web quando necessário. Última modificação: 2025-01-22 17:01

Dados internos são dados recuperados de dentro da empresa para tomar decisões para operações bem-sucedidas. Existem quatro áreas diferentes das quais uma empresa pode coletar dados internos: vendas, finanças, marketing e recursos humanos. Os dados de vendas internas são coletados para determinar a receita, o lucro e os resultados financeiros. Última modificação: 2025-01-22 17:01

Wells-Barnett, membro da Delta Sigma Theta Sorority, jornalista, sufragista declarada e cruzada anti-linchamento, fundou o Alpha Suffrage Club de Chicago, a primeira organização de sufrágio feminino afro-americana. Última modificação: 2025-01-22 17:01

Conector SC. (Conector padrão, Conector de assinante) Um conector de cabo de fibra óptica que usa um mecanismo de travamento push-pull semelhante aos cabos comuns de áudio e vídeo. Para transmissão bidirecional, são usados dois cabos de fibra e dois conectores SC (Dual SC). SC é especificado pelo TIA como FOCIS-3. Última modificação: 2025-01-22 17:01

O primeiro computador do mundo a tocar música foi o CSIR Mark 1 (mais tarde denominado CSIRAC), projetado e construído por Trevor Pearcey e Maston Beard no final dos anos 1940. O matemático Geoff Hill programou o CSIR Mark 1 para tocar melodias musicais populares desde o início dos anos 1950. Última modificação: 2025-01-22 17:01

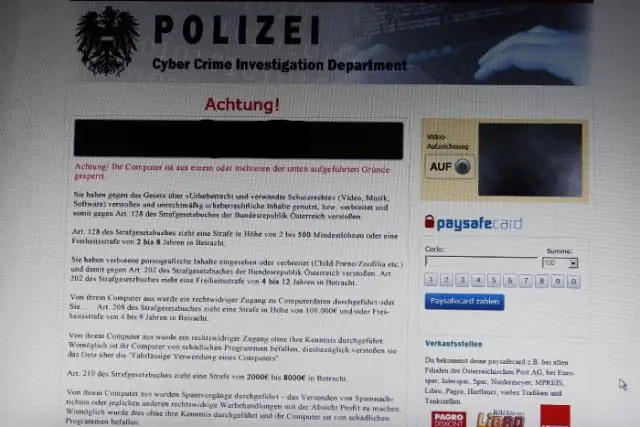

Engenharia social é o termo usado para uma ampla gama de atividades maliciosas realizadas por meio de interações humanas. Ele usa manipulação psicológica para induzir os usuários a cometer erros de segurança ou fornecer informações confidenciais. Ataques de engenharia social acontecem em uma ou mais etapas. Última modificação: 2025-01-22 17:01

NR é uma variável embutida AWK e denota o número de registros sendo processados. Uso: NR pode ser usado em ação bloco representa número de linhas sendo processadas e se for usado em END pode imprimir número de linhas totalmente processadas. Exemplo: Usando NR para imprimir o número da linha em um arquivo usando AWK. Última modificação: 2025-01-22 17:01

TP-Link fez um bom carro por um preço muito razoável. Seu Archer C7 oferece 1750 Gbps de largura de banda, executando duas frequências em 2,4 GHz e 5,0 GHz. Por exemplo, o TP-Link tornou mais fácil controlar a largura de banda usada por dispositivos individuais conectados ao roteador. Última modificação: 2025-01-22 17:01

Usando painéis de controle (Windows 7, 8) Vá para o Painel de controle. Clique em Programas. Escolha Exibir por programas e recursos se ainda não estiver selecionado. Clique em Ativar ou desativar recursos do Windows. Na janela pop-up que aparece, localize o InternetExplorer. Desmarque a caixa ao lado dele e pressione Sim. Aguarde a desinstalação do Internet Explorer. Última modificação: 2025-01-22 17:01

Se o servidor MySQL estiver rodando no Windows, você pode conectar usando TCP / IP. Você também deve verificar se a porta TCP / IP que está usando não foi bloqueada por um firewall ou serviço de bloqueio de porta. O erro (2003) Não é possível conectar ao servidor MySQL no 'servidor' (10061) indica que a conexão de rede foi recusada. Última modificação: 2025-01-22 17:01

Vértice: variável. Uma variável local que pode ser usada como substituição para uma expressão especificada no corpo do componente. Use para reduzir expressões repetitivas e verbosas em uma página. Última modificação: 2025-01-22 17:01

Um REINDEX imediatamente após um VACUUM FULL é inútil porque o próprio VACUUM FULL reconstrói os índices. Isso é mencionado na documentação 9.4 em Recuperando espaço em disco: A opção FULL não reduz os índices; um REINDEX periódico ainda é recomendado. Última modificação: 2025-01-22 17:01

Revisão Velocidade Custo / mês Seedbox.io 100 mbps 6 $ SeedStorm 1 GPS 15 $ Easytkfrench 1 GPS 6 $ leechdrive 100 Mbps 5 $. Última modificação: 2025-01-22 17:01

WISPTIS. EXE é um arquivo legítimo. Este processo é conhecido como Microsoft Tablet PC Platform Component. Pertence ao software Sistema Operacional Microsoft Windows e é desenvolvido pelaMicrosoft. Última modificação: 2025-01-22 17:01

Como copiar fotos para um CD ou DVD no Windows 10 Abra a pasta Imagens na área de trabalho, selecione as fotos desejadas, clique na guia Compartilhar da faixa de opções na parte superior e clique no ícone Gravar em disco. Insira um CD ou DVD vazio na bandeja da unidade de disco gravável e feche a bandeja. Decida como você deseja usar o disco. Última modificação: 2025-01-22 17:01

Chili's Grill & Bar - 4115 South Medford Drive. Última modificação: 2025-01-22 17:01

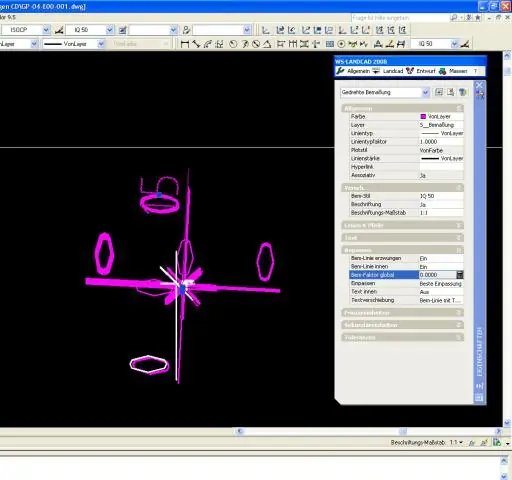

Ajuda Clique na guia Início painel Anotação Estilo de cota. Achar. No Gerenciador de estilo de dimensão, selecione o estilo que deseja alterar. Clique em Modificar. Na caixa de diálogo Modificar estilo de dimensão, guia Ajustar, em Escala para recursos de dimensão, insira um valor para a escala geral. Clique OK. Clique em Fechar para sair do Gerenciador de Estilo de Dimensão. Última modificação: 2025-01-22 17:01

Um tiro amplo (WS), também conhecido como tiro longo, é um ângulo de câmera que mostra toda a pessoa objetora e sua relação com o que a rodeia. Última modificação: 2025-01-22 17:01

Como instalar e executar Ruby no Windows Vá para o instalador Ruby em seu navegador. Clique no grande botão vermelho Download. Uma lista de RubyInstallers é exibida. Clique em Ruby 2.2. 2 próximo ao topo da lista RubyInstallers. Execute o programa de instalação escolhendo Executar Programa (se o Windows apresentar esta opção) ou clicando duas vezes no arquivo quando terminar de baixar. Última modificação: 2025-01-22 17:01

VÍDEO Além disso, como faço para mover o SharePoint 2010 para o Sharepoint Online? Etapas de migração do SharePoint 2010 para o SharePoint Online: Etapa 1: exporte os dados do ambiente do SharePoint 2010 usando Export-SPWeb. Etapa 2:. Última modificação: 2025-01-22 17:01

Os índices oferecem suporte à execução eficiente de consultas no MongoDB. Sem índices, o MongoDB deve realizar uma varredura de coleção, ou seja, varrer todos os documentos em uma coleção, para selecionar os documentos que correspondem à instrução de consulta. O índice armazena o valor de um campo específico ou conjunto de campos, ordenado pelo valor do campo. Última modificação: 2025-01-22 17:01

Pode levar até 30 segundos para fazer uma chamada. O tempo que o policial leva para chegar à cena do crime é uma questão totalmente diferente. O tráfego, a geografia e a distância da unidade disponível mais próxima determinam quanto tempo ela levará para aparecer. Pode ser 5 ou 20 minutos. Última modificação: 2025-01-22 17:01

É um processo distinto que serve para manter, fortalecer e modificar memórias que já estão armazenadas na memória de longo prazo. Uma vez que as memórias passam pelo processo de consolidação e se tornam parte da memória de longo prazo, elas são consideradas estáveis. Última modificação: 2025-01-22 17:01

Eval é usado para vincular a um item de IU configurado para ser somente leitura (por exemplo: um rótulo ou uma caixa de texto somente leitura), ou seja, Eval é usado para vinculação unilateral - para ler de um banco de dados em um campo de IU. Última modificação: 2025-01-22 17:01

Vantagens de usar o e-mail O e-mail pode aumentar a eficiência, a produtividade e a prontidão para os negócios. Usar o e-mail nos negócios é: barato - enviar um e-mail custa o mesmo, independentemente da distância e do número de pessoas para quem você o envia. rápido - um e-mail deve chegar ao destinatário em minutos ou, no máximo, em algumas horas. Última modificação: 2025-01-22 17:01

Fatores de preço A taxa para envio de cartas usando um Certificado de Envio é de $ 1,40 para uma carta, mas apenas $ 8,25 para até 1000 cartas e $ 1,03 adicional para cada 1000 cartas adicionais. Última modificação: 2025-01-22 17:01

Pokémon GO exige que os jogadores andem pela vizinhança com smartphones para capturar Pokémon nas proximidades. Por enquanto, a Nintendo não lançou este jogo para dispositivos Windows. No entanto, você pode jogar este jogo em seu PC com Windows 10 usando um emulador Android, como o Bluestacks. Última modificação: 2025-01-22 17:01

Às vezes, 'endereço' refere-se à sua localização física em um nível mais refinado do que a cidade. Por exemplo, '1313Mockingbird Lane', sem o nome da cidade anexado. Mas sim, geralmente é apenas um retrônimo para distingui-lo do endereço de correspondência (originalmente) e agora endereço de e-mail, endereço da web, endereço IP e assim por diante. Última modificação: 2025-01-22 17:01

Deixe-me falar sobre os recursos do SQL. Alta performance. Alta disponibilidade. Escalabilidade e flexibilidade. Suporte transacional robusto. Alta seguranca. Desenvolvimento de aplicativos abrangente. Facilidade de gerenciamento. Código aberto. Última modificação: 2025-01-22 17:01