Toque na ferramenta ou na camada que corresponde aos traços que deseja apagar e, em seguida, toque na borracha e retire a máscara. Se você estiver no modo de camada manual, a borracha é sempre aplicada à camada selecionada manualmente. Basta tocar em uma camada para selecioná-la, em seguida, vá em frente e apague. Última modificação: 2025-01-22 17:01

Criando e implantando o Express Web App no Azure em algumas etapas Etapa 1: Criando um aplicativo Web no Express. Para criar um esqueleto de aplicativo expresso, precisamos instalar o gerador expresso do npm: Verifique a opção disponível ao criar um aplicativo expresso: Etapa 2: vamos configurar nosso servidor de aplicativos da Web no Azure: Entre no portal do Azure. Vá para o serviço de aplicativo da web conforme abaixo:. Última modificação: 2025-01-22 17:01

Escreva “não neste endereço” ou “devolver ao remetente” em tudo. Seu primeiro curso de ação deve ser retirar da caixa de correio tudo o que é endereçado a essa outra pessoa e escrever “devolver ao remetente” nela. Em seguida, basta colocá-lo de volta na caixa de correio. Última modificação: 2025-01-22 17:01

Identificadores pessoais (PID) são um subconjunto de elementos de dados de informações de identificação pessoal (PII), que identificam um único indivíduo e podem permitir que outra pessoa “assuma” a identidade desse indivíduo sem seu conhecimento ou consentimento. Combinado com o nome de uma pessoa. Última modificação: 2025-01-22 17:01

O grupo Log Delivery tem acesso ao bucket de destino. Os logs de acesso do servidor são entregues ao bucket de destino (o bucket para onde os logs são enviados) por uma conta de entrega chamada grupo Log Delivery. Para receber logs de acesso ao servidor, o grupo Log Delivery deve ter acesso de gravação ao bucket de destino. Última modificação: 2025-01-22 17:01

Detecção de dispositivo é a tecnologia que identifica que tipo de dispositivo móvel está acessando o site de uma organização. Ao usar a detecção de dispositivos, essas empresas podem fornecer experiências aprimoradas do usuário da web móvel aos usuários finais, direcionar publicidade, melhorar a análise de dados de acesso à web e acelerar o tempo de carregamento de imagens. Última modificação: 2025-01-22 17:01

Existem alguns tipos centrais de serviços da web: XML-RPC, UDDI, SOAP e REST: XML-RPC (Remote Procedure Call) é o protocolo XML mais básico para trocar dados entre uma ampla variedade de dispositivos em uma rede. Ele usa HTTP para transferir de forma rápida e fácil dados e comunicar outras informações do cliente para o servidor. Última modificação: 2025-01-22 17:01

O vi também possui recursos poderosos de pesquisa e substituição. Para pesquisar o texto de um arquivo aberto por uma string específica (combinação de caracteres ou palavras), no modo de comando, digite dois-pontos (:), 's', barra (/) e a própria string de pesquisa. O que você digitar aparecerá na linha inferior da tela. Última modificação: 2025-01-22 17:01

Em telecomunicações, sem conexão descreve a comunicação entre dois terminais de rede em que uma mensagem pode ser enviada de um terminal para outro sem acordo prévio. O protocolo da Internet (IP) e o protocolo de datagrama do usuário (UDP) são protocolos sem conexão. Última modificação: 2025-01-22 17:01

Embora a Verizon trabalhe no Japão, ela cobrará uma taxa astronômica de US $ 1. 99 / minuto para ligações internacionais e US $ 0. 50 para enviar uma mensagem de texto. Outra maneira de contornar isso é obter o pacote de dados ilimitado e a web do Communicatevia (ou seja, e-mail e sites de redes sociais). Última modificação: 2025-01-22 17:01

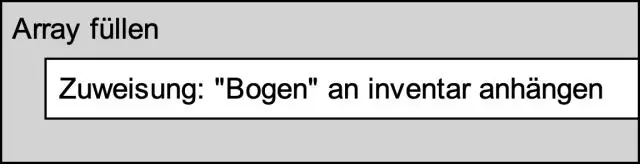

Lógica para remover o elemento da matriz Mova para o local especificado que você deseja remover em uma determinada matriz. Copie o próximo elemento para o elemento atual da matriz. O que você precisa para executar array [i] = array [i + 1]. Repita as etapas acima até o último elemento da matriz. Finalmente diminua o tamanho do array em um. Última modificação: 2025-01-22 17:01

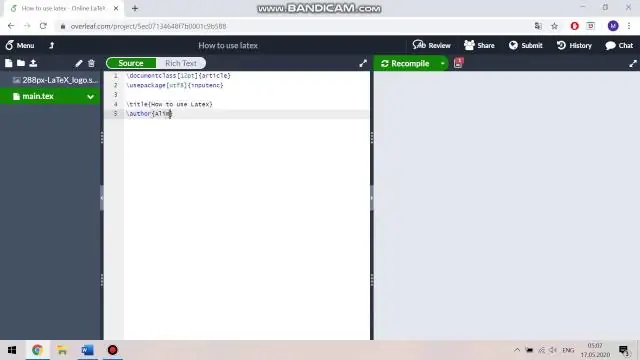

LaTeX não é inerentemente mais difícil de aprender do que qualquer outra habilidade que você encontre na escola. Apenas mantenha a mente aberta, aprecie suas peculiaridades e aborde o LaTeX com curiosidade. Ao contrário do Microsoft Word, investir seu tempo em LaTeX tem retornos exponenciais. Não é terrivelmente difícil. Última modificação: 2025-01-22 17:01

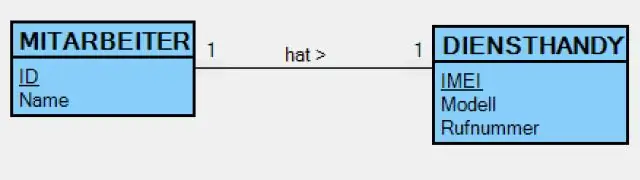

Agregação em Java é um relacionamento entre duas classes que é melhor descrito como um relacionamento 'tem-um' e 'todo / parte'. Se a Classe A contém uma referência à Classe B e a Classe B contém uma referência à Classe A, então nenhuma propriedade clara pode ser determinada e a relação é simplesmente de associação. Última modificação: 2025-01-22 17:01

O comando Awk no unix é usado principalmente para manipulação de dados com o uso de arquivos e geração de relatórios especificados. A linguagem de programação de comandos awk não requer compilação e permite que o usuário use variáveis, funções numéricas, funções de string e operadores lógicos. Última modificação: 2025-01-22 17:01

Na computação, ocorre um travamento ou congelamento quando qualquer programa ou sistema de computador para de responder às entradas. A razão fundamental é normalmente o esgotamento dos recursos: os recursos necessários para que alguma parte do sistema funcione não estão disponíveis, devido ao fato de estarem em uso por outros processos ou simplesmente insuficientes. Última modificação: 2025-01-22 17:01

Criar clusters Arraste Cluster do painel Analytics para a visualização e solte-o na área de destino da visualização: Você também pode clicar duas vezes em Cluster para localizar clusters na visualização. Quando você solta ou clica duas vezes em Cluster: o Tableau cria um grupo Clusters em Color e colore as marcas em sua exibição por cluster. Última modificação: 2025-01-22 17:01

Lew Cirne fundou a New Relic em 2008 e é o CEO da empresa. O nome 'New Relic' é um anagrama do nome do fundador Lew Cirne. A New Relic se tornou pública em 12 de dezembro de 2014. Em janeiro de 2020, a empresa anunciou que Bill Staples ingressará como Diretor de Produtos em 14 de fevereiro de 2020. Última modificação: 2025-01-22 17:01

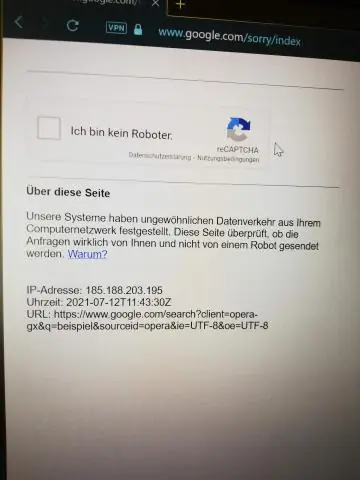

Descobriu-se que o Google ainda pode registrar os sites que você navega no modo de navegação anônima no navegador Chrome e vinculá-los à sua identidade. O modo de navegação anônima é uma configuração do Chrome que impede que seu histórico da web seja armazenado. Também não armazena cookies - pequenos arquivos sobre você - que estão vinculados à sua identidade. Última modificação: 2025-01-22 17:01

Desativar aplicativos de inicialização Pressione a tecla Windows. Digite a configuração do sistema na caixa de pesquisa. Execute o aplicativo de configuração do sistema a partir dos resultados da pesquisa. Clique na guia Inicializar. Desmarque os processos que você não deseja executar na inicialização. Clique OK. Última modificação: 2025-01-22 17:01

Configurar para DHCP Clique em Iniciar e em Painel de controle. Uma vez no Painel de Controle, selecione Rede e Internet e, a seguir, no menu a seguir, clique no item Rede e Centro de Compartilhamento. Selecione Alterar configurações do adaptador no menu à esquerda. Selecione o protocolo da Internet versão 4 (TCP / IPv4) e clique em Propriedades. Última modificação: 2025-01-22 17:01

Sinais e sintomas uma pequena mancha ou linha sob a pele, geralmente nas mãos ou nos pés. uma sensação de que algo está preso sob a pele. dor no local da lasca. às vezes vermelhidão, inchaço, calor ou pus (sinais de infecção). Última modificação: 2025-01-22 17:01

Como redefinir um cartão SD Insira o cartão SD em um slot SD aberto em seu computador. Clique no menu 'Iniciar' do Windows e selecione 'Computador'. Clique com o botão direito no cartão SD. Clique em 'Formatar'. Clique em 'OK' quando o Windows perguntar se você tem certeza de que deseja reformatar o cartão. Última modificação: 2025-01-22 17:01

Um dispositivo de voltagem dupla pode aceitar 110-120V e 220-240V. Felizmente, muitos gadgets de viagem têm voltagem dupla, então você só precisará de um adaptador de plugue, também chamado de adaptador de viagem. Dispositivos comuns de voltagem dupla: carregadores de iPhone. Laptops. iPads. Máquinas fotográficas. Última modificação: 2025-06-01 05:06

MapPath é um método que resolve caminhos virtuais para caminhos de máquina. Possui grande utilidade para XML e alguns outros arquivos de dados. Dica: MapPath pode funcionar como uma ponte entre caminhos virtuais específicos de um site e um caminho físico que mais. Métodos NET IO exigirão. Última modificação: 2025-01-22 17:01

Crie um novo projeto BW no HANA Studio Abra o SAP HANA Studio e crie um novo projeto. Vá para Windows → Abrir Perspectiva → Outro. Selecione BW Modeling → Clique em OK conforme mostrado na imagem a seguir. Última modificação: 2025-01-22 17:01

No pgAdmin 4, estas são as etapas: Clique com o botão direito na tabela e selecione Propriedades. Na caixa de diálogo que aparece, clique em Restrições / Chave estrangeira. Clique no ícone + no canto superior direito da tabela de chave estrangeira. Última modificação: 2025-01-22 17:01

Uma matriz vazia é uma matriz sem elementos. Para matrizes não vazias, os elementos são inicializados com seu valor padrão. - Ler a entrada do usuário em uma variável e usar seu valor para inicializar a matriz. Em vez disso, use ArrayList - Piotr Gwiazda de 14 de abril de 14 às 18:41. Última modificação: 2025-01-22 17:01

Mono é um projeto gratuito e de código aberto para criar um Ecma compatível com o padrão. Framework de software compatível com NET Framework, incluindo um compilador C # e um Common Language Runtime. NET plataformas cruzadas, mas também para trazer melhores ferramentas de desenvolvimento para desenvolvedores Linux. Última modificação: 2025-01-22 17:01

Abra a pasta e clique duas vezes no ícone Prezi para abrir sua apresentação. Agora está pronto para ser visto por um cliente ou mostrado para o mundo. Última modificação: 2025-01-22 17:01

Vamos explorar as cinco ferramentas de scanners de porta mais populares usadas no campo infosec. Nmap. Nmap significa 'Network Mapper', é a descoberta de rede e scanner de porta mais popular da história. Unicornscan. Unicornscan é o segundo scanner de porta livre mais popular depois do Nmap. Varredura de IP irritada. Netcat. Mapa zen. Última modificação: 2025-01-22 17:01

Aprenda a imprimir em envelopes no Windows. Como imprimo envelopes com o Microsoft Word? No Microsoft Word, clique em Correspondências e em Envelopes. Na janela Envelopes e etiquetas, digite o endereço no campo Endereço de entrega e, em seguida, digite o endereço de retorno no campo Endereço de retorno. Clique em Visualizar. Última modificação: 2025-01-22 17:01

A maior diferença de design entre o Note5 e o modelo mais recente da Samsung é a tela de ponta a ponta. A tela maior significa que o Note 8 de 6,4 x 2,9 x 0,33 polegadas é mais alto e mais espesso do que o Note 5, que mede 6 x 2,9 x 0,29 polegadas. Última modificação: 2025-01-22 17:01

Você também pode acessar o portal por meio do centro de administração do Microsoft 365, da seguinte maneira: No centro de administração do Microsoft 365, clique no ícone do iniciador de aplicativos e selecione Segurança. Na página de segurança do Microsoft 365, clique em Mais recursos e selecione Segurança de aplicativos em nuvem. Última modificação: 2025-01-22 17:01

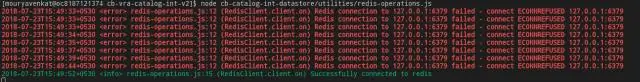

Número máximo de clientes No Redis 2.6, esse limite é dinâmico: por padrão, ele é definido como 10.000 clientes, a menos que especificado de outra forma pela diretiva maxclients no Redis. conf. Última modificação: 2025-01-22 17:01

VARIANTE. Um tipo universal etiquetado, que pode armazenar valores de qualquer outro tipo, incluindo OBJECT e ARRAY, até um tamanho máximo de 16 MB compactados. Um valor de qualquer tipo de dados pode ser convertido implicitamente em um valor VARIANT, sujeito a restrições de tamanho. Última modificação: 2025-01-22 17:01

Os arquivos de texto incluem uma variedade de tipos de arquivos diferentes, incluindo HTML, JavaScript, CSS, .txt, etc. A compactação de texto normalmente funciona encontrando cadeias de caracteres semelhantes em um arquivo de texto e substituindo essas cadeias por uma representação binária temporária para tornar o tamanho geral do arquivo menor. Última modificação: 2025-01-22 17:01

Em fotografia, a distância focal equivalente a 35 mm é uma medida que indica o ângulo de visão de uma combinação particular de uma lente de câmera e filme ou tamanho do sensor. Em qualquer câmera de filme de 35 mm, uma lente de 28 mm é uma lente grande angular e uma lente de 200 mm é uma lente de foco longo. Última modificação: 2025-01-22 17:01

Alpha Shoppers é um programa de adware que exibe anúncios pop-up e anúncios indesejados não originados dos sites que você está navegando. Última modificação: 2025-01-22 17:01

Interconexões elétricas. Fácil, seguro, sem manutenção: Perfeito para trilhos DIN, placas de circuito ou caixas de junção ou como conectores plugáveis em dutos de cabos ou gabinetes de controle - a WAGO oferece as soluções de interconexão elétrica certas para cada aplicação. Última modificação: 2025-01-22 17:01

O smartphone LG K8 (2018) foi lançado em fevereiro de 2018. O telefone vem com uma tela de toque de 5,00 polegadas com uma resolução de 720x1280 pixels e uma densidade de pixels de 294 pixels por polegada (ppi). LG K8 (2018) é alimentado por um processador quad-core de 1,3 GHz. Vem com 2GBofRAM. Última modificação: 2025-01-22 17:01