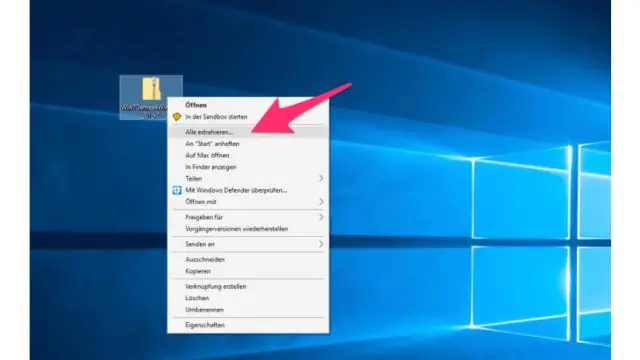

O que fazer se o seu computador tiver um vírus Etapa 1: Execute uma verificação de segurança. Você pode começar executando um Norton Security Scan gratuito para verificar a existência de vírus e malware. Etapa 2: Remova os vírus existentes. Você pode então remover os vírus e malware existentes com o Norton PowerEraser. Etapa 3: Atualizar o sistema de segurança. Última modificação: 2025-01-22 17:01

1) Depois de baixar o PuTTY, conecte o cabo do console ao Cisco Router ou Swtich, clique duas vezes em putty.exe para executá-lo. Expanda Conexão> Serial. Digite o número da porta dentro da caixa de texto 'Serialline para conectar-se a'. Última modificação: 2025-01-22 17:01

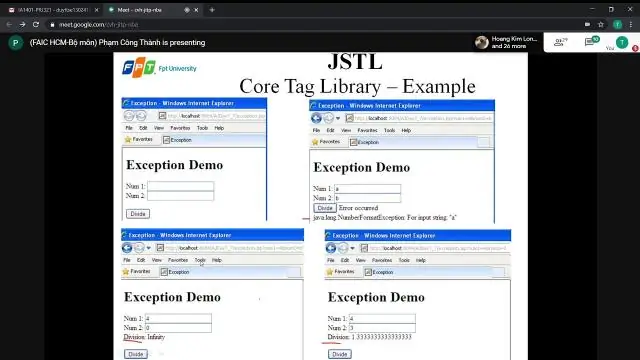

A JavaServer Pages Standard Tag Library (JSTL) é uma coleção de tags JSP úteis que encapsula a funcionalidade central comum a muitos aplicativos JSP. Funções JSTL. S.No. Função e descrição 7 fn: length () Retorna o número de itens em uma coleção ou o número de caracteres em uma string. Última modificação: 2025-01-22 17:01

Atualização, 08.23. 19: Os passes de conferência completos para o Dreamforce '19 estão esgotados; no entanto, você ainda pode se registrar com um código válido. Última modificação: 2025-01-22 17:01

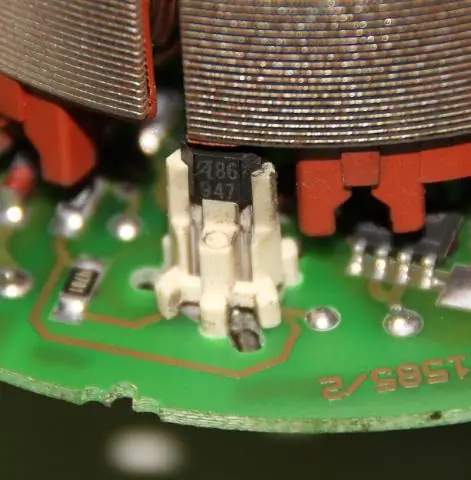

Visão geral do loop de pesquisa Esses dispositivos são chamados de RPMs (Módulos de ponto remoto). O loop de pesquisa fornece energia e dados para as zonas RPM e monitora constantemente o status de todas as zonas habilitadas no loop. Última modificação: 2025-01-22 17:01

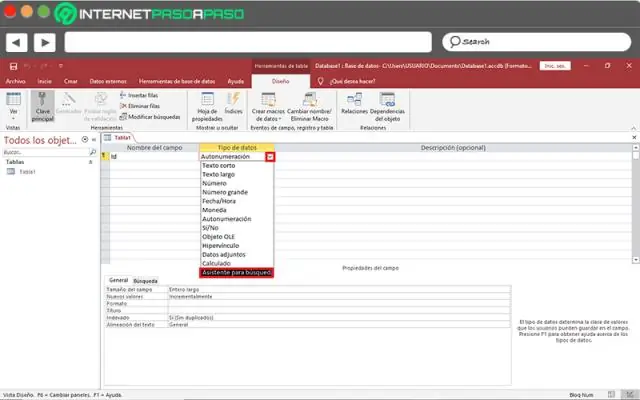

Suas escolhas são: Um RDBMS baseado em cliente-servidor, como MySQL, MSSQL, Oracle, PostgreSQL etc. Eles são sólidos, em uso em produção por um longo tempo, mas precisam de configuração, gerenciamento. Um banco de dados SQL baseado em arquivo, como o SQLite 3. Eles não precisam de muita configuração ou gerenciamento. Última modificação: 2025-01-22 17:01

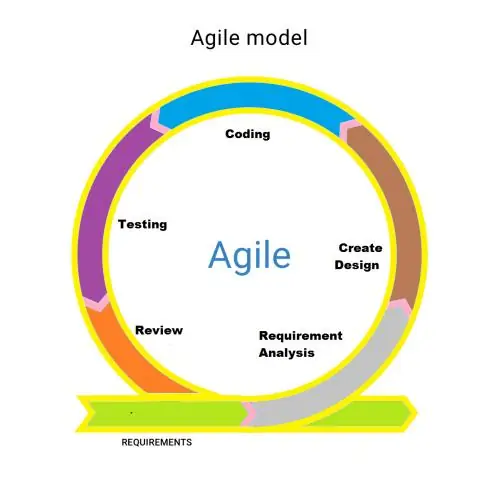

Bem, o desenvolvimento da fase ágil pode ser a melhor maneira de entrar no caminho certo. O desenvolvimento ágil é um tipo de gerenciamento de projeto que se concentra no planejamento, teste e integração contínuos por meio da colaboração da equipe. A fase de construção descreve os requisitos do projeto e identifica os principais marcos do projeto. Última modificação: 2025-01-22 17:01

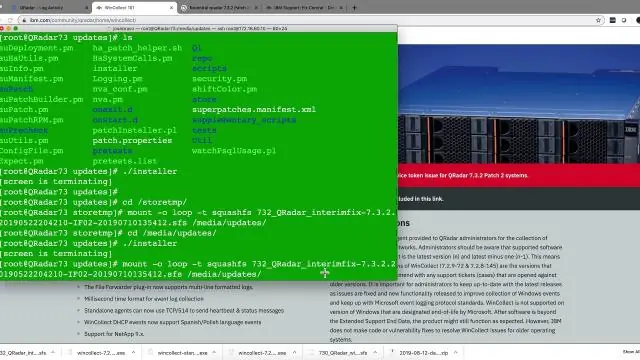

Para usar o WinCollect gerenciado, você deve fazer download e instalar um WinCollect Agent SF Bundle em seu console QRadar®, criar um token de autenticação e, em seguida, instalar um agente WinCollect gerenciado em cada host Windows do qual deseja coletar eventos. Última modificação: 2025-01-22 17:01

Conexões de console são conexões de tipo serial que fornecem acesso de terminal a seus roteadores, switches e firewalls - especificamente ao preparar esses dispositivos fora da rede. Última modificação: 2025-01-22 17:01

Não. GRE é o protocolo usado com PPTP, mas também pode ser usado como um protocolo de encapsulamento autônomo. Você pode (e deve) criptografar / encapsular uma conexão L2TP dentro de um encapsulamento IPSec, porque isso seria mais seguro de fazer. Última modificação: 2025-01-22 17:01

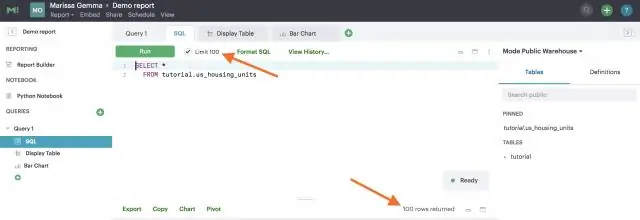

A instrução SQL SELECT LIMIT é usada para recuperar registros de uma ou mais tabelas em um banco de dados e limitar o número de registros retornados com base em um valor limite. DICA: SELECT LIMIT não é compatível com todos os bancos de dados SQL. Para bancos de dados como SQL Server ou MSAccess, use a instrução SELECT TOP para limitar seus resultados. Última modificação: 2025-01-22 17:01

Pressione o botão de menu e toque em "Ir para marcadores". Clique no botão "Rascunhos" e toque no rótulo "Rascunhos". Seus rascunhos do Gmail são exibidos nesta tela. Toque em um rascunho para continuar digitando seu e-mail. Última modificação: 2025-01-22 17:01

O tempo de execução é quando um programa está sendo executado (ou sendo executável). Ou seja, quando você inicia um programa em execução em um computador, é o tempo de execução desse programa. Por vários anos, os escritores técnicos resistiram a 'tempo de execução' como um termo, insistindo que algo como 'quando um programa é executado' eliminaria a necessidade de um termo especial. Última modificação: 2025-01-22 17:01

Controlador de API da Web. O Web API Controller é semelhante ao controlador ASP.NET MVC. Ele lida com as solicitações HTTP de entrada e envia uma resposta de volta ao chamador. O controlador da API Web é uma classe que pode ser criada na pasta Controllers ou em qualquer outra pasta na pasta raiz do seu projeto. Última modificação: 2025-01-22 17:01

Derreter um disco rígido por meio da queima parece ser um método eficaz. Derreter discos rígidos não é ecológico e levaria muito tempo para realmente derreter os pratos da unidade. Finalmente, existem métodos de destruição de força bruta, como pregar ou fazer furos nas travessas do drive. Última modificação: 2025-01-22 17:01

Um NULL em SQL significa simplesmente que não existe valor para o campo. Comparações para NULL não podem ser feitas com um “=” ou “! = Usando SELECT COUNT (*) ou SELECT COUNT (1) (que é o que eu prefiro usar) retornará o total de todos os registros retornados no conjunto de resultados, independentemente de Valores NULL. Última modificação: 2025-01-22 17:01

Quando comparado ao aplicativo Nook para Android, o Kobo é simplesmente anêmico. Como a maioria dos aplicativos de smartphone e-reader, o Kobo irá sincronizar com seu Kobo, bem como com qualquer outro aplicativo Kobo. Temos um iPad e um telefone celular com o aplicativo Kobo e descobrimos que esses dois dispositivos estão perfeitamente sincronizados. Última modificação: 2025-01-22 17:01

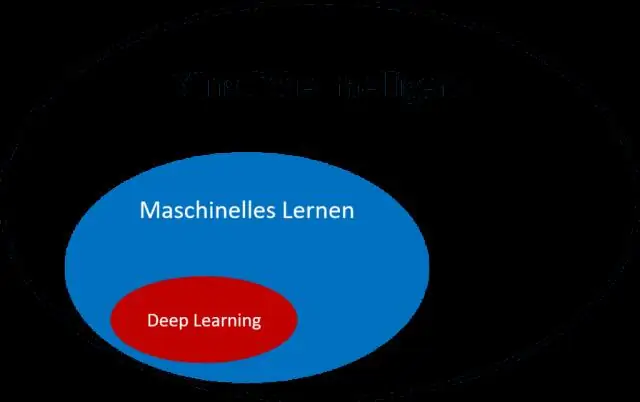

O aprendizado profundo é uma técnica de aprendizado de máquina que ensina os computadores a fazer o que é natural para os humanos: aprender pelo exemplo. O aprendizado profundo é uma tecnologia-chave por trás dos carros sem motorista, permitindo que eles reconheçam os sinais de uma parada ou para distinguir um pedestre de um poste. Última modificação: 2025-01-22 17:01

Você não pode esperar um desempenho de bateria otimizado de um Kindle com alguns anos de idade. Você pode considerar a substituição da bateria, mas do contrário, você precisará carregá-la com mais frequência. Última modificação: 2025-01-22 17:01

Dicas para ter uma ótima noite no Top of the Mark: Vá um pouco antes do pôr do sol - lindo e menos lotado. Para conseguir um lugar perto da janela, quando for a sua vez de sentar-se à mesa, diga à recepcionista que vai esperar por uma mesa perto da janela. Não são permitidos shorts. Não há um código de vestimenta real, mas o estilo business casual ou superior é uma boa ideia. Última modificação: 2025-01-22 17:01

Conecte a ventoinha ao Pi Conecte o fio vermelho da ventoinha ao GPIO pino 4 (5V) e o fio preto ao GPIO pino 6 (terra). O ventilador deve receber energia automaticamente quando o Pi for inicializado. Se você quiser que seu ventilador funcione apenas quando necessário (com base na temperatura Pi), consulte nosso guia do controlador de ventilador Raspberry Pi. Última modificação: 2025-01-22 17:01

Como tirar ótimas fotos em close-up Esteja ciente do que está ao seu redor. Pratique a Regra Geral de Fotografia. Vá para o básico. O fundo. Configuração macro e lente macro. Monte sua câmera em um tripé. Tire muitas fotos. A prática leva à perfeição. Última modificação: 2025-01-22 17:01

Volumes de dados do Docker Um volume de dados é um diretório dentro do sistema de arquivos do host que é usado para armazenar dados persistentes para um contêiner (normalmente em / var / lib / docker / volumes). As informações gravadas em um volume de dados são gerenciadas fora do driver de armazenamento normalmente usado para gerenciar imagens Docker. Última modificação: 2025-01-22 17:01

O objetivo mais importante de um sistema de arquivos é gerenciar os dados do usuário. Isso inclui armazenamento, recuperação e atualização de dados. Alguns sistemas de arquivos aceitam dados para armazenamento como um fluxo de bytes que são coletados e armazenados de maneira eficiente para a mídia. Última modificação: 2025-01-22 17:01

Ele foi projetado para fornecer criptografia mais segura do que o notoriamente fraco Wired Equivalent Privacy (WEP), protocolo de segurança WLAN original. TKIP é o método de criptografia usado em Wi-Fi Protected Access (WPA), que substituiu o WEP em produtos WLAN. Última modificação: 2025-01-22 17:01

Top 5 aplicativos para drupe Xiaomi Mi A1. Um discador é a primeira e a coisa mais básica que qualquer pessoa deve usar em um telefone. Apex Launcher. O Android One é bom e muito leve, no entanto, é muito básico e pode haver muito mais que um inicializador de aplicativo pode oferecer. Pulsar Music Player. Bacon Camera. Files Go by Google. Última modificação: 2025-01-22 17:01

Nenhuma peça especificada. Etapa 1 Como consertar teclas pegajosas do teclado em umMacBook. Mergulhe um q-tip em isopropanol e limpe ao redor de cada chave pegajosa. Use um palito para remover migalhas ou detritos sob as chaves adesivas. Agora teste suas chaves. Use um perfurador ou uma ferramenta de abertura de plástico para erguer as teclas de aderência. Última modificação: 2025-01-22 17:01

Arquivo etc / ambiente. O primeiro arquivo que o sistema operacional usa no momento do login é o arquivo / etc / environment. O arquivo / etc / environment contém variáveis que especificam o ambiente básico para todos os processos. Cada nome definido por uma das strings é chamado de variável de ambiente ou variável de shell. Última modificação: 2025-01-22 17:01

Arquivo ARF diretamente, você pode reproduzi-lo baixando e instalando o WebEx Player gratuito da Cisco, às vezes chamado de 'Network Recording Player'. Esses programas funcionam como qualquer outro reprodutor de vídeo. Última modificação: 2025-01-22 17:01

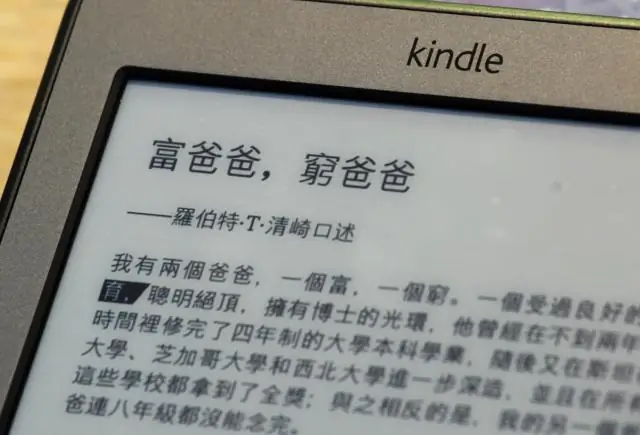

Amazon Kindle A Amazon oferece uma seleção de livros chineses por meio do Kindle. Com um aplicativo Kindle, você pode ler e-books em qualquer dispositivo. Vá para a categoria Idiomas estrangeiros e selecione o idioma chinês, que atualmente tem mais de 4.000 títulos. Você verá muitas versões chinesas de clássicos mundiais. Última modificação: 2025-01-22 17:01

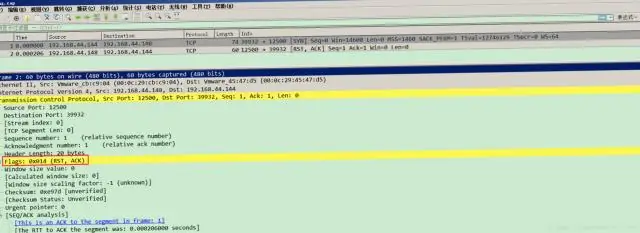

Veja como funciona: O servidor abre uma sessão (define um cookie por meio do cabeçalho HTTP) O servidor define uma variável de sessão. O cliente muda a página. O cliente envia todos os cookies, junto com o ID da sessão da etapa 1. O servidor lê o ID da sessão do cookie. O servidor corresponde ao ID da sessão de uma lista em um banco de dados (ou memória, etc.). Última modificação: 2025-01-22 17:01

Huawei Matebook 13. O melhor laptop para a maioria dos estudantes universitários. Dell XPS 13. O carro-chefe da Dell acaba de se formar. Google Pixelbook Go. O melhor Chromebook do Google para consumidores econômicos. Laptop de superfície 2. Olhe além da superfície. Microsoft Surface Go. HP Envy x360 13 (2019) Microsoft Surface Pro 6. Dell Inspiron Chromebook 11 2 em 1. Última modificação: 2025-01-22 17:01

Crie seus projetos DIY usando seu Cricut Explore, Silhouette e muito mais. Os arquivos de corte gratuito incluem arquivos SVG, DXF, EPS e PNG. Última modificação: 2025-01-22 17:01

O mogno é uma cor marrom-avermelhada. É aproximadamente da cor da madeira de mogno. Última modificação: 2025-01-22 17:01

Um erro de transposição é um erro de entrada de dados causado pela troca inadvertida de dois números adjacentes. Uma pista para a presença de tal erro é que o valor do erro é sempre igualmente divisível por 9. Por exemplo, o número 63 é inserido como 36, que é uma diferença de 27. Última modificação: 2025-01-22 17:01

Os aplicativos desinstalados usam memória no MyiPhone? Não. A lista de aplicativos que você vê em Ajustes-> Celular mostra apenas a quantidade de dados que cada aplicativo enviou e recebeu entre seu iPhone e sua operadora sem fio (AT&T, Verizon, etc.). Última modificação: 2025-01-22 17:01

VÍDEO Além disso, o Microsoft Access pode ser usado para inventário? Microsoft Access é um dos mais populares e amplamente usado programas de banco de dados. Acesso pode realizar muitas tarefas diferentes, desde a criação de uma lista de produtos simples até a produção de um detalhado inventário para uma fábrica ou armazém.. Última modificação: 2025-01-22 17:01

No Chrome, você pode ativar ou desativar cabeçalhos e rodapés nas configurações de impressão. Para visualizar as configurações de impressão, mantenha pressionado o botão Ctrl e pressione 'p' ou clique nas reticências verticais no canto superior direito da janela do navegador, conforme mostrado abaixo: O painel de configuração de impressão aparecerá à esquerda da janela do navegador. Última modificação: 2025-01-22 17:01

A Álgebra Relacional é uma linguagem de consulta procedural usada para consultar as tabelas do banco de dados para acessar os dados de diferentes maneiras. Na álgebra relacional, a entrada é uma relação (tabela a partir da qual os dados devem ser acessados) e a saída também é uma relação (uma tabela temporária contendo os dados solicitados pelo usuário). Última modificação: 2025-01-22 17:01

Os usuários do WhatsApp agora podem fazer chamadas em grupo para quatro pessoas iniciando uma chamada de voz ou videochamada individual e, em seguida, tocando no botão 'adicionar participante' no canto superior direito do aplicativo para adicionar outro contato à chamada. O serviço de mensagens instantâneas WhatsApp na segunda-feira introduziu chamadas em grupo para voz e vídeo. Última modificação: 2025-01-22 17:01