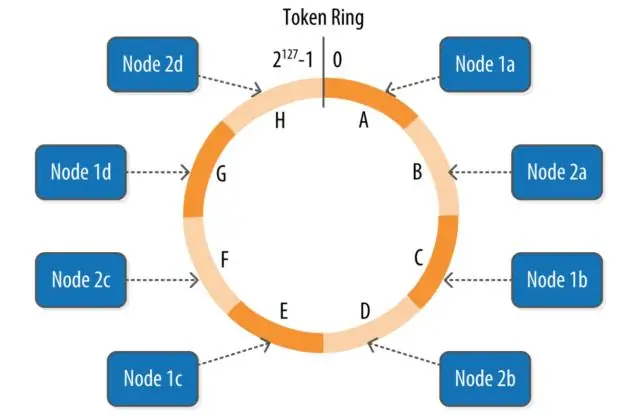

Um token em Cassandra é um valor Hash. Ao tentar inserir dados no Cassandra, ele usará um algoritmo para fazer o hash da chave primária (que é a combinação da chave de partição e da coluna de clustering da tabela). O intervalo de tokens para dados é 0 - 2 ^ 127. Cada nó em um cluster Cassandra, ou "anel", recebe um token inicial. Última modificação: 2025-01-22 17:01

Sim, as garantias dos computadores da Apple são internacionais. RESTRIÇÃO IMPORTANTE PARA iPHONE, iPAD E SERVIÇO DE TV APPLE. A Apple pode restringir o serviço de garantia para iPhone, iPad e Apple TV ao país onde a Apple ou seus Distribuidores Autorizados venderam originalmente o dispositivo. Última modificação: 2025-01-22 17:01

O dbconfig. O arquivo xml (localizado na raiz do diretório inicial do JIRA) define todos os detalhes para a conexão do banco de dados do JIRA. Este arquivo é normalmente criado executando o assistente de configuração JIRA em novas instalações do JIRA, ou configurando uma conexão de banco de dados usando a ferramenta de configuração JIRA. Última modificação: 2025-01-22 17:01

Skytap para fornecer serviço Azure de autoatendimento e multilocação com suporte a todos os IBM Power Operating Systems, incluindo AIX, IBM ie Linux. Última modificação: 2025-01-22 17:01

O resfriamento lento e contínuo de 35 ° C por hora garante o resfriamento uniforme das zonas do núcleo e da superfície e, assim, evita o acúmulo de nova tensão, enquanto a microestrutura e a resistência mecânica do material permanecem inalteradas. Última modificação: 2025-01-22 17:01

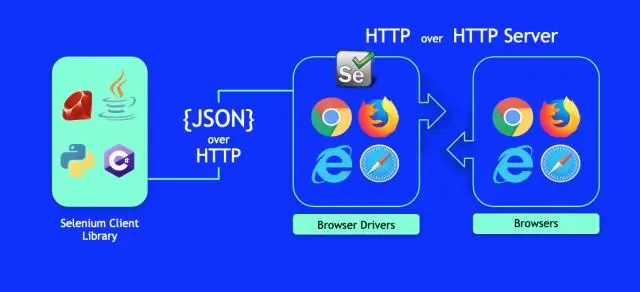

Portanto, vamos começar com o lançamento mais recente do Selenium Webdriver, que é a versão 3.0. Muitos recursos novos foram introduzidos nesta versão. Ele se concentrava principalmente em alienar a API principal da implementação do driver do cliente. Última modificação: 2025-01-22 17:01

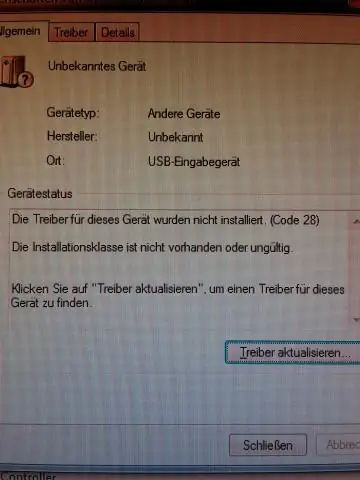

ASUS Smart Gesture é um touchpaddriver inteligente que ajuda a controlar gestos mais precisos, incluindo tocar, rolar, arrastar, clicar e muito mais. Última modificação: 2025-01-22 17:01

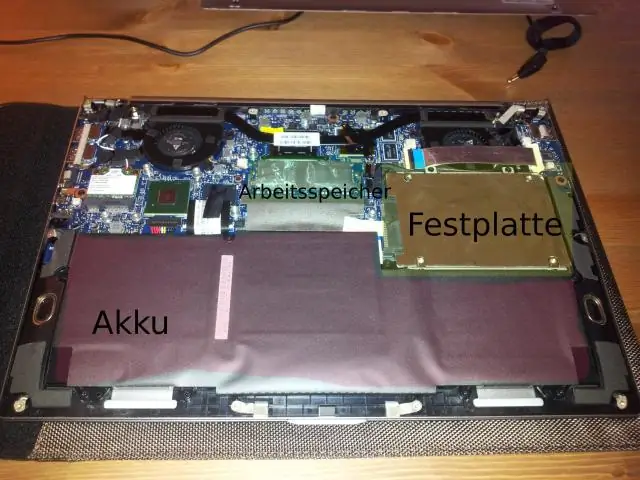

Acesso aleatório refere-se à capacidade de acessar dados aleatoriamente. O oposto do acesso aleatório é o acesso sequencial. Para ir do ponto A ao ponto Z em um sistema de acesso sequencial, você deve passar por todos os pontos intermediários. Em um sistema de acesso aleatório, você pode pular diretamente para o ponto Z. Última modificação: 2025-01-22 17:01

Pressione as teclas Shift + Control + Opção no lado esquerdo do teclado e o botão liga / desliga e mantenha-os pressionados. Solte todos os quatro botões ao mesmo tempo e pressione o botão Liga / Desliga para ligar o Macon. Em MacBooks com bateria removível, desconecte o Mac de sua fonte de alimentação e remova a bateria. Última modificação: 2025-01-22 17:01

Aqui estão as 10 melhores câmeras de segurança sem fio de 2020: Arlo Pro 3: Melhor câmera sem fio. Wyze Cam Pan: A melhor câmera econômica para ambientes internos. Canary Pro: a melhor câmera doméstica inteligente. Google Nest Cam IQ interna: a melhor câmera de alta tecnologia. Última modificação: 2025-01-22 17:01

SAN FRANCISCO (KGO) - Outro corte de energia para segurança pública da PG&E está afetando milhares de clientes na Baía Norte. O fechamento deve impactar pelo menos 50.000 clientes em todo o norte da Califórnia. Aqui está uma lista de todos os condados, cidades e clientes que devem ser afetados pelas interrupções na quarta-feira. Última modificação: 2025-01-22 17:01

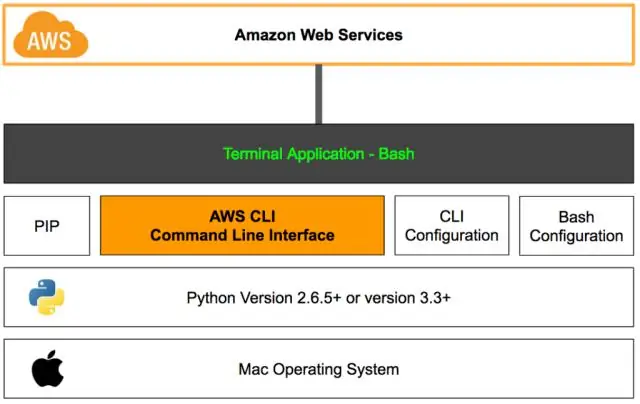

O AWS CLI versão 2 é a versão principal mais recente do AWS CLI e oferece suporte a todos os recursos mais recentes. Alguns recursos introduzidos na versão 2 não são compatíveis com a versão 1 e você deve fazer upgrade para acessar esses recursos. AWS CLI versão 2 está disponível para instalação apenas como um instalador empacotado. Última modificação: 2025-01-22 17:01

Audacity Baixe e instale o Audacity. Clique em Editar, Abrir, escolha o arquivo a compactar e clique em OK. Clique em Taxa do projeto e escolha um valor inferior. Clique na seta suspensa ao lado do nome do arquivo de áudio e selecione Dividir Faixa Estéreo, selecione Mono clicando na lista suspensa ao lado das duas faixas. Última modificação: 2025-01-22 17:01

A integração contínua e a entrega contínua são os processos nos quais sua equipe de desenvolvimento envolve mudanças frequentes de código que são empurradas no branch principal, garantindo que não haja impacto sobre as mudanças feitas por desenvolvedores trabalhando paralelamente. Última modificação: 2025-01-22 17:01

Para sair de um console virsh a partir de um prompt de shell no Linux: Para sair de uma sessão de console virsh, digite CTRL + Shift seguido por]. Última modificação: 2025-01-22 17:01

O registro assíncrono pode melhorar o desempenho do seu aplicativo executando as operações de E / S em um thread separado. Log4j 2 faz uma série de melhorias nesta área. Loggers assíncronos são uma nova adição no Log4j 2. Seu objetivo é retornar da chamada para Logger. Última modificação: 2025-01-22 17:01

Copie as fotos para um diretório em seu computador e, em seguida, desconecte o leitor de cartão SIM do computador. Conecte seu iPhone a uma porta USB. O telefone será reconhecido como um dispositivo de armazenamento em massa USB. Abra a pasta 'Fotos' do iPhone e arraste as fotos que você salvou na Etapa 4 para a pasta. Última modificação: 2025-01-22 17:01

O RFC 7159 foi publicado em março de 2014 e atualiza o RFC 4627. Isso significa que com o RFC 7159, “nulo” (bem como “verdadeiro” e “falso”) torna-se um texto JSON válido. Portanto, o valor serializado de texto JSON de um objeto nulo é de fato “nulo”. Infelizmente, nem todos os analisadores / desserializadores JSON suportam a análise da string “nula”. Última modificação: 2025-01-22 17:01

Tudo que você precisa fazer é tirar algumas fotos no modo Burstio (mantenha pressionado o botão do obturador enquanto tira uma foto) e, em seguida, importar o conjunto para Burstio. Você pode editar por extensão e, em seguida, exportar como um GIF animado ou vídeo. Última modificação: 2025-01-22 17:01

'Backset' é a distância da frente da fechadura ao centro do fuso, conforme mostrado aqui. Quase TODAS as fechaduras de encaixe doméstico e travas tubulares são fornecidas com um comprimento de backset de 44 mm ou 57 mm. Isso equivale a tamanhos de caixa de 2,1 / 2 'ou 3' em medidas imperiais. As caixas de fechadura comerciais (DIN) têm um backset de 60 mm. Última modificação: 2025-01-22 17:01

Um switch intermediário pode ser usado como um switch unilateral ou bidirecional (mas é mais caro, portanto, normalmente não seria usado para isso). Um switch bidirecional pode ser usado como switch unilateral ou bidirecional. Eles são freqüentemente usados como ambos. Última modificação: 2025-01-22 17:01

Visão geral. A distribuição Anaconda vem com 1.500 pacotes selecionados do PyPI, bem como o pacote conda e o gerenciador de ambiente virtual. Ele também inclui uma GUI, Anaconda Navigator, como uma alternativa gráfica para a interface de linha de comando (CLI). Última modificação: 2025-01-22 17:01

S (setuid) significa definir o ID do usuário na execução. Se setuid bit ativado em um arquivo, o usuário que executa esse arquivo executável obtém as permissões do indivíduo ou grupo que possui o arquivo. Última modificação: 2025-01-22 17:01

A Hortonworks Data Platform (HDP) é uma distribuição do Apache Hadoop de código aberto, pronta para a empresa e rica em segurança, baseada em uma arquitetura centralizada (YARN). HDP atende às necessidades de dados em repouso, capacita aplicativos de clientes em tempo real e oferece análises robustas que ajudam a acelerar a tomada de decisões e a inovação. Última modificação: 2025-01-22 17:01

O método mais fácil de ganhar moedas noCointiply é usar a torneira. Em seu painel, clique no botão de ação “Roll & Win” e resolva o Captcha. Você pode rolar uma vez por hora e ter a chance de ganhar até 100.000 moedas! Você ganha um bônus de 35 moedas se rolar um número primordial. Última modificação: 2025-01-22 17:01

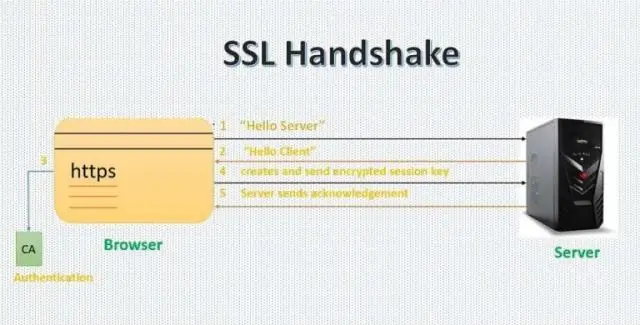

O handshake no Socket.IO é como qualquer outro handshake relacionado à tecnologia da informação. É o processo de negociação, que no Socket. No caso do IO, decide se um cliente pode se conectar e, se não, nega a conexão. Última modificação: 2025-01-22 17:01

Mac Lethal é um rapper técnico absurdamente habilidoso e um idiota impenitente, o que significa que ele é bom em acrobacias virais, como demonstrar algumas dezenas de estilos de rap em rápida sucessão ou rap sobre cozinhar panquecas enquanto cozinha panquecas. Última modificação: 2025-01-22 17:01

HID = Dispositivo de interface humana (normalmente usado para se referir a periféricos, como teclados e mouses), acho que você pode dizer que os dispositivos compatíveis com HID provavelmente serão alguns dispositivos de entrada ou outros que você conectou ao seu computador. Última modificação: 2025-01-22 17:01

O que é revisão de código? A revisão do código, ou revisão do código por pares, é o ato de reunir-se de forma consciente e sistemática com os outros programadores para verificar se há erros no código um do outro, e tem sido repetidamente demonstrado que acelera e agiliza o processo de desenvolvimento de software como poucas outras práticas podem. Última modificação: 2025-06-01 05:06

A serializabilidade de conflito é definida pela equivalência a uma programação serial (sem transações sobrepostas) com as mesmas transações, de modo que ambas as programações tenham os mesmos conjuntos de respectivos pares cronologicamente ordenados de operações conflitantes (mesmas relações de precedência das respectivas operações conflitantes). Última modificação: 2025-01-22 17:01

O Creo é usado em uma ampla variedade de indústrias, incluindo automotivo, aeroespacial, equipamento industrial, maquinário pesado, alta tecnologia e outros. Ao contrário do Solidworks e do Solid Edge, o Creo é usado por empresas de todos os tamanhos. Última modificação: 2025-01-22 17:01

Malware é uma contração de “software malicioso”. Exemplos de malware comum incluem vírus, worms, vírus de Trojan, spyware, adware e ransomware. Última modificação: 2025-01-22 17:01

Alterando seu nome de usuário do GitHub No canto superior direito de qualquer página, clique na foto do seu perfil e em Configurações. Na barra lateral esquerda, clique em Configurações da conta. Na seção 'Alterar nome de usuário', clique em Alterar nome de usuário. Última modificação: 2025-01-22 17:01

Autodesk Inventor é um software de design de modelagem sólida mecânica 3D desenvolvido pela Autodesk para criar protótipos digitais 3D. É usado para design mecânico 3D, comunicação de design, criação de ferramentas e simulação de produtos. Última modificação: 2025-01-22 17:01

A opção de banco de dados READ_COMMITTED_SNAPSHOT determina o comportamento do nível de isolamento READ COMMITTED padrão quando o isolamento de instantâneo é ativado em um banco de dados. Se você não especificar explicitamente READ_COMMITTED_SNAPSHOT ON, READ COMMITTED será aplicado a todas as transações implícitas. Última modificação: 2025-01-22 17:01

A forma de diamante é criada imprimindo um triângulo e, em seguida, um triângulo invertido. Isso é feito usando loops for aninhados. Última modificação: 2025-01-22 17:01

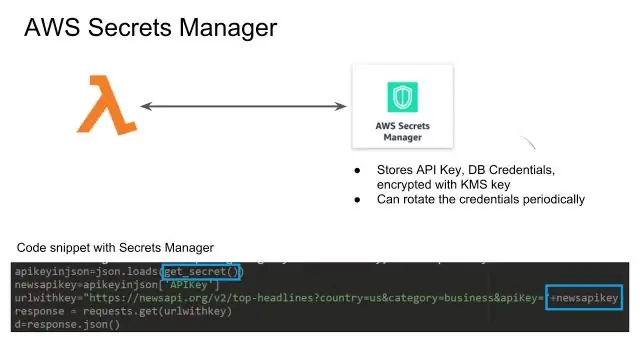

O AWS Secrets Manager é um serviço de gerenciamento de segredos que ajuda a proteger o acesso a seus aplicativos, serviços e recursos de TI. Este serviço permite que você gire, gerencie e recupere facilmente credenciais de banco de dados, chaves de API e outros segredos em todo o seu ciclo de vida. Última modificação: 2025-01-22 17:01

O SPD é projetado para limitar as sobretensões transitórias de origem atmosférica e desviar as ondas de corrente para a terra, de modo a limitar a amplitude desta sobretensão a um valor que não seja perigoso para a instalação elétrica e equipamento de manobra e controle elétrico. Última modificação: 2025-01-22 17:01

Felizmente, você pode remover automaticamente as instruções de importação não utilizadas. Nas ações de contexto (alt + enter), escolha 'Otimizar Importações' e o IntelliJ IDEA removerá todas as importações não utilizadas do código. Última modificação: 2025-01-22 17:01

Como transformar fotos em pinturas em aquarela Abra seu arquivo no Photoshop e desbloqueie o BackgroundLayer. Converta a foto em um objeto inteligente. Clique com o botão direito na Camada 0 e selecione Converter em Objeto Inteligente. Abra a Galeria de filtros. Vá para o menu superior e selecione Filtro> Galeria de filtros. Brinque com os ajustes. Última modificação: 2025-01-22 17:01