- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Última modificação 2025-01-22 17:37.

7 Melhores práticas de segurança de banco de dados

- Garanta física segurança de banco de dados .

- Use o aplicativo da web e base de dados firewalls.

- Endureça o seu base de dados na medida do possível.

- Criptografe seus dados.

- Minimize o valor de bases de dados .

- Gerenciar base de dados acessar com força.

- Auditar e monitorar base de dados atividade.

Também sabe, o que é usado para segurança de banco de dados?

Basicamente, segurança de banco de dados é qualquer forma de segurança usada proteger bases de dados e as informações que eles contêm comprometem. Exemplos de como os dados armazenados podem ser protegidos incluem: Software - o software é usado para garantir que as pessoas não tenham acesso ao base de dados por meio de vírus, hacking ou qualquer processo semelhante.

Em segundo lugar, quais são as 5 etapas principais que ajudam a garantir a segurança do banco de dados? Aqui estão cinco coisas que você pode fazer para manter a sua empresa e as informações do cliente seguras e protegidas.

- Tenha senhas seguras. Os sistemas mais sofisticados do planeta não podem proteger contra uma senha incorreta.

- Criptografe seu banco de dados.

- Não mostre a porta dos fundos às pessoas.

- Segmente seu banco de dados.

- Monitore e audite seu banco de dados.

Além disso, o que é segurança em nível de banco de dados?

Segurança de banco de dados refere-se às várias medidas que as organizações tomam para garantir a sua bases de dados estão protegidos de ameaças internas e externas. Segurança de banco de dados inclui proteger o base de dados em si, os dados que contém, é base de dados sistema de gerenciamento e os vários aplicativos que o acessam.

Quais são os 2 tipos de segurança aplicados a um banco de dados?

Muitas camadas e tipos de controle de segurança da informação são apropriados para bancos de dados, incluindo:

- Controle de acesso.

- Auditoria.

- Autenticação.

- Criptografia.

- Controles de integridade.

- Backups.

- Segurança do aplicativo.

- Segurança de banco de dados aplicando método estatístico.

Recomendado:

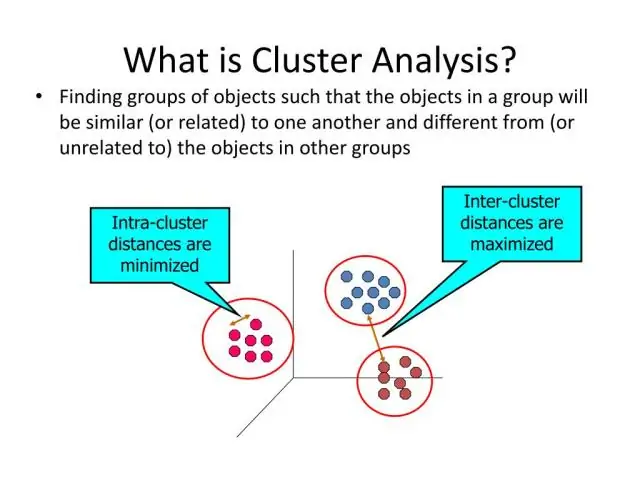

Quais são os requisitos de armazenamento em cluster na mineração de dados?

Os principais requisitos que um algoritmo de clusterização deve satisfazer são: escalabilidade; lidar com diferentes tipos de atributos; descobrindo clusters com forma arbitrária; requisitos mínimos para conhecimento de domínio para determinar parâmetros de entrada; capacidade de lidar com ruído e outliers;

Por que um banco de dados simples é menos eficaz do que um banco de dados relacional?

Uma única tabela de arquivo simples é útil para registrar uma quantidade limitada de dados. Mas um grande banco de dados de arquivo simples pode ser ineficiente, pois ocupa mais espaço e memória do que um banco de dados relacional. Também requer que novos dados sejam adicionados toda vez que você insere um novo registro, enquanto um banco de dados relacional não

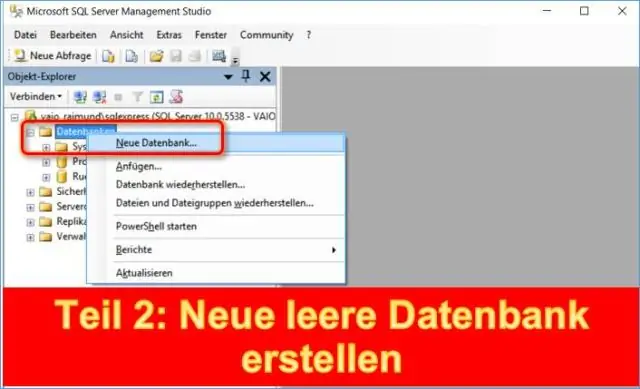

Como restauro um banco de dados SQL para outro banco de dados?

Para restaurar um banco de dados em um novo local e, opcionalmente, renomear o banco de dados. Conecte-se à instância apropriada do Mecanismo de Banco de Dados do SQL Server e, no Pesquisador de Objetos, clique no nome do servidor para expandir a árvore do servidor. Clique com o botão direito em Bancos de dados e clique em Restaurar banco de dados. A caixa de diálogo Restaurar banco de dados é aberta

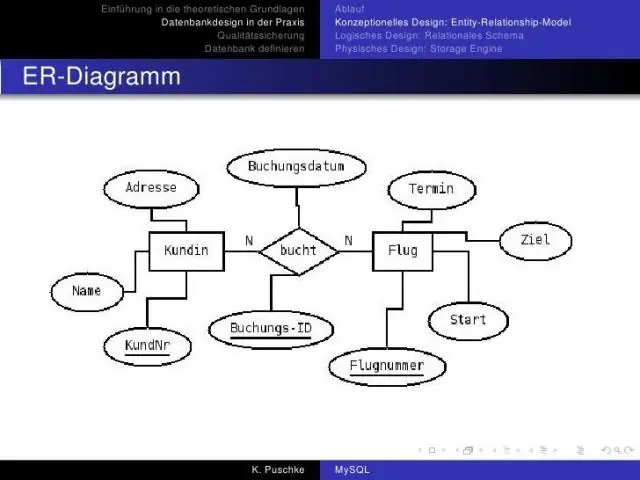

O que é design de banco de dados lógico e design de banco de dados físico?

A modelagem lógica de banco de dados inclui; ERD, diagramas de processos de negócios e documentação de feedback do usuário; Considerando que a modelagem física de banco de dados inclui; diagrama de modelo de servidor, documentação de design de banco de dados e documentação de feedback do usuário

Quais são os dois requisitos principais para gravar auditorias do SQL Server no log de segurança do Windows?

Existem dois requisitos principais para gravar auditorias do servidor SQL Server no log de Segurança do Windows: A configuração de acesso ao objeto de auditoria deve ser configurada para capturar os eventos. A conta sob a qual o serviço do SQL Server está sendo executado deve ter permissão para gerar auditorias de segurança para gravar no log de segurança do Windows