- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:52.

- Última modificação 2025-01-22 17:37.

Ferramentas de avaliação de vulnerabilidade são projetados para verificar automaticamente ameaças novas e existentes que podem ter como alvo o seu aplicativo. Tipos de Ferramentas incluem: Scanners de aplicativos da Web que testam e simulam padrões de ataque conhecidos. Scanners de protocolo que procuram protocolos, portas e serviços de rede vulneráveis.

Da mesma forma, as pessoas perguntam: qual é o propósito de uma avaliação de vulnerabilidade?

UMA avaliação de vulnerabilidade é o processo de definir, identificar, classificar e priorizar vulnerabilidades em sistemas de computador, aplicativos e infraestruturas de rede e fornecendo à organização que faz o avaliação com o conhecimento, consciência e histórico de risco necessários para entender as ameaças a seus

Da mesma forma, o que é uma ferramenta comum de avaliação de vulnerabilidade usada hoje? Nessus Professional Nessus ferramenta é uma marca e patenteada scanner de vulnerabilidade criado pela Tenable Network Segurança . Foi instalado e usado por milhões de usuários em todo o mundo para avaliação de vulnerabilidade , problemas de configuração etc.

Além disso, qual é o propósito da vulnerabilidade?

Vulnerabilidade avaliação ajuda a compreender as áreas cinzentas para aumentar o nível de segurança de determinados sistemas. Os cibercriminosos visam computadores, portas e sistemas de rede com um claro meta . Executando um vulnerabilidade A avaliação nos permite entender a rede e os sistemas da maneira como esses invasores online os veem.

Como funcionam as ferramentas de avaliação de vulnerabilidade?

o scanner de vulnerabilidade usa um banco de dados para comparar detalhes sobre a superfície de ataque do alvo. O banco de dados faz referência a falhas conhecidas, bugs de codificação, anomalias na construção de pacotes, configurações padrão e caminhos potenciais para dados confidenciais que podem ser explorados por invasores.

Recomendado:

Qual das seguintes ferramentas pode executar uma varredura de porta?

Vamos explorar as cinco ferramentas de scanners de porta mais populares usadas no campo infosec. Nmap. Nmap significa 'Network Mapper', é a descoberta de rede e scanner de porta mais popular da história. Unicornscan. Unicornscan é o segundo scanner de porta livre mais popular depois do Nmap. Varredura de IP irritada. Netcat. Mapa zen

Qual das opções a seguir é a finalidade de um ISP?

Os ISPs são responsáveis por garantir que você possa acessar a Internet, rotear o tráfego da Internet, resolver nomes de domínio e manter a infraestrutura de rede que possibilita o acesso à Internet. Embora a função central de um ISP seja fornecer acesso à Internet, muitos ISPs fazem muito mais

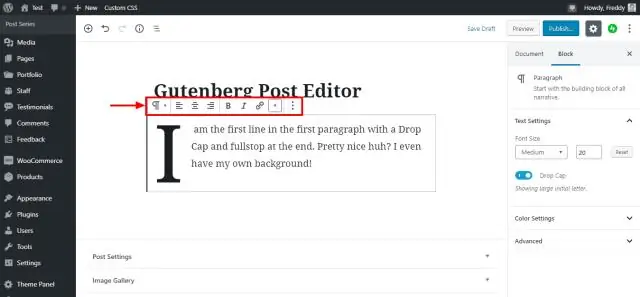

O que é barra de ferramentas padrão e barra de ferramentas de formatação?

Barras de ferramentas padrão e de formatação Contém botões que representam comandos como Novo, Abrir, Salvar e Imprimir. A barra de ferramentas Formatação está localizada por padrão ao lado da barra de ferramentas Padrão. Ele contém botões que representam comandos de modificação de texto, como fonte, tamanho do texto, negrito, numeração e marcadores

Qual é a finalidade das câmeras corporais policiais?

No equipamento de policiamento, vídeo junto ao corpo (BWV), câmera junto ao corpo (BWC), câmera corporal ou câmera vestível é um sistema de gravação de áudio, vídeo ou fotográfico usado para registrar eventos nos quais os policiais estão envolvidos. Eles são normalmente usados no torso do corpo no uniforme do oficial

Qual é a finalidade das anotações do orador e quais são as principais coisas a serem lembradas sobre as anotações do orador?

As anotações do orador são um texto orientado que o apresentador usa ao fazer uma apresentação. Eles ajudam o apresentador a relembrar pontos importantes ao fazer uma apresentação. Eles aparecem no slide e podem ser vistos apenas pelo apresentador e não pelo público