Índice:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2024-01-18 08:28.

- Última modificação 2025-01-22 17:37.

Implementação de Zero Trust

- Utilize microssegmentação.

- Uma pessoa ou programa com acesso a uma dessas zonas não poderá acessar nenhuma das outras zonas sem autorização separada. Usar autenticação multifator (MFA)

- Implemento Princípio do Menor Privilégio (PoLP)

- Valide todos os dispositivos de endpoint.

Da mesma forma, pode-se perguntar: como você atinge a confiança zero?

Aqui estão os quatro princípios que sua empresa - e especialmente sua organização de TI - precisa adotar:

- As ameaças vêm de dentro e de fora. Esta é provavelmente a maior mudança de pensamento.

- Use microssegmentação.

- Acesso menos privilegiado.

- Nunca confie, sempre verifique.

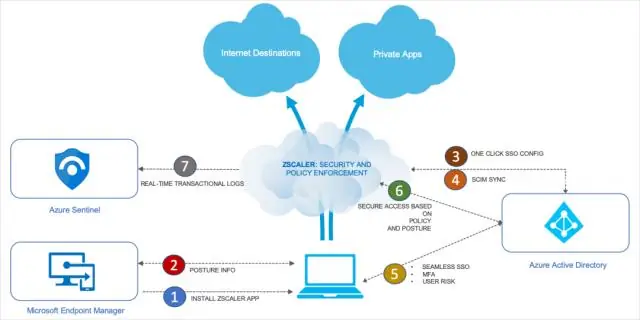

Em segundo lugar, o que é uma Zero Trust Network? Zero Trust Arquitetura, também conhecida como Zero Trust Network ou simplesmente Zero Trust , refere-se a conceitos de segurança e modelo de ameaça que não assume mais que os atores, sistemas ou serviços operando de dentro do perímetro de segurança devem ser automaticamente confiáveis e, em vez disso, devem verificar tudo e todos tentando

Além disso, por que as organizações modernas precisam considerar a implementação de uma abordagem de segurança de confiança zero?

Zero Trust ajuda a capturar os benefícios da nuvem sem expor seu organização a risco adicional. Por exemplo, quando a criptografia é usado em ambientes de nuvem, os invasores costumam atacar dados criptografados por meio de acesso de chave, não quebrando a criptografia e, portanto, gerenciamento de chave é de suma importância.

Quem cunhou o termo confiança zero?

o prazo ' confiança zero ' era cunhado por um analista da Forrester Research Inc. em 2010, quando o modelo para o conceito foi apresentado pela primeira vez. Alguns anos depois, o Google anunciou que havia implementado confiança zero segurança em sua rede, o que levou a um crescente interesse na adoção pela comunidade de tecnologia.

Recomendado:

Como você implementa a pesquisa de digitação antecipada?

A pesquisa Typeahead é um método para pesquisar e filtrar progressivamente o texto. Implementando a digitação antecipada. js Abra o modelo que contém sua caixa de pesquisa. Envolva o campo de entrada em um contêiner com id =”remoto” Dê ao campo de entrada a classe do tipo antecipado. Adicione o seguinte script ao modelo:

Como você implementa o GitLab?

Instalação do GitLab Instale e configure as dependências necessárias. Adicione o repositório de pacotes GitLab e instale o pacote. Navegue até o nome do host e faça login. Configure suas preferências de comunicação. Instale e configure as dependências necessárias. Adicione o repositório de pacotes GitLab e instale o pacote

O que é a interface RequestDispatcher? Como você obtém o objeto que a implementa?

A interface RequestDispatcher define um objeto que recebe a solicitação do cliente e a despacha para o recurso (como servlet, JSP, arquivo HTML)

Como você implementa a interface definida em Java?

Set in Java Set é uma interface que estende Collection. É uma coleção não ordenada de objetos nos quais valores duplicados não podem ser armazenados. Basicamente, Set é implementado por HashSet, LinkedHashSet ou TreeSet (representação classificada). Set tem vários métodos para adicionar, remover, limpar, tamanho, etc. para melhorar o uso desta interface

Como você implementa relacionamentos de muitos para muitos no Salesforce?

Para criar os dois relacionamentos entre mestre e detalhes: Verifique se os dois objetos que você deseja relacionar já existem. No objeto de junção, crie o primeiro campo de relacionamento entre mestre e detalhes. No objeto de junção, crie o segundo relacionamento mestre-detalhe