Índice:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Última modificação 2025-01-22 17:37.

Basicamente CORS permite que o código de front-end do seu site js acesse o back-end do site com os cookies e as credenciais inseridas no navegador enquanto o back-end permanece protegido de algum outro site js, pedindo ao navegador do cliente para acessá-lo (com as credenciais que o usuário obteve).

Da mesma forma, pode-se perguntar, contra o que Cors protege?

CORS destina-se a permitir que hosts de recursos (qualquer serviço que disponibilize seus dados via HTTP) restrinjam quais sites podem acessar esses dados. Exemplo: você está hospedando um site que mostra dados de tráfego e está usando solicitações AJAX em seu site.

Além disso, qual é o ponto de Cors? O propósito de CORS é evitar que um navegador da web que o respeita de chamar o servidor usando solicitações não padrão com conteúdo servido de um local diferente.

Além do mais, o que é CORS e como funciona?

Compartilhamento de recursos de origem cruzada ( CORS ) é um mecanismo que usa cabeçalhos HTTP adicionais para informar aos navegadores que forneçam a um aplicativo da web em execução em uma origem acesso a recursos selecionados de uma origem diferente.

Como você implementa um CORS?

Para IIS6

- Abra o Gerenciador do Internet Information Service (IIS).

- Clique com o botão direito no site para o qual deseja habilitar o CORS e vá para Propriedades.

- Mude para a guia Cabeçalhos

- Na seção Cabeçalhos HTTP personalizados, clique em Adicionar.

- Insira Access-Control-Allow-Origin como o nome do cabeçalho.

- Insira * como o valor do cabeçalho.

- Clique em Ok duas vezes.

Recomendado:

Uma VPN protege contra intermediários?

O uso de uma VPN disfarça o endereço IP do usuário e a localização do país para contornar o bloqueio geográfico e a censura da Internet. VPN também é eficaz contra ataques man-in-the-middle e para proteger transações de criptomoeda online

O GFCI protege a jusante?

Uma das melhores características do GFCI (Ground Fault Circuit Interrupters) é sua proteção downstream. Isso significa que o mesmo recurso de segurança que você obtém de uma tomada GFCI é automaticamente aplicado a todas as outras tomadas conectadas mais abaixo no mesmo circuito, contanto que as tomadas estejam conectadas corretamente

Como você protege o Apache com o Let's Encrypt?

Quando você estiver pronto para seguir em frente, faça login em seu servidor usando sua conta habilitada para sudo. Etapa 1 - Instalar o Let's Encrypt Client. Os certificados do Let's Encrypt são obtidos por meio do software cliente em execução no seu servidor. Etapa 2 - Configurar o certificado SSL. Etapa 3 - Verificação da renovação automática do Certbot

Um firewall protege contra vírus?

O firewall não protege diretamente contra vírus. Os vírus de computador geralmente se propagam de mídia removível, de downloads da Internet e de anexos de e-mail. O firewall de software atua como uma barreira e protege sua rede de conexões de Internet não confiáveis

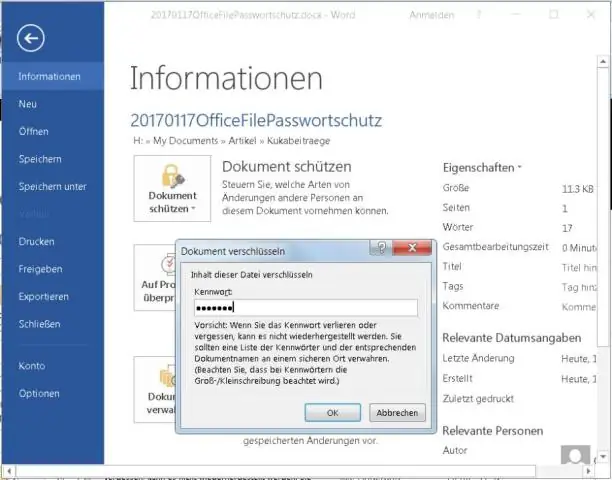

Como você protege uma pasta com senha no Windows 7?

Usuários do Microsoft Windows Vista, 7, 8 e 10 Selecione o arquivo ou pasta que deseja criptografar. Clique com o botão direito no arquivo ou pasta e selecione Propriedades. Na guia Geral, clique no botão Avançado. Marque a caixa da opção 'Criptografar conteúdo para proteger os dados' e clique em OK em ambas as janelas