- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Última modificação 2025-01-22 17:37.

Fases de resposta a incidentes. A resposta a incidentes é normalmente dividida em seis fases; preparação , identificação, contenção, erradicação, recuperação e lições aprendidas.

Além disso, quais são as fases do processo de desenvolvimento de resposta a incidentes?

Deuble diz que os seis estágios de resposta a incidentes com os quais devemos estar familiarizados são preparação , identificação, contenção, erradicação, recuperação e lições aprendidas.

Além disso, qual é o processo de resposta a incidentes? Resposta ao incidente é uma abordagem organizada para abordar e gerenciar as consequências de uma violação de segurança ou ataque cibernético, também conhecido como TI incidente , computador incidente ou segurança incidente . O objetivo é lidar com a situação de uma forma que limite os danos e reduza o tempo e os custos de recuperação.

Da mesma forma, as pessoas perguntam: quais são as cinco etapas da resposta a incidentes em ordem?

As cinco etapas da resposta ao incidente

- Preparação. A preparação é a chave para uma resposta eficaz a incidentes.

- Detecção e relatórios. O foco desta fase é monitorar eventos de segurança para detectar, alertar e relatar possíveis incidentes de segurança.

- Triagem e análise.

- Contenção e neutralização.

- Atividade pós-incidente.

Quais são os 6 estágios de tratamento de evidências?

As seis etapas são preparação , identificações, contenção, erradicação, recuperação e lições aprendidas. Um processo muito semelhante também foi trazido à vida pelo NIST no Computer Security Incident Handling Guide (pub.

Recomendado:

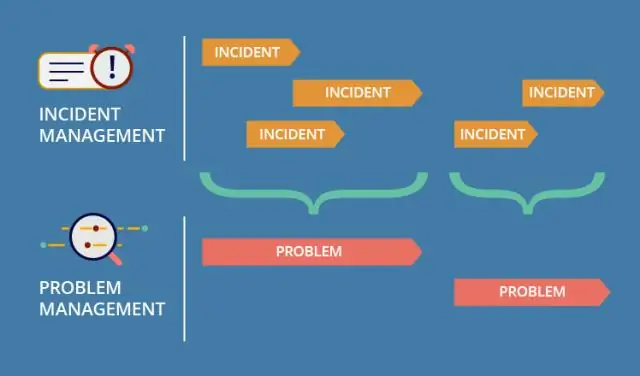

Qual é a diferença entre gerenciamento de incidentes e gerenciamento de incidentes principais?

Portanto, um MI é sobre o reconhecimento de que o gerenciamento normal de incidentes e problemas não vai resolvê-lo. Um Incidente Grave é uma declaração de estado de emergência. Um grande incidente está a meio caminho entre um incidente normal e um desastre (onde o processo de Gerenciamento de Continuidade de Serviço de TI é acionado)

Quais são as fases da metodologia Scrum?

O processo Scrum tem geralmente três grupos de fases: pré-jogo, jogo e pós-jogo. Cada um tem um amplo conjunto de tarefas que devem ser realizadas. Essas três fases são um pouco diferentes de outras metodologias de gerenciamento de projetos

Quais são as fases de intrusão da ameaça de segurança cibernética?

Existem diferentes estágios relacionados à invasão de segurança cibernética: Recon. Intrusão e enumeração. Inserção de malware e movimento lateral

Como são chamadas as três fases da rede de computadores?

À medida que a rede de dispositivos evolui em três fases distintas, conectividade básica, agregação de valor e conectividade empresarial, os OEMs têm grandes oportunidades de sucesso

Quais são as fases de um ataque cibernético?

As sete fases de um ataque cibernético Etapa um - Reconhecimento. Antes de lançar um ataque, os hackers identificam primeiro um alvo vulnerável e exploram as melhores maneiras de explorá-lo. Etapa dois - Armamento. Etapa três - entrega. Etapa quatro - Exploração. Etapa cinco - Instalação. Etapa seis - Comando e controle. Etapa sete - Ação no objetivo