- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Última modificação 2025-01-22 17:37.

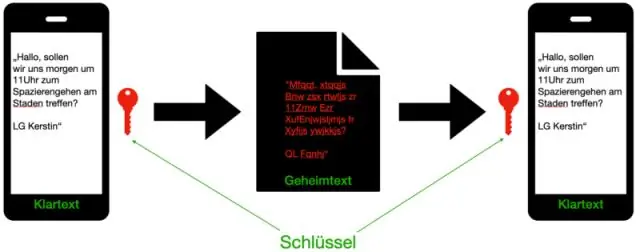

O que tipo de algoritmo exige que o remetente e o destinatário troquem uma chave secreta que é usada para garantir a confidencialidade das mensagens ? Explicação: Simétrico algoritmos usam o mesmo chave , uma chave secreta , para criptografar e descriptografar dados. Esse chave deve ser pré-compartilhado antes que a comunicação possa ocorrer.

Além disso, quais são os dois algoritmos que podem fazer parte de uma política IPsec para fornecer criptografia e hashing para proteger o tráfego interessante?

o IPsec framework usa vários protocolos e algoritmos para fornecer confidencialidade de dados, integridade de dados, autenticação e troca segura de chaves. Dois algoritmos naquela posso ser usado dentro de um Política IPsec para proteger o tráfego interessante são AES, que é um criptografia protocolo e SHA, que é um algoritmo de hash.

Além disso, qual algoritmo pode garantir a confidencialidade dos dados? Embora a criptografia clássica algoritmos garantem a confidencialidade dos dados , eles infelizmente impedem que a nuvem opere sobre criptografados dados . A abordagem óbvia poderia seja para criptografar tudo dados com uma criptografia segura algoritmo como AES e armazená-lo na nuvem.

Com relação a isso, qual é a diferença entre ASA IPv4 ACLs e IOS ipv4 ACLS?

ASA ACLs são sempre nomeados, enquanto IOS ACLs são sempre numerados. Múltiplo ASA ACLs pode ser aplicado em uma interface no direção de entrada, enquanto apenas uma IOS ACL pode ser aplicado. ASA ACLs não tem um deny implícito no final, enquanto IOS ACLs Faz.

Em qual serviço ou protocolo o Secure Copy Protocol depende para garantir que as transferências de cópias seguras sejam de usuários autorizados?

Protocolo de cópia segura ( SCP ) é usado para copiar com segurança Imagens IOS e arquivos de configuração para um SCP servidor. Para fazer isso, SCP vai usar conexões SSH de Comercial autenticado por meio de AAA.

Recomendado:

Qual das opções a seguir representa uma vantagem de uma chave substituta?

Uma surrogate key é um identificador exclusivo fornecido pelo DBMS usado como a chave primária de uma relação. Suas vantagens são: (1) Eles são únicos dentro da tabela e nunca mudam. (2) Eles são atribuídos quando a linha é criada e destruídos quando a linha é excluída

Qual chave é usada para criptografar e descriptografar mensagens?

A criptografia assimétrica, também conhecida como criptografia de chave pública, usa chaves públicas e privadas para criptografar e descriptografar dados. As chaves são simplesmente números grandes que foram emparelhados, mas não são idênticos (assimétricos). Uma chave do par pode ser compartilhada com todos; é chamada de chave pública

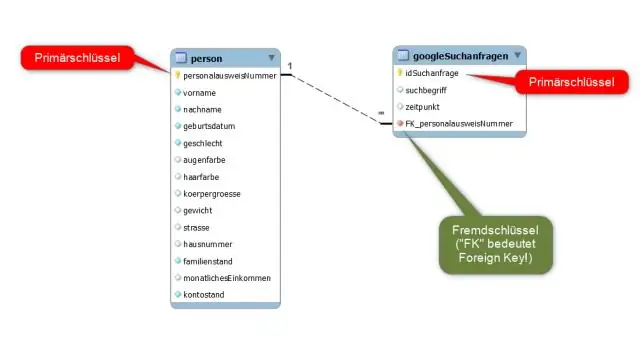

Uma chave primária também pode ser uma chave estrangeira?

As chaves primárias sempre precisam ser exclusivas, as chaves estrangeiras precisam permitir valores não exclusivos se a tabela for uma relação um-para-muitos. É perfeitamente normal usar uma chave estrangeira como chave primária se a tabela estiver conectada por uma relação um-para-um, não uma relação um-para-muitos

O que é chave primária, chave secundária e chave estrangeira?

Chave estrangeira: é a chave primária de uma tabela que aparece (com referência cruzada) em outra tabela. Chave secundária (ou alternativa): é qualquer campo da tabela que não foi selecionado para ser nenhum dos dois tipos acima

Como obtenho minha chave de acesso e chave secreta da AWS?

Clique em Minha conta, AWS Management Console Entrar no AWS Management Console. Digite o e-mail da conta. Digite a senha da conta. Abra o painel IAM. Painel IAM, Gerenciar credenciais de segurança. Clique em Continuar para as credenciais de segurança. Sua página de credenciais de segurança. Confirme a exclusão das chaves de acesso