- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Última modificação 2025-01-22 17:37.

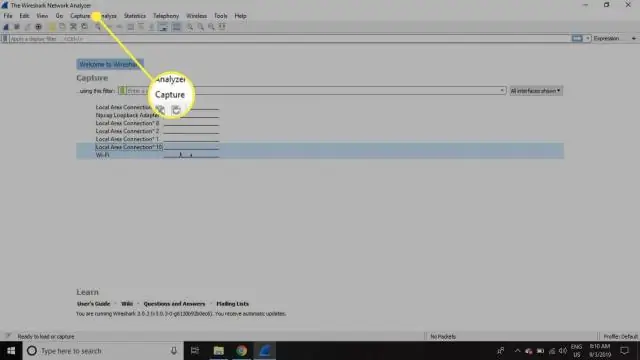

Configurar Wireshark para decifrar SSL

Abrir Wireshark e clique em Editar e em Preferências. A caixa de diálogo Preferências será aberta e, à esquerda, você verá uma lista de itens. Expanda Protocolos, role para baixo e clique em SSL. Na lista de opções para o protocolo SSL, você verá uma entrada para o nome do arquivo de registro (Pré) -Master-Secret.

Posteriormente, também se pode perguntar, como faço para ler pacotes TLS no Wireshark?

Alternativamente, selecione um Pacote TLS no pacote lista, clique com o botão direito no TLS camada no pacote ver detalhes e abrir o menu de preferências de protocolo. O notável TLS as preferências de protocolo são: (Pre) -Master-Secret log filename ( tls . keylog_file): caminho para leitura a TLS arquivo de log de chave para descriptografia.

Em segundo lugar, o que é handshake TLS? UMA Handshake TLS é o processo que inicia uma sessão de comunicação que usa TLS criptografia. Durante um Handshake TLS , os dois lados que se comunicam trocam mensagens para reconhecer um ao outro, verificar um ao outro, estabelecer os algoritmos de criptografia que usarão e concordar com as chaves de sessão.

Da mesma forma, como eu descriptografo pacotes

Em ordem de descriptografar pacotes com Capsa, você precisa configurar o decifrar configurações primeiro. Para ir para o decifrar configurações, clique no botão de menu no canto superior esquerdo e vá para as opções. Capsa apóia a decifrar 3 tipos de HTTPS criptografia: RSA, PSK, DH.

O que é mensagem de handshake criptografada?

O Wireshark lista isso como um " Handshake criptografado " mensagem porque: ele vê a partir do registro SSL que é um mensagem de aperto de mão . A comunicação é criptografado , pois "ChangeCipherSpec" indica que as chaves de sessão negadas serão, a partir desse ponto, usadas para criptografar a comunicação.

Recomendado:

Como faço para usar o console do gerenciador de pacotes?

Abra o projeto / solução no Visual Studio e abra o console usando o comando Ferramentas> Gerenciador de pacotes NuGet> Console do gerenciador de pacotes. Encontre o pacote que deseja instalar

Como seleciono pacotes no Wireshark?

Procedimento para iniciar o Wireshark. Abra o.pcap original do qual você deseja selecionar os pacotes. Arquivo -> Expot intervalo de pacotes de pacotes especificados -> Intervalo: -> insira o intervalo de pacotes. Por exemplo, para pacotes: 1 a 10: insira'1-10 '1, 5 e 10: insira' 1,5,10

Como faço para corrigir pacotes perdidos?

Soluções para perda de pacotes Verifique as conexões. Verifique se não há cabos ou portas mal instaladas ou deterioradas. Reinicie os roteadores e outros hardwares. Uma técnica clássica de solução de problemas de TI. Use uma conexão de cabo. Mantenha o software do dispositivo de rede atualizado. Substitua o hardware defeituoso e ineficiente

Como faço para descriptografar arquivos verdes no Windows 7?

É muito simples: clique com o botão direito na pasta verde e escolha Propriedades. Clique no botão Avançado. Na janela Atributos avançados que aparece, desmarque a caixa de seleção “Criptografar conteúdo para proteger os dados”. Clique em OK e quando for perguntado se você gostaria de aplicar essa alteração a todos os arquivos da pasta, diga que sim

Como faço para descriptografar o RSA?

VÍDEO Considerando isso, como você conserta a criptografia RSA? Um exemplo muito simples de criptografia RSA Selecione primos p = 11, q = 3. n = pq = 11,3 = 33. phi = (p-1) (q-1) = 10,2 = 20. Escolha e = 3. Verifique mdc (e, p-1) = mdc (3, 10) = 1 (ou seja, 3 e 10 não têm fatores comuns, exceto 1), Calcule d de modo que ed ≡ 1 (mod phi), ou seja, calcule d = (1 / e) mod phi = (1/3) mod 20.