Roomba® 700, 800 e 900 Series: Pressione e segure o botão CLEAN no robô por 10 segundos. Quando o botão for liberado, o Roomba® reproduzirá o tom de reinicialização. Roomba® 900 Series. O procedimento de reinicialização é o mesmo para Roomba® 700 e 800 Series. Última modificação: 2025-01-22 17:01

Juntos, o sistema básico de entrada e saída de um computador e o semicondutor complementar de óxido de metal tratam de um processo rudimentar e essencial: eles configuram o computador e inicializam o sistema operacional. A função principal do BIOS é lidar com o processo de configuração do sistema, incluindo carregamento do driver e inicialização do sistema operacional. Última modificação: 2025-01-22 17:01

Síncrono: uma solicitação síncrona bloqueia o cliente até que a operação seja concluída. Assíncrono Um pedido assíncrono não bloqueia o cliente, ou seja, o navegador responde. Nesse momento, o usuário também pode realizar outras operações. Nesse caso, o motor javascript do navegador não está bloqueado. Última modificação: 2025-01-22 17:01

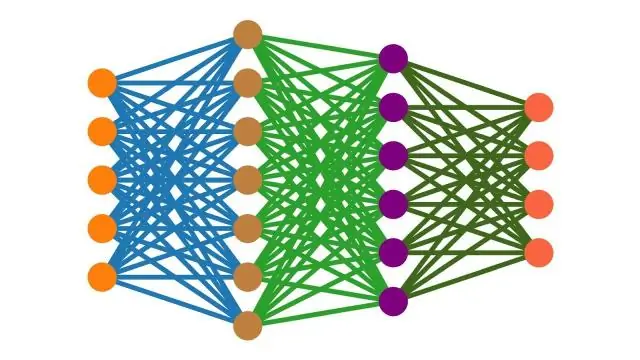

O aprendizado de máquina é um aplicativo de inteligência artificial (IA) que fornece aos sistemas a capacidade de aprender e melhorar automaticamente com a experiência, sem ser explicitamente programado. O aprendizado de máquina se concentra no desenvolvimento de programas de computador que podem acessar dados e usá-los para aprender por si próprios. Última modificação: 2025-01-22 17:01

Um erro de proxy é um problema do servidor. A mensagem de erro é geralmente uma mensagem enviada da rede da Internet em grande escala para o seu computador por meio de um servidor proxy. Erros de proxy são identificados pelo código de erro 502. Última modificação: 2025-01-22 17:01

Desligando um nó Execute o prompt de comando do Windows como administrador. Navegue até o diretório bin na pasta RelativityDataGrid. C: RelativityDataGridelasticsearch-mainin. Pare o serviço Elasticsearch executando o seguinte comando :. kservice. bat parar. Última modificação: 2025-01-22 17:01

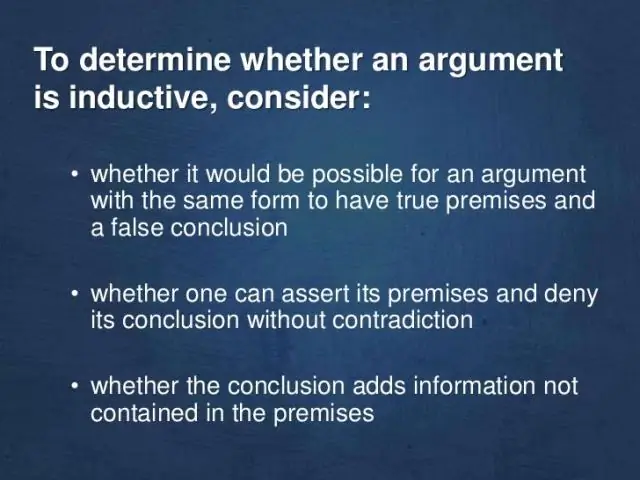

Um forte argumento estatístico pode ter premissas verdadeiras e uma conclusão falsa. Os argumentos estatísticos são baseados em observações ou uma amostra. Argumentos estatísticos (indutivos) incluem argumentos que inferem uma regra geral de casos específicos. Última modificação: 2025-01-22 17:01

Tamanho padrão dos banners da Web Estilo Gif Peso 468 x 60 Banner completo 20 KB 728 x 90 Tabela de classificação 25 KB 336 x 280 Quadrado 25 KB 300 x 250 Quadrado 25 KB. Última modificação: 2025-01-22 17:01

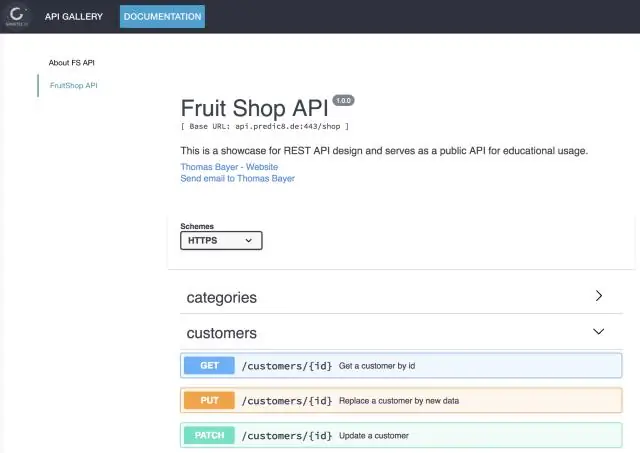

Como escrever uma excelente documentação de API; mantenha uma estrutura clara. A cola que mantém sua documentação unida é a estrutura, e ela normalmente evolui conforme você desenvolve novos recursos. Escreva exemplos detalhados. A maioria das APIs tende a incluir muitos endpoints de API complexos. Consistência e acessibilidade. Pense na sua documentação durante o desenvolvimento. Conclusão. Última modificação: 2025-01-22 17:01

Você os cria tirando fotos com uma câmera, capturando uma captura de tela da área de trabalho ou salvando um arquivo em um programa de edição de imagem. A maioria dos editores de imagem tem a opção de salvar arquivos no formato BMP, um formato de compactação sem perdas semelhante ao TIFF e apropriado para trabalhos off-line com muitos detalhes. O fotógrafo está tirando uma foto. Última modificação: 2025-01-22 17:01

Método 5 Safari Abra o Safari. Este aplicativo azul em forma de bússola deve estar no Dock do seu Mac na parte inferior da tela. Clique em Safari. Clique em Preferências…. Clique na guia Extensões. Clique em Desinstalar ao lado da barra de ferramentas. Clique em Desinstalar quando solicitado. Feche e reabra o Safari. Última modificação: 2025-01-22 17:01

A classificação IP (ou IPX) é a marcação que descreve o nível de proteção (fornecido pelo gabinete do dispositivo) contra poeira, água e entrada de outras partículas ou fluidos. Você pode ver a forma geral da classificação de IP na imagem abaixo. Última modificação: 2025-01-22 17:01

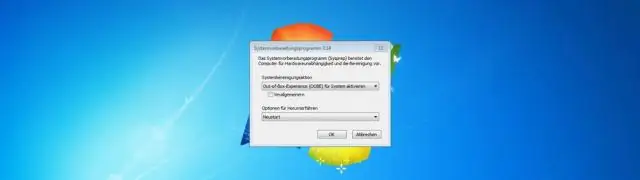

Uma caixa de diálogo é uma janela temporária que um aplicativo cria para recuperar a entrada do usuário. Um aplicativo normalmente usa caixas de diálogo para solicitar ao usuário informações adicionais para itens de menu. Última modificação: 2025-01-22 17:01

5 Respostas Conecte o Pi à porta Ethernet do PC usando um cabo Ethernet comum. Vá para 'Conexões de rede' no PC com Windows e selecione 'Conexão de rede sem fio'. Clique com o botão direito e selecione propriedades. Reinicie o seu PC. Agora o seu Pi obterá um endereço IP do seu PC e poderá acessar a Internet através do seu PC. Última modificação: 2025-01-22 17:01

Rede Cat6 RJ45 Ethernet Patch Cablepara PS4 e outros consoles. Este cabo ethernet para PS4 pode dar velocidades de rede de até 1000 Mbps a uma distância de 100 metros, com a velocidade aumentando em distâncias menores que 100 metros. Última modificação: 2025-01-22 17:01

SHA-256 agora é o algoritmo hash de assinatura padrão da indústria para certificados SSL. O SHA-256 oferece segurança mais forte e substituiu o SHA-1 como o algoritmo recomendado. Não há custo adicional para usar o SHA-256. SHA-1 está sendo descontinuado como parte do plano de migração SHA-256. Última modificação: 2025-01-22 17:01

Criando uma rede privada entre o host e o guestVM Abra o Hyper-V (Executar -> virtmgmt.msc) No menu à direita, selecione Virtual Switch Manager. Selecione Novo switch de rede virtual e selecione Interno como o tipo. Agora abra as configurações de VM. Em seguida, temos que atribuir endereços IP estáticos aos dois adaptadores de rede. Última modificação: 2025-01-22 17:01

Use um conversor MOBI para converter ePubtoMOBI Vários conversores MOBI para desktop estão disponíveis para download gratuito. Um dos favoritos é o Calibre. O Calibre não só converte o Pub em MOBI, mas também converte todos os formatos de livros em qualquer formato de e-books que você deseja. Última modificação: 2025-01-22 17:01

Use o Photo Sharing Plus para exibir fotos, vídeos e músicas na sua TV Bravia. Com o PhotoSharing Plus, você pode conectar, visualizar e salvar fotos, vídeos e músicas favoritos em sua TV usando dispositivos como smartphones ou tablets. Até 10 smartphones ortablets podem ser conectados à TV no sametime. Última modificação: 2025-01-22 17:01

Fonte: U.S. Census Bureau, 2015 AmericanCommunity Survey. Entre todas as famílias, 78 por cento tinham um desktop ou laptop, 75 por cento tinham um computador portátil, como um smartphone ou outro computador portátil sem fio, e 77 por cento tinham uma assinatura de Internet de banda larga. Última modificação: 2025-01-22 17:01

A regra de segurança. A regra de segurança exige salvaguardas administrativas, físicas e técnicas adequadas para garantir a confidencialidade, integridade e segurança das informações de saúde protegidas eletrônicas. Última modificação: 2025-01-22 17:01

Cópia básica Pressione a guia Copiar para certificar-se de que está usando a função Copiar da impressora. Coloque os originais no alimentador (voltado para cima) ou no vidro (voltado para baixo). Pressione Iniciar para copiar. Pressione Concluído. Você pode agora começar a copiar outro original enquanto o trabalho anterior está sendo impresso. Última modificação: 2025-01-22 17:01

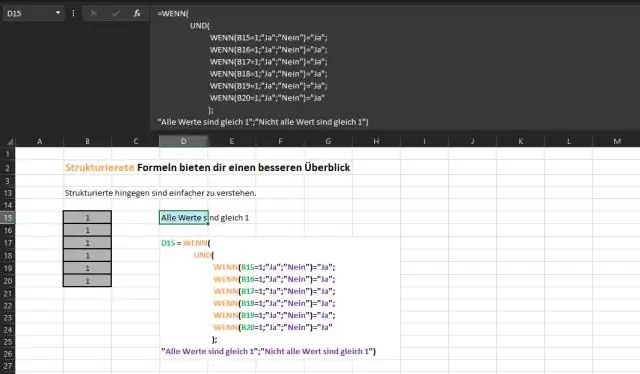

Clique no Botão Microsoft Office e, em seguida, clique em Salvar como. Na caixa Nome do arquivo, digite o nome que deseja usar para o modelo. Na caixa Salvar como tipo, clique em Modelo do Excel ou em Modelo habilitado para macro do Excel se a pasta de trabalho contiver macros que você deseja disponibilizar no modelo. Clique em Salvar. Última modificação: 2025-01-22 17:01

Para localizar valores duplicados em uma coluna de uma tabela, você deve seguir estas etapas: Primeiro, use a cláusula GROUP BY para agrupar todas as linhas pela coluna de destino, que é a coluna que você deseja verificar como duplicada. Em seguida, use a função COUNT () na cláusula HAVING para verificar se algum grupo tem mais de 1 elemento. Última modificação: 2025-01-22 17:01

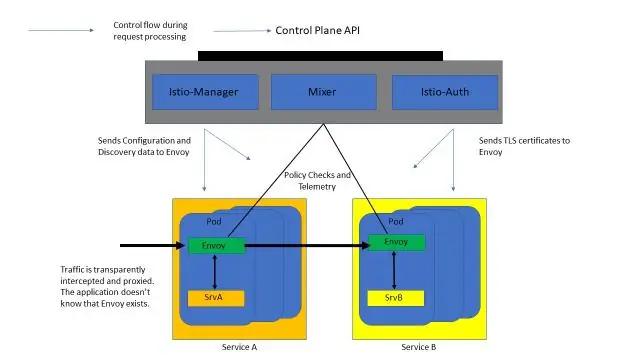

Uma malha de serviço do Istio é logicamente dividida em um plano de dados e um plano de controle. O plano de dados é composto por um conjunto de proxies inteligentes (Envoy) implantados como sidecars. Esses proxies medeiam e controlam toda a comunicação de rede entre microsserviços junto com o Mixer, uma política de uso geral e hub de telemetria. Última modificação: 2025-01-22 17:01

Pacote de aplicativos (pacote de software) Uma coleção de programas ou módulos que é direcionada a alguma aplicação geral e pode ser adaptada (talvez com algumas condições adicionais) às necessidades de uma instância específica desse aplicativo. Um Dicionário de Computação. × 'pacote de aplicativos.. Última modificação: 2025-01-22 17:01

Os pontos de inflamação são determinados experimentalmente aquecendo o líquido em um recipiente e, em seguida, introduzindo uma pequena chama logo acima da superfície do líquido. A temperatura na qual ocorre um flash / ignição é registrada como o ponto de flash. Dois métodos gerais são chamados de copo fechado e copo aberto. Última modificação: 2025-01-22 17:01

Definição: O padrão do adaptador converte a interface de uma classe em outra interface que os clientes esperam. O adaptador permite que as classes trabalhem juntas de outra forma devido a interfaces incompatíveis. Última modificação: 2025-01-22 17:01

Modelos do AWS CloudFormation. O AWS CloudFormation simplifica o provisionamento e o gerenciamento no AWS. Você pode criar modelos para as arquiteturas de serviço ou aplicativo que deseja e fazer com que o AWS CloudFormation use esses modelos para provisionamento rápido e confiável dos serviços ou aplicativos (chamados de “pilhas”). Última modificação: 2025-01-22 17:01

As três formas principais de armazenamento de memória são a memória sensorial, a memória de curto prazo e a memória de longo prazo. Última modificação: 2025-01-22 17:01

A informática clínica, também conhecida como informática em saúde, é o estudo de como a tecnologia e a análise de dados podem ser usadas para melhorar os planos de atendimento ao paciente. Em sua essência, a informática clínica, também conhecida como informática clínica aplicada, concentra-se em fornecer um melhor atendimento ao paciente usando a tecnologia. Última modificação: 2025-01-22 17:01

Live Photos é um recurso divertido do iPhone que cria uma foto 'viva' anexando um pequeno videoclipe a uma foto. O Galaxy S8 tem um recurso semelhante chamado Fotos do Movimento, mas você deve ligá-lo. Última modificação: 2025-01-22 17:01

Para instalar a versão específica do nodejs, visite nosso tutorial Instalar a versão específica do Nodejs com NVM. Etapa 1 - Adicionar Nó. js PPA. Nó. Etapa 2 - instalar o nó. js no Ubuntu. Você pode adicionar Nó com sucesso. Etapa 3 - verificar o nó. js e versão NPM. Etapa 4 - Criar um servidor da Web de demonstração (opcional) Esta é uma etapa opcional. Última modificação: 2025-01-22 17:01

James H. Clark Marc Andreessen. Última modificação: 2025-06-01 05:06

Abra o console do Active Directory no prompt de comando O comando dsa. msc é usado para abrir o diretório ativo a partir do prompt de comando também. Última modificação: 2025-01-22 17:01

Esses grupos de 4 bits usam outro tipo de sistema de numeração, também comumente usado em computadores e sistemas digitais, chamado Números Hexadecimais. Sendo um sistema de Base 16, o sistema de numeração hexadecimal, portanto, usa 16 (dezesseis) dígitos diferentes com uma combinação de números de 0 a 15. Última modificação: 2025-01-22 17:01

Os controles de usuário são usados para ter um código que é usado várias vezes em um aplicativo. O controle do usuário pode então ser reutilizado em todo o aplicativo. O controle de usuário precisa ser registrado na página ASP.Net antes de poder ser usado. Para usar o controle do usuário em todas as páginas de um aplicativo, registre-o na web. Última modificação: 2025-01-22 17:01

O Sysprep não é necessário, desde que você altere o SID e o nome do computador. Também é uma boa ideia se o hardware no qual você está implantando for o mesmo ou semelhante. Existem ferramentas que você pode usar para alterar o SID para que você não precise executar o sysprep. Ghost tem um utilitário chamado ghostwalker. Última modificação: 2025-01-22 17:01

SNI significa Server Name Indication e é uma extensão do protocolo TLS. Ele indica qual nome de host está sendo contatado pelo navegador no início do processo de handshake. Esta tecnologia permite que um servidor conecte vários certificados SSL a um endereço IP e portão. Última modificação: 2025-01-22 17:01

Excluir hiperlinks Quando você remove um hiperlink, o texto ou gráfico de origem permanece. Selecione o item ou itens que deseja remover no painel Hiperlinks e clique no botão Excluir na parte inferior do painel. Última modificação: 2025-01-22 17:01